Tấn công mạng Cisco ASA leo thang: Cảnh báo lỗ hổng CVE nghiêm trọng

Các nhà nghiên cứu bảo mật đã phát hiện các chiến dịch quét quy mô lớn nhắm mục tiêu vào thiết bị Cisco Adaptive Security Appliance (ASA). Những tấn công mạng Cisco ASA này bao gồm việc dò quét hơn 25.000 địa chỉ IP riêng lẻ trong các đợt phối hợp, có thể báo hiệu một tiết lộ lỗ hổng sắp tới. Cisco ASA là một thiết bị an ninh mạng quan trọng, cung cấp tường lửa, VPN và các dịch vụ bảo mật khác cho nhiều tổ chức, từ doanh nghiệp nhỏ đến các tập đoàn lớn, khiến nó trở thành mục tiêu giá trị cao cho các tác nhân đe dọa.

Sự Gia Tăng Đáng Báo Động Trong Hoạt Động Quét Lỗ Hổng

GreyNoise, một công ty nghiên cứu an ninh mạng, đã ghi nhận hai đợt quét mạnh mẽ nhắm vào thiết bị Cisco ASA vào cuối tháng Tám. Đợt đầu tiên liên quan đến hơn 25.000 địa chỉ IP độc nhất dò quét các thiết bị dễ bị tổn thương trong một đợt phối hợp duy nhất. Một chiến dịch thứ hai, nhỏ hơn nhưng có liên quan, đã diễn ra vài ngày sau đó.

Những hoạt động này cho thấy sự gia tăng đáng kể so với mức độ hoạt động bình thường, vốn thường ghi nhận ít hơn 500 địa chỉ IP mỗi ngày. Cả hai chiến dịch đều nhắm mục tiêu cụ thể vào đường dẫn đăng nhập web ASA tại /+CSCOE+/logon.html. Đây là một dấu hiệu trinh sát phổ biến được những kẻ tấn công sử dụng để xác định các thiết bị bị phơi bày trên internet. Việc dò quét đường dẫn này giúp kẻ tấn công xác định chính xác phiên bản phần mềm và cấu hình của thiết bị Cisco ASA, mở đường cho các cuộc tấn công có mục tiêu hơn.

Phân Tích Nguồn Gốc và Kỹ Thuật Tấn Công

Phân tích của GreyNoise cho thấy đợt quét ngày 26 tháng 8 chủ yếu được thúc đẩy bởi một cụm botnet duy nhất tập trung ở Brazil. Các nhà nghiên cứu đã cách ly một dấu vân tay máy khách cụ thể và xác định rằng khoảng 14.000 trong số 17.000 địa chỉ IP hoạt động trong ngày hôm đó – hơn 80 phần trăm – có liên quan đến hoạt động botnet phối hợp này. Điều này cho thấy sự tổ chức và quy mô đáng kể của chiến dịch.

Những kẻ tấn công đã sử dụng các chữ ký máy khách dùng chung và giả mạo user-agent giống Chrome. Việc giả mạo user-agent là một kỹ thuật phổ biến nhằm che giấu danh tính thực và né tránh các hệ thống phát hiện. Điều này cho thấy một bộ công cụ quét chung được triển khai trong cả hai sự kiện. Các tập hợp con của cùng các địa chỉ IP cũng đã dò quét các dịch vụ Telnet/SSH của Cisco ASA. Hoạt động này báo hiệu một chiến dịch tập trung cụ thể nhắm mục tiêu vào hạ tầng Cisco, chứ không phải là quét cơ hội ngẫu nhiên. Việc quét nhiều giao thức cho thấy ý định thu thập thông tin toàn diện về các điểm vào tiềm năng.

Mô Hình Tấn Công Mạng Cisco ASA Toàn Cầu và Mục Tiêu Cụ Thể

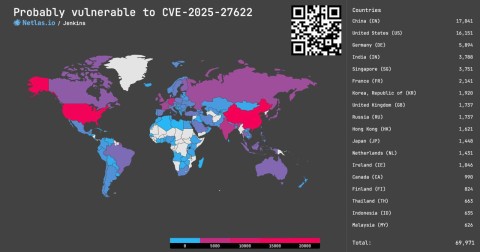

Trong 90 ngày qua, hoạt động quét đã cho thấy các mô hình địa lý riêng biệt. Brazil nổi lên là quốc gia nguồn chính, chiếm 64 phần trăm lưu lượng độc hại, tiếp theo là Argentina và Hoa Kỳ, mỗi nước chiếm 8 phần trăm. Điều này nhấn mạnh sự tập trung nguồn lực tấn công từ các khu vực này.

Các quốc gia mục tiêu lại cho thấy một bức tranh khác. Hoa Kỳ phải chịu gánh nặng chính của các cuộc tấn công, chiếm 97 phần trăm, trong khi Vương quốc Anh và Đức lần lượt đối mặt với 5 phần trăm và 3 phần trăm. Sự tập trung này cho thấy những kẻ tấn công đang cụ thể săn lùng các thiết bị Cisco ASA dễ bị tổn thương trong các mạng của Mỹ thông qua các tấn công mạng Cisco ASA có chủ đích. Mô hình này giúp các tổ chức nhận diện rủi ro địa lý và ưu tiên phòng thủ.

Cảnh Báo Sớm về Lỗ Hổng CVE Tiềm Ẩn và Rủi Ro

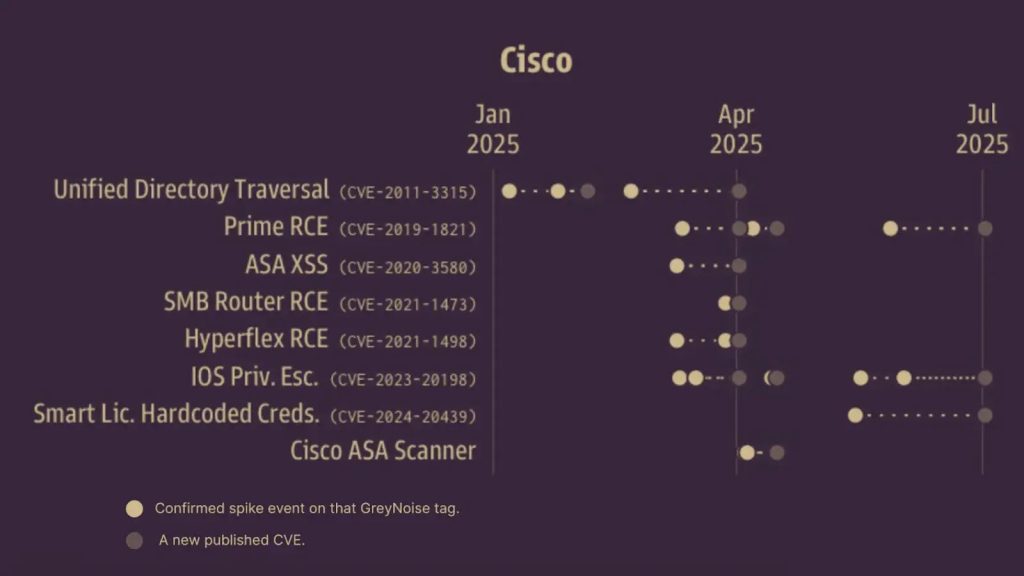

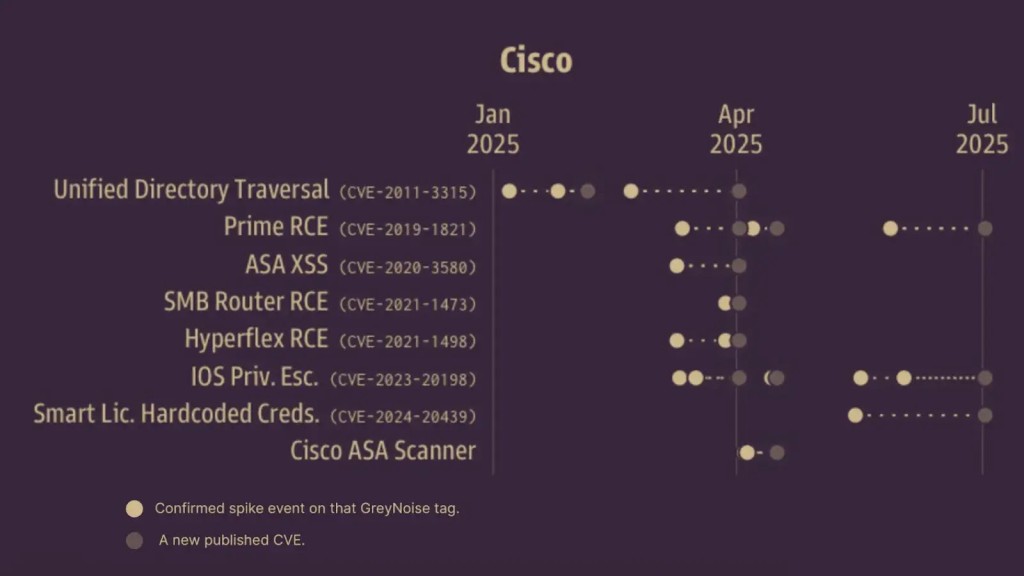

Các chiến dịch quét quy mô lớn này có thể đóng vai trò là tín hiệu cảnh báo sớm cho các tiết lộ lỗ hổng CVE sắp tới. Nghiên cứu của GreyNoise chỉ ra rằng các đợt quét tăng đột biến thường xảy ra trước khi công bố các CVE mới. Hoạt động trước đây chống lại các thiết bị Cisco ASA đã tăng vọt ngay trước khi các tiết lộ lỗ hổng CVE mới, khiến các sự kiện tháng 8 này trở thành những chỉ số tiềm năng quan trọng đối với các tấn công mạng Cisco ASA.

Thiết bị Cisco ASA đã là mục tiêu chính cho các tác nhân đe dọa tinh vi trong nhiều năm. Chiến dịch gián điệp ArcaneDoor, một trong những ví dụ điển hình, đã sử dụng hai lỗ hổng zero-day để xâm nhập vào mạng lưới chính phủ, cho thấy mức độ nghiêm trọng khi các lỗ hổng trên thiết bị này bị khai thác. Các nhóm ransomware bao gồm Akira và LockBit cũng đã lịch sử nhắm mục tiêu vào các hệ thống Cisco ASA để có được quyền truy cập mạng ban đầu, biến chúng thành cánh cửa vào các mạng doanh nghiệp và tổ chức.

Việc theo dõi chặt chẽ các báo cáo bảo mật từ Cisco và các nguồn đáng tin cậy khác là cực kỳ quan trọng để cập nhật thông tin về các lỗ hổng mới. Các tổ chức không nên chủ quan ngay cả khi đã có các biện pháp phòng thủ hiện tại.

Các Biện Pháp Giảm Thiểu và Bảo Vệ Hệ Thống An Toàn Thông Tin Trước Tấn Công Mạng Cisco ASA

Để bảo vệ hệ thống khỏi các mối đe dọa này, các nhóm bảo mật cần thực hiện nhiều biện pháp chủ động. Đầu tiên, hạn chế phơi nhiễm bằng cách tránh đặt trực tiếp các cổng web ASA, dịch vụ Telnet hoặc SSH ra internet công cộng. Thay vào đó, sử dụng các phương pháp truy cập an toàn như VPN đã được thiết lập. Điều này giúp giảm thiểu bề mặt tấn công của các thiết bị Cisco ASA, làm cho chúng ít bị dò quét và khai thác hơn.

Thứ hai, tổ chức nên triển khai xác thực đa yếu tố (MFA) cho tất cả các quyền truy cập từ xa vào thiết bị và hệ thống mạng. MFA cung cấp thêm một lớp bảo mật đáng kể, ngay cả khi thông tin đăng nhập bị rò rỉ. Đồng thời, cần có kế hoạch và quy trình chuẩn bị cho việc cập nhật bản vá nhanh chóng nếu các lỗ hổng mới xuất hiện. Việc chậm trễ trong việc vá lỗi là một trong những nguyên nhân phổ biến nhất dẫn đến các cuộc xâm nhập thành công.

Ngay cả các tổ chức đã vá lỗi đầy đủ cũng nên xem xét chặn các địa chỉ IP độc hại đã xác định. Việc này nhằm giảm khả năng xuất hiện trong danh sách mục tiêu được sử dụng cho các chiến dịch khai thác trong tương lai. Tham khảo blog của GreyNoise để cập nhật thêm thông tin và các chỉ số cụ thể về các nguồn quét độc hại.

Việc giám sát liên tục hoạt động quét và nhật ký hệ thống có thể cung cấp cảnh báo sớm về các mối đe dọa mới nổi. Điều này đặc biệt quan trọng đối với hạ tầng mạng quan trọng, giúp duy trì bảo mật thông tin và an toàn mạng trước các tấn công mạng Cisco ASA. Một chiến lược phòng thủ theo chiều sâu, kết hợp các lớp bảo mật khác nhau, là cần thiết để bảo vệ hiệu quả các thiết bị Cisco ASA.