Nghiêm trọng! NoisyBear: Mối đe dọa mạng năng lượng KazMunaiGas

Nhóm tấn công được biết đến với tên gọi NoisyBear đã phát động một mối đe dọa mạng gián điệp mạng tinh vi, được đặt tên là Operation BarrelFire. Chiến dịch này sử dụng các mồi nhử lừa đảo được thiết kế đặc biệt, mô phỏng thư tín nội bộ để nhắm mục tiêu vào lĩnh vực năng lượng của Kazakhstan, đặc biệt là các nhân viên của tập đoàn dầu khí nhà nước KazMunaiGas.

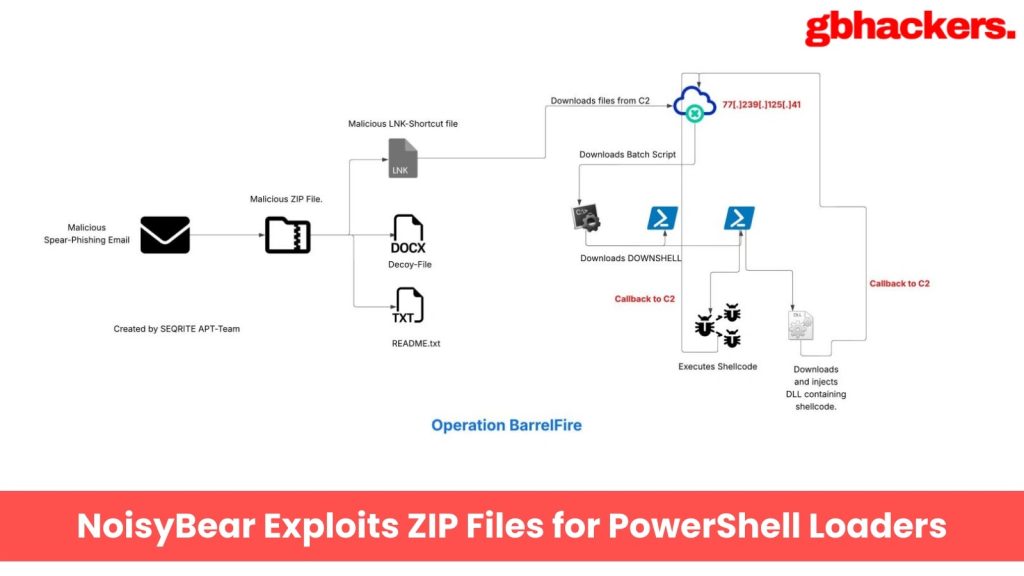

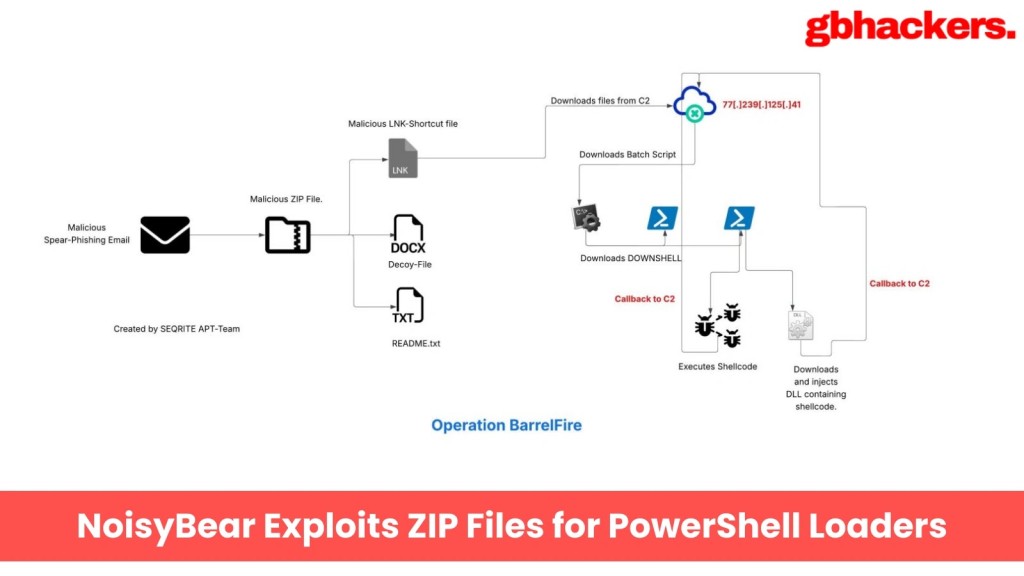

Tổng quan chiến dịch tấn công mạng Operation BarrelFire

Các nhà nghiên cứu bảo mật tại Seqrite Labs lần đầu tiên quan sát thấy chiến dịch này vào tháng 4 năm 2025 và ghi nhận sự leo thang nhanh chóng vào tháng 5 cùng năm. Vectơ tấn công ban đầu của NoisyBear dựa vào một email của phòng tài chính bị chiếm quyền tại KazMunaiGas. Đây là một điểm khởi đầu đáng chú ý cho một chiến dịch tấn công mạng với quy mô lớn.

Mồi nhử lừa đảo (Phishing Lure)

Vào ngày 15 tháng 5 năm 2025, các nhân viên đã nhận được các tin nhắn với tiêu đề khẩn cấp: “URGENT! Review the updated salary schedule.” (KHẨN CẤP! Xem xét lịch trình lương cập nhật).

Nội dung email, được viết bằng cả tiếng Nga và tiếng Kazakh, hướng dẫn người nhận tải xuống và giải nén một tệp ZIP có tên График.zip (“Schedule.zip”). Sau đó, họ được yêu cầu mở một tệp shortcut, График зарплат.lnk (“Salary Schedule.lnk”), được cho là liên kết đến các chính sách lương đã cập nhật.

Tin nhắn này đã tạo ra cảm giác khẩn cấp bằng cách áp đặt thời hạn tuân thủ và thậm chí còn tham chiếu đến đội ngũ Hỗ trợ CNTT để tăng tính hợp pháp.

Chuỗi lây nhiễm nhiều giai đoạn

Về mặt kỹ thuật, tệp lưu trữ ZIP chứa ba mục: một tài liệu mồi nhử mang logo của KazMunaiGas, một tệp README.txt với hướng dẫn sử dụng và tệp shortcut độc hại .LNK.

Khi được thực thi, shortcut đã sử dụng tiện ích PowerShell tích hợp của Windows để tải xuống một script batch từ một máy chủ từ xa tại 77.239.125.41:8443, đặt nó vào thư mục “C:UsersPublic” và tự động khởi chạy.

Các nhà nghiên cứu đã phân tích chuỗi lây nhiễm qua bốn giai đoạn riêng biệt:

1. Triển khai Batch Script

- Trình tải xuống batch ban đầu (123.bat và it.bat) đã tìm nạp hai script PowerShell loader — support.ps1 và a.ps1 — từ cơ sở hạ tầng của kẻ tấn công.

- Mỗi script đều có một khoảng dừng cố ý (10–11 giây) trước khi thực thi để né tránh các môi trường sandbox, cho thấy sự tinh vi của mối đe dọa mạng này.

2. Vượt qua AMSI và thực thi Loader

- Script support.ps1 đã tận dụng kỹ thuật .NET reflection để vô hiệu hóa Anti-Malware Scan Interface (AMSI) của Windows bằng cách thay đổi cờ nội bộ amsiInitFailed. Điều này cho phép các payload tiếp theo tải mà không bị kiểm tra.

- Script thứ hai đã phân giải động các hàm Windows API gốc để thực thi mã trong bộ nhớ, sau đó tiêm shellcode reverse-shell Meterpreter vào tiến trình explorer.exe bằng cách sử dụng CreateRemoteThread.

3. Cấy ghép DLL và chiếm quyền điều khiển Thread

- Payload cuối cùng là một implant DLL 64-bit đã thực thi cơ chế một phiên bản duy nhất thông qua named semaphores và events.

- Nó đã tạo một tiến trình rundll32.exe bị tạm dừng, chiếm quyền ngữ cảnh thread của nó, phân bổ bộ nhớ RWX, và tiêm payload reverse shell trước khi tiếp tục thực thi.

4. Lệnh và điều khiển (C2) cùng cơ chế duy trì truy cập

- Một khi reverse shell được thiết lập, các nhà điều hành của NoisyBear có thể đánh cắp dữ liệu nhạy cảm — đặc biệt là thông tin đăng nhập của nhân viên và tài liệu nội bộ.

- Đồng thời, chúng có khả năng duy trì quyền truy cập dài hạn vào mạng lưới của công ty, biến đây thành một mối đe dọa mạng dai dẳng.

Phân tích và nhận định nhóm tấn công NoisyBear

Các thợ săn mối đe dọa của Seqrite đã phát hiện ra rằng cơ sở hạ tầng của NoisyBear được lưu trữ trên các máy chủ thuộc nhà cung cấp dịch vụ lưu trữ của Nga đã bị trừng phạt, Aeza Group LLC.

Quá trình trinh sát sâu hơn đã tiết lộ các ứng dụng web độc hại khác giả mạo các trang web về sức khỏe và thể dục, có khả năng đóng vai trò là các trung tâm lệnh và điều khiển thay thế.

Phân tích các công cụ và kỹ thuật — sử dụng rộng rãi PowerShell, reflective DLL injection, thread-context hijacking, dynamic API resolution và các nhận xét bằng tiếng Nga trong các script — đã liên kết NoisyBear với các nhóm gián điệp mạng nói tiếng Nga đã biết.

Những sai lầm trong hoạt động, như việc tái sử dụng các miền lưu trữ từ xa và các shellcode stager được chia sẻ, đã củng cố việc gán tên nhóm tấn công. Đây là một điểm quan trọng trong việc phân tích mối đe dọa mạng.

Các chỉ số thỏa hiệp (IOCs) cần theo dõi

Để hỗ trợ các nhóm bảo mật trong việc phát hiện và ứng phó với Operation BarrelFire, Seqrite Labs đã công bố các chỉ số thỏa hiệp (IOCs) mở rộng. Các chi tiết này bao gồm hàm băm tệp cho các giai đoạn ZIP, LNK, batch, PowerShell và DLL, cũng như các miền C2 và địa chỉ IP của NoisyBear. Bạn có thể tham khảo chi tiết hơn tại blog của Seqrite Labs: Operation BarrelFire: NoisyBear Targets Kazakhstan’s Oil & Gas Sector.

IOCs dựa trên tệp (File-Based)

(Cung cấp hàm băm MD5, SHA-1, SHA-256 cho các tệp sau - nếu có)

График.zip (Schedule.zip) - ZIP archive

График зарплат.lnk (Salary Schedule.lnk) - LNK shortcut

123.bat / it.bat - Batch scripts

support.ps1 / a.ps1 - PowerShell loader scripts

Payload DLL 64-bit

IOCs dựa trên mạng (Network-Based)

C2 IP: 77.239.125.41:8443

(Thêm các miền C2 khác nếu có, ví dụ các web application giả mạo)Biện pháp phòng ngừa và bảo vệ an ninh mạng

Để bảo vệ chống lại các cuộc xâm nhập tương tự, các nhóm bảo mật nên thực hiện các biện pháp sau:

- Đào tạo nhận thức bảo mật: Huấn luyện nhân viên nhận diện các email lừa đảo và các mối đe dọa mạng khác.

- Áp dụng xác thực đa yếu tố (MFA): Bắt buộc MFA cho tất cả các tài khoản, đặc biệt là tài khoản có đặc quyền.

- Quản lý bản vá: Đảm bảo tất cả hệ thống và ứng dụng đều được cập nhật các bản vá bảo mật mới nhất.

- Giám sát mạng và điểm cuối: Triển khai các giải pháp giám sát mạnh mẽ để phát hiện hoạt động bất thường.

- Phân đoạn mạng: Chia nhỏ mạng để hạn chế sự lây lan của các cuộc tấn công.

- Sử dụng các giải pháp bảo mật tiên tiến: Triển khai EDR, NDR, và các hệ thống ngăn chặn xâm nhập (IPS).

- Thực thi chính sách ít đặc quyền nhất: Hạn chế quyền truy cập của người dùng chỉ ở mức cần thiết để thực hiện công việc.

Với lĩnh vực năng lượng ở Trung Á ngày càng trở nên quan trọng, các tổ chức phải duy trì cảnh giác và áp dụng các biện pháp phòng thủ đa lớp chống lại các nỗ lực xâm nhập đa giai đoạn, được tùy chỉnh cao như Operation BarrelFire. Việc hiểu rõ các mối đe dọa mạng là chìa khóa để duy trì an ninh mạng vững chắc.