Cập nhật bản vá bảo mật NVIDIA: Khẩn cấp chặn rủi ro nguy hiểm

NVIDIA đã phát hành các bản cập nhật bảo mật quan trọng cho nhiều dòng sản phẩm chủ lực của mình, bao gồm BlueField, ConnectX, DOCA, Mellanox DPDK, Cumulus Linux và NVOS. Đây là một **cập nhật bản vá bảo mật NVIDIA** cần thiết nhằm khắc phục nhiều lỗ hổng nghiêm trọng, có thể dẫn đến các rủi ro đáng kể cho hệ thống của người dùng.

Các Sản Phẩm NVIDIA Bị Ảnh Hưởng

Bản tin bảo mật đối tác của NVIDIA tập trung vào việc vá lỗi cho một loạt các sản phẩm thiết yếu trong hạ tầng mạng và điện toán hiệu năng cao. Việc duy trì tính toàn vẹn và bảo mật của các thành phần này là tối quan trọng để đảm bảo hoạt động liên tục và an toàn dữ liệu.

- NVIDIA BlueField: Các DPU (Data Processing Units) cung cấp khả năng tăng tốc, xử lý mạng, lưu trữ và bảo mật.

- NVIDIA ConnectX: Các bộ điều hợp mạng (network adapters) hiệu suất cao dành cho trung tâm dữ liệu.

- NVIDIA DOCA: Bộ công cụ phát triển phần mềm cho các nền tảng DPU.

- NVIDIA Mellanox DPDK: Bộ công cụ xử lý gói dữ liệu tốc độ cao.

- NVIDIA Cumulus Linux: Hệ điều hành mạng dựa trên Linux.

- NVIDIA NVOS: Hệ điều hành mạng cho các thiết bị của NVIDIA.

Tất cả các phiên bản sản phẩm này, nếu chưa được cập nhật, đều tiềm ẩn **lỗ hổng NVIDIA** và cần được xử lý ngay lập tức.

Chi Tiết Các Lỗ Hổng và Tác Động

Bản cập nhật này giải quyết nhiều loại lỗ hổng có thể bị khai thác bởi kẻ tấn công. Những lỗ hổng này có thể gây ra các tác động nghiêm trọng, ảnh hưởng trực tiếp đến khả năng hoạt động, tính bảo mật và quyền riêng tư của dữ liệu trên các hệ thống sử dụng sản phẩm NVIDIA.

Tấn Công Từ Chối Dịch Vụ (Denial of Service – DoS)

Các lỗ hổng cho phép tấn công DoS có thể khiến các dịch vụ mạng hoặc toàn bộ hệ thống trở nên không khả dụng. Đối với các sản phẩm như ConnectX và BlueField, đây là một **rủi ro bảo mật** lớn. Tấn công DoS có thể làm gián đoạn các luồng dữ liệu quan trọng, ngừng hoạt động các ứng dụng phụ thuộc và gây thiệt hại đáng kể cho hoạt động kinh doanh hoặc cơ sở hạ tầng.

Kẻ tấn công có thể lợi dụng những lỗ hổng này để làm quá tải tài nguyên hệ thống, khiến thiết bị không thể phản hồi các yêu cầu hợp lệ. Trong môi trường trung tâm dữ liệu hoặc mạng lưới doanh nghiệp, một cuộc tấn công DoS thành công có thể dẫn đến sự cố ngừng hoạt động trên diện rộng và tổn thất về tài chính.

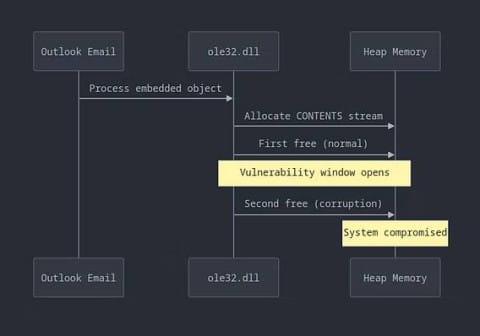

Leo Thang Đặc Quyền (Escalation of Privileges – EoP)

Lỗ hổng EoP cho phép kẻ tấn công có quyền truy cập ban đầu thấp hơn có thể nâng cao đặc quyền của mình lên mức cao hơn, ví dụ như quyền quản trị hoặc quyền root. Điều này đặc biệt nguy hiểm vì nó có thể cho phép kẻ tấn công kiểm soát hoàn toàn hệ thống bị ảnh hưởng.

Với quyền truy cập cao hơn, kẻ tấn công có thể cài đặt mã độc, sửa đổi cấu hình hệ thống, truy cập và đánh cắp dữ liệu nhạy cảm, hoặc thậm chí sử dụng hệ thống bị xâm nhập làm bàn đạp cho các cuộc tấn công khác. Các lỗ hổng EoP thường là mục tiêu hàng đầu của những kẻ tấn công tìm kiếm quyền kiểm soát sâu rộng. Để hiểu thêm về cơ chế của các lỗ hổng loại này, bạn có thể tham khảo thêm thông tin về các lỗ hổng leo thang đặc quyền phổ biến tại GBHackers.

Tiết Lộ Thông Tin (Information Disclosure)

Các lỗ hổng tiết lộ thông tin có thể cho phép kẻ tấn công truy cập và thu thập dữ liệu nhạy cảm mà lẽ ra phải được bảo vệ. Thông tin này có thể bao gồm dữ liệu cấu hình hệ thống, thông tin người dùng, chi tiết mạng nội bộ hoặc thậm chí dữ liệu kinh doanh độc quyền.

Việc tiết lộ thông tin có thể dẫn đến các vi phạm quyền riêng tư, rò rỉ dữ liệu hoặc cung cấp cho kẻ tấn công những thông tin giá trị để lập kế hoạch cho các cuộc tấn công trong tương lai. Đối với các hệ thống xử lý dữ liệu nhạy cảm, đây là một nguy cơ nghiêm trọng, làm suy yếu niềm tin và có thể dẫn đến các hậu quả pháp lý hoặc quy định.

Tầm Quan Trọng của Việc Cập Nhật Bản Vá Bảo Mật NVIDIA

Việc áp dụng kịp thời các **cập nhật bản vá bảo mật NVIDIA** này không chỉ là một khuyến nghị mà là một yêu cầu cấp thiết. Các lỗ hổng được công bố có thể bị khai thác trong các cuộc tấn công thực tế, gây ra thiệt hại không thể đảo ngược.

Bằng cách cài đặt các bản vá, các tổ chức có thể chủ động bảo vệ các thành phần mạng và hệ thống điện toán quan trọng của mình. Điều này giúp ngăn chặn các cuộc tấn công DoS gây gián đoạn dịch vụ, giảm thiểu nguy cơ leo thang đặc quyền và bảo vệ chống lại việc tiết lộ dữ liệu nhạy cảm. Đây là một phần không thể thiếu trong chiến lược **an toàn thông tin** toàn diện.

Việc duy trì các hệ thống với các bản vá bảo mật mới nhất là nền tảng để đối phó với các mối đe dọa mạng ngày càng phức tạp. Một hệ thống được vá đầy đủ sẽ giảm đáng kể bề mặt tấn công và tăng cường khả năng phục hồi trước các cuộc tấn công tiềm tàng.

Khuyến Nghị và Hướng Dẫn Cập Nhật

NVIDIA kêu gọi tất cả khách hàng tải xuống và cài đặt các thành phần đã được cập nhật ngay lập tức. Hành động này là cần thiết để bảo vệ hệ thống khỏi các lỗ hổng đã được xác định.

Nguồn Tải Xuống Bản Cập Nhật

Để nhận các bản sửa lỗi cần thiết, khách hàng nên truy cập Cổng thông tin An ninh Sản phẩm của NVIDIA. Đây là nguồn chính thức và đáng tin cậy nhất cho tất cả các **bản vá bảo mật** liên quan đến sản phẩm NVIDIA.

Đối với người dùng phiên bản đánh giá (evaluation version), NVIDIA khuyến nghị liên hệ trực tiếp với người quản lý tài khoản của họ để được hỗ trợ truy cập NVOnline, nơi các bản cập nhật phù hợp có thể được cung cấp.

Việc thực hiện theo các hướng dẫn này là bước then chốt để đảm bảo rằng hạ tầng của bạn được bảo vệ khỏi các mối đe dọa tiềm ẩn. Đừng trì hoãn việc áp dụng **cập nhật bản vá bảo mật NVIDIA** để duy trì tính toàn vẹn và an toàn cho hệ thống.