Cloudflare: Ngăn Chặn Thành Công Tấn Công DDoS Kỷ Lục 11.5 Tbps

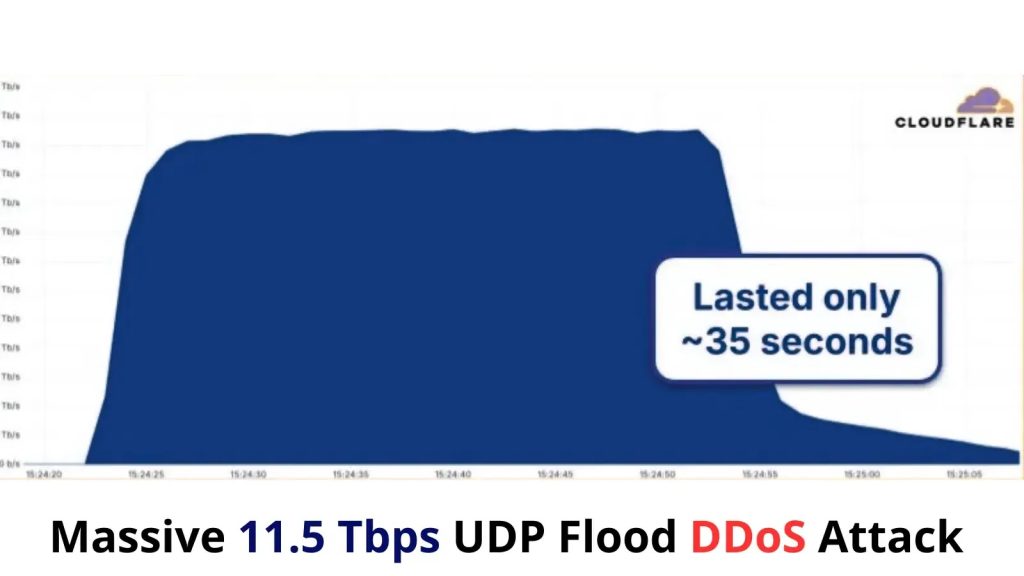

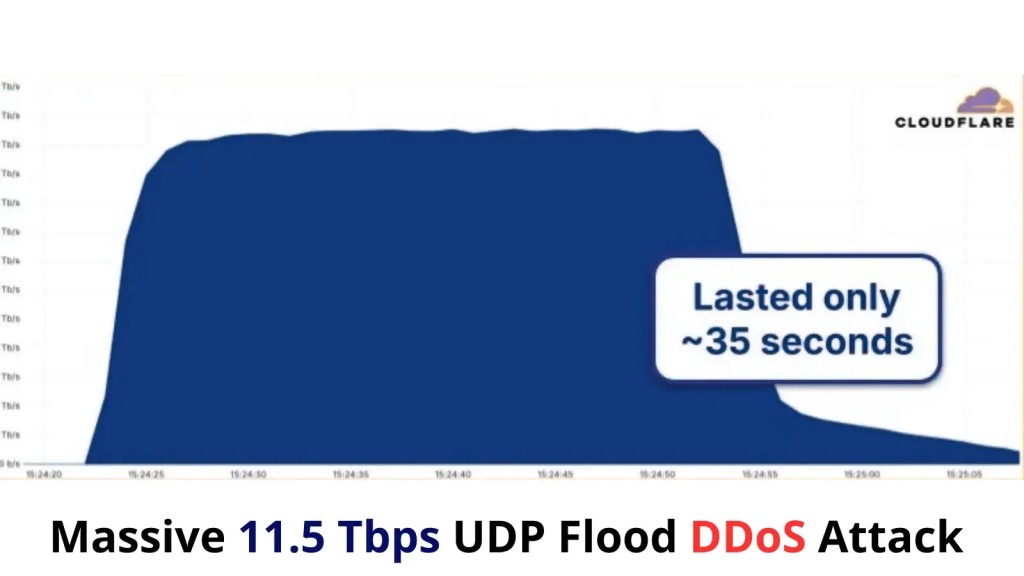

Cloudflare đã công bố việc chặn đứng thành công một tấn công DDoS kỷ lục, đạt đỉnh 11.5 terabit mỗi giây (Tbps). Đây là một cuộc tấn công mạng hyper-volumetric sử dụng UDP flood, kéo dài chỉ 35 giây nhưng đã thiết lập kỷ lục mới về băng thông mạng bị tiêu thụ bởi lưu lượng độc hại.

Phân tích chi tiết từ Cloudflare cho thấy phần lớn lưu lượng tấn công được dàn dựng thông qua các tài nguyên bị xâm nhập trên nền tảng Google Cloud Platform.

Đặc điểm Kỹ thuật của Tấn công DDoS Kỷ lục

Hình thức Tấn công: UDP Flood Hyper-volumetric

Tấn công UDP flood khai thác tính chất stateless của giao thức UDP.

Các máy chủ nạn nhân bị buộc phải cấp phát tài nguyên cho mỗi gói tin đến, đến mức không thể phục vụ các kết nối hợp lệ.

Không giống như các cuộc tấn công dựa trên TCP, UDP flood không yêu cầu bắt tay ba bước.

Điều này cho phép kẻ tấn công gửi một lượng lớn gói tin mà không cần thiết lập phiên, gây quá tải nhanh chóng và hiệu quả.

Quy mô và Tốc độ Phát triển

Hệ thống đo lường bảo mật của Cloudflare đã ghi nhận sự gia tăng đột ngột.

Lưu lượng tăng từ mức nền không đáng kể lên hơn 11 Tbps chỉ trong vòng chưa đầy 10 giây.

Đồ họa do Cloudflare chia sẻ minh họa rõ ràng vòng đời của cuộc tấn công: một đợt tăng mạnh đến khối lượng cao nhất, sau đó giảm ngay lập tức khi hệ thống phòng thủ có hiệu lực.

Sự kiện quy mô lớn này làm nổi bật xu hướng ngày càng tăng của tội phạm mạng trong việc tận dụng khả năng mở rộng của cơ sở hạ tầng đám mây công cộng.

Tận dụng Hạ tầng Đám mây công cộng trong các Tấn công DDoS

Cơ chế Khai thác Nền tảng Đám mây

Bằng cách xâm nhập các máy ảo và phiên bản container trong Google Cloud, kẻ tấn công có thể tập hợp các botnet khổng lồ.

Các botnet này đủ sức làm quá tải ngay cả các trung tâm dữ liệu on-premises mạnh mẽ nhất.

Các nền tảng đám mây công cộng với mô hình thanh toán trả theo mức sử dụng và băng thông gần như không giới hạn, trở thành mục tiêu hấp dẫn cho các tác nhân đe dọa.

Chúng tìm kiếm các đợt tăng lưu lượng nhất thời nhưng có sức tàn phá lớn.

Các Chiến dịch Tấn công Hyper-volumetric

Cloudflare lưu ý rằng cuộc tấn công mới nhất này là một phần của làn sóng tấn công DDoS hyper-volumetric rộng lớn hơn được chứng kiến trong những tuần gần đây.

Trong thời gian đó, mạng của họ đã chặn hàng trăm nỗ lực DDoS vượt quá 1 Tbps.

Một vụ tấn công khác đã giải phóng 5.1 tỷ gói tin mỗi giây (Bpps) trong một UDP flood riêng biệt.

Những sự kiện này minh họa các chiến thuật ngày càng tinh vi mà đối thủ triển khai để phá vỡ các dịch vụ trực tuyến.

Chiến lược Phòng thủ Tự động của Cloudflare trong Bối cảnh An ninh mạng

Phản ứng và Giảm thiểu Tấn công DDoS

Trong vòng vài khoảnh khắc, các hệ thống giảm thiểu tự động của Cloudflare đã xác định luồng gói User Datagram Protocol (UDP) bất thường.

Hệ thống đã áp dụng các quy tắc giới hạn tốc độ (rate-limiting) mục tiêu cùng với lọc dựa trên IP để chặn đứng lưu lượng tăng vọt.

Việc phản ứng nhanh chóng, tự động là yếu tố the chốt, đặc biệt với các cuộc tấn công tăng và giảm trong vài giây.

Các biện pháp phòng thủ truyền thống và giao thức ứng phó sự cố thủ công thường không thể phản ứng kịp thời với tốc độ này.

Tính năng giám sát lưu lượng và phân tích hành vi mạng liên tục đóng vai trò quan trọng trong việc phát hiện sớm và kích hoạt các phản ứng phòng thủ tự động.

Bài học từ các Tấn công DDoS Quy mô lớn

Các sự kiện này nhấn mạnh vai trò sống còn của các nền tảng phòng thủ tự động, thời gian thực trong an ninh mạng.

Khả năng phát hiện, phân tích và vô hiệu hóa các cuộc tấn công tốc độ cao là thiết yếu.

Các nền tảng này cần có quy mô đám mây để đối phó với các cuộc tấn công hyper-volumetric, có thể xuất hiện và biến mất trong chớp mắt.

Để hiểu thêm về cách các nền tảng như Cloudflare đối phó với các mối đe dọa tương tự, bạn có thể tham khảo báo cáo chính thức từ Cloudflare về vụ tấn công này: Cloudflare Thwarts 11.5 Tbps DDoS Attack.

Tầm quan trọng của Nền tảng Bảo mật quy mô lớn

Cam kết Chia sẻ Thông tin về các Tấn công DDoS Mới nhất

Cloudflare đã tái khẳng định cam kết về sự minh bạch và sẵn sàng.

Công ty có kế hoạch công bố một báo cáo phân tích sau sự cố toàn diện.

Báo cáo này sẽ chi tiết về nguồn gốc cuộc tấn công, các khối lượng công việc bị xâm nhập và các chiến lược giảm thiểu cụ thể đã được triển khai.

Mục tiêu của báo cáo là giúp các nhà khai thác mạng, nhà cung cấp dịch vụ đám mây và các nhóm bảo mật doanh nghiệp tăng cường khả năng phòng thủ chống lại các mối đe dọa hyper-volumetric trong tương lai.

Nhu cầu Bảo vệ Liên tục cho Bảo mật Mạng

Khi các dịch vụ trực tuyến ngày càng trở nên quan trọng đối với thương mại, truyền thông và cơ sở hạ tầng, mức độ rủi ro đối với việc bảo vệ DDoS hiệu quả tiếp tục gia tăng.

Việc Cloudflare giảm thiểu thành công một UDP flood 11.5 Tbps chứng minh rằng các nền tảng bảo mật tự động, quy mô đám mây là thiết yếu.

Chúng giúp phát hiện, phân tích và vô hiệu hóa các cuộc tấn công tốc độ cao, có thể xuất hiện và biến mất ngay lập tức.

Sự phát triển liên tục của các tấn công DDoS đòi hỏi các giải pháp phòng thủ cũng phải liên tục đổi mới để duy trì hiệu quả bảo mật mạng.