Lỗ hổng Udisks nghiêm trọng: Nguy cơ chiếm quyền điều khiển CVE-2025-8067

Red Hat đã công bố một **lỗ hổng Udisks** bảo mật nghiêm trọng trong daemon Udisks. Lỗ hổng này cho phép người dùng không có đặc quyền khai thác một lỗi đọc ngoài giới hạn. Mục tiêu của cuộc tấn công là truy cập các tệp thuộc sở hữu của tài khoản đặc quyền.

Phân tích Kỹ thuật chuyên sâu về Lỗ hổng Udisks CVE-2025-8067

Lỗ hổng này, được theo dõi dưới mã **CVE-2025-8067**, đã được công bố rộng rãi vào ngày **28 tháng 8 năm 2025**. Nó được Red Hat Product Security phân loại với mức độ nghiêm trọng “Important”. Mã định danh này giúp các tổ chức theo dõi và ưu tiên các biện pháp khắc phục, giảm thiểu **rủi ro bảo mật** tiềm ẩn.

Daemon Udisks là một dịch vụ hệ thống quan trọng trong các bản phân phối Linux, bao gồm Red Hat Enterprise Linux. Nó cung cấp một giao diện D-BUS tiêu chuẩn để quản lý các thiết bị lưu trữ. Các chức năng chính bao gồm việc tạo, cấu hình và xóa các thiết bị loop, cũng như các hoạt động khác liên quan đến ổ đĩa và phân vùng hệ thống.

Bản chất Lỗ hổng Udisks: Lỗi đọc Ngoài giới hạn trong Trình xử lý Loop Device

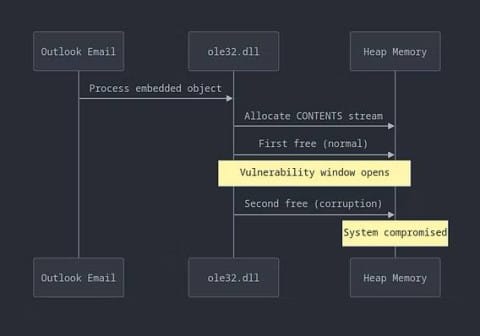

Lỗ hổng cốt lõi nằm trong trình xử lý thiết bị loop của Udisks. Cụ thể, trình xử lý này không thực hiện việc xác thực đúng đắn giới hạn dưới của tham số chỉ mục tệp do máy khách cung cấp.

Mặc dù trình xử lý có cơ chế kiểm tra để đảm bảo rằng chỉ mục không vượt quá giới hạn tối đa cho phép, nó lại hoàn toàn bỏ qua khả năng nhận các giá trị âm. Đây là một lỗ hổng logic nghiêm trọng trong quá trình xử lý đầu vào.

Một kẻ tấn công có thể lợi dụng sự sơ suất này bằng cách cung cấp một chỉ mục âm. Hành động này sẽ khiến daemon cố gắng đọc dữ liệu từ một vị trí bộ nhớ nằm ngoài phạm vi được phân bổ cho danh sách mô tả tệp. Đây chính là bản chất của lỗi đọc ngoài giới hạn (out-of-bounds read).

Cơ chế Khai thác và Tác động: DoS và Rò rỉ Thông tin Nhạy cảm

Việc khai thác thành công **lỗ hổng Udisks** này có thể dẫn đến hai hậu quả nghiêm trọng. Đầu tiên, daemon Udisks có thể gặp sự cố, gây ra tình trạng từ chối dịch vụ (DoS) đối với các dịch vụ quản lý lưu trữ trên hệ thống. Điều này ảnh hưởng đến tính khả dụng của hệ thống.

Thứ hai, và nguy hiểm hơn, lỗi đọc ngoài giới hạn có thể tiết lộ nội dung bộ nhớ nhạy cảm. Các thông tin này có thể bao gồm khóa mật mã, thông tin xác thực của người dùng (như mật khẩu hoặc token phiên) hoặc các dữ liệu nội bộ khác thuộc sở hữu của các tiến trình có đặc quyền.

Theo cảnh báo bảo mật, việc khai thác **lỗ hổng CVE-2025-8067** không yêu cầu bất kỳ đặc quyền nào trên hệ thống hay sự tương tác từ phía người dùng. Độ phức tạp của cuộc tấn công được đánh giá là thấp, khiến nó trở thành một mối đe dọa dễ bị lạm dụng rộng rãi.

Đánh giá Mức độ Nghiêm trọng và Phạm vi Ảnh hưởng của Lỗ hổng Udisks

Khả năng kích hoạt cục bộ bởi bất kỳ người dùng nào có quyền truy cập vào giao diện D-BUS làm cho **lỗ hổng Udisks** này trở thành một nguy cơ **chiếm quyền điều khiển** cục bộ đáng kể.

Mặc dù được phân loại là “Important” bởi Red Hat, tiềm năng rò rỉ dữ liệu nhạy cảm và DoS cục bộ có thể có tác động nghiêm trọng đến tính bảo mật và tính sẵn sàng của hệ thống.

Điểm CVSS v3.1 và Phân tích Điều kiện Tấn công

Red Hat đã gán điểm **CVSS v3.1** sơ bộ cho **lỗ hổng Udisks** (CVE-2025-8067) là **8.5 trên 10**. Đây là một điểm số rất cao, phản ánh mức độ nghiêm trọng đáng kể của lỗ hổng.

Điểm số này xuất phát từ sự kết hợp của các yếu tố: độ phức tạp tấn công thấp (Attack Complexity: L), không yêu cầu đặc quyền (Privileges Required: N), và tác động cao đến tính khả dụng (Availability Impact: H). Mặc dù tác động đến tính bảo mật (Confidentiality Impact: H) và tính toàn vẹn (Integrity Impact: L) cũng được xem xét, tác động cao đến tính khả dụng là một yếu tố then chốt.

Các Phiên bản Red Hat Enterprise Linux Bị Ảnh hưởng

Các bản phân phối Red Hat Enterprise Linux từ phiên bản **6** đến **10** đều bị ảnh hưởng bởi **lỗ hổng Udisks** này. Danh sách các gói Udisks bị ảnh hưởng bao gồm udisks2, libudisks2, udisks2-iscsi, udisks2-lsm, và udisks2-lvm2.

Cụ thể hơn, đối với RHEL 6, các gói ‘udisks’ và ‘udisks-devel’ cũng được xác định là có lỗ hổng. Tuy nhiên, cần lưu ý rằng Red Hat đã tuyên bố không có kế hoạch cung cấp bản vá cho các phiên bản RHEL 6 đã hết hỗ trợ.

Đối với RHEL 7, 8, 9 và 10, Red Hat đã phát hành các gói cập nhật chứa bản vá lỗi cần thiết. Việc triển khai các bản cập nhật này cần được thực hiện ngay lập tức để giảm thiểu **rủi ro bảo mật** và bảo vệ hệ thống khỏi các cuộc tấn công khai thác **lỗ hổng Udisks**.

Biện pháp Giảm thiểu và Khuyến nghị Bảo vệ Khẩn cấp

Red Hat đã khẳng định rằng không có biện pháp khắc phục tạm thời (workaround) nào khả thi cho **CVE-2025-8067** ngoài việc cài đặt các gói cập nhật đã được vá lỗi. Điều này nhấn mạnh tầm quan trọng của việc cập nhật hệ thống.

Hướng dẫn Cập nhật Bản vá Hệ thống Nhanh chóng

Các quản trị viên hệ thống được khuyến nghị mạnh mẽ cập nhật hệ thống của họ ngay khi các gói Udisks đã vá lỗi được cung cấp. Các gói này có sẵn qua Cổng thông tin khách hàng của Red Hat hoặc các kho lưu trữ đăng ký tiêu chuẩn. Việc này là một hành động **cập nhật bản vá** kịp thời và chiến lược.

Việc trì hoãn **cập nhật bản vá** sẽ duy trì tình trạng dễ bị tổn thương của các daemon Udisks. Điều này tạo cơ hội cho những kẻ tấn công cục bộ tìm cách truy cập trái phép vào các tệp nhạy cảm hoặc gây ra sự cố cho các dịch vụ quản lý lưu trữ quan trọng.

Trong môi trường máy chủ hoặc hệ thống đa người dùng, nơi nhiều người dùng có thể truy cập cục bộ, ưu tiên triển khai bản vá là cực kỳ quan trọng để ngăn chặn các cuộc tấn công **chiếm quyền điều khiển** cục bộ.

Giám sát An ninh và Chiến lược Phòng ngừa Tấn công Nâng cao

Các tổ chức nên tiến hành rà soát kỹ lưỡng kho hệ thống bị ảnh hưởng của mình để xác định tất cả các máy chủ và máy trạm đang chạy các phiên bản Udisks dễ bị tổn thương. Sau đó, ưu tiên triển khai bản vá theo mức độ quan trọng của hệ thống.

Ngoài ra, việc giám sát liên tục nhật ký hệ thống là cần thiết. Cần đặc biệt chú ý đến các bản ghi liên quan đến các cuộc gọi D-BUS bất thường hoặc đáng ngờ đến dịch vụ Udisks. Các dấu hiệu này có thể là bằng chứng về một nỗ lực khai thác.

Việc không giải quyết kịp thời **lỗ hổng Udisks** này có thể có những hậu quả vượt ra ngoài phạm vi rò rỉ dữ liệu hoặc DoS trực tiếp. Kẻ tấn công có thể lợi dụng thông tin bị rò rỉ (ví dụ: địa chỉ bộ nhớ) để vượt qua các cơ chế bảo vệ khác như ASLR (Address Space Layout Randomization). Điều này sẽ tạo điều kiện cho việc phát triển và triển khai các cuộc tấn công tinh vi hơn, bao gồm cả các hình thức **chiếm quyền điều khiển** toàn bộ hệ thống.

Để biết thêm chi tiết kỹ thuật chuyên sâu và tài liệu tham khảo chính thức, bạn có thể truy cập mục Red Hat Bugzilla (ID **2388623**) và bản ghi NVD cho **CVE-2025-8067** tại các liên kết sau: NVD – CVE-2025-8067 và Red Hat Security Advisory – CVE-2025-8067.