Tấn công chuỗi cung ứng NPM: Nguy hiểm đánh cắp tiền điện tử

Một chiến dịch **tấn công chuỗi cung ứng** tinh vi liên quan đến một gói **mã độc npm** đã được phát hiện, mạo danh thư viện email **Nodemailer** phổ biến. Mục tiêu của chiến dịch là bí mật chiếm đoạt các ví tiền điện tử trên hệ thống **Windows**, điển hình là **Atomic Wallet**, nhằm thực hiện hành vi **đánh cắp tiền điện tử**.

Nhóm nghiên cứu bảo mật của Socket đã xác định gói độc hại này có tên là **nodejs-smtp**. Gói này bắt chước thư viện **Nodemailer** hợp pháp, vốn có trung bình khoảng 3,9 triệu lượt tải xuống hàng tuần. Chi tiết về phát hiện này đã được công bố, nêu bật mức độ phức tạp của cuộc tấn công.

Chi tiết về Gói Mã độc nodejs-smtp

Gói **nodejs-smtp** sử dụng một chiến lược tinh vi để tránh bị phát hiện. Nó duy trì khả năng tương thích chức năng hoàn toàn với API của **Nodemailer** trong khi thực thi payload độc hại ngầm.

Gói độc hại này tự giới thiệu là một giải pháp email hợp pháp, sao chép tài liệu, phong cách và nội dung README từ dự án **Nodemailer** gốc. Sự mạo danh cẩn thận này cho phép nó vượt qua các kiểm tra thông thường và đảm bảo các bài kiểm tra ứng dụng vẫn hoạt động bình thường, khiến các nhà phát triển ít có lý do để nghi ngờ.

Kỹ thuật Giấu mình và Lây nhiễm

Khi được cài đặt, gói độc hại sẽ tự động thực thi mã nhắm mục tiêu cụ thể vào các cài đặt **Atomic Wallet** trên hệ thống **Windows**. Cơ chế tấn công bao gồm nhiều bước tinh vi.

Cơ chế Tấn công và Chiếm đoạt Ví

Quá trình sửa đổi ví bắt đầu bằng việc **mã độc npm** sử dụng các công cụ **Electron** để giải nén tệp **app.asar** của **Atomic Wallet**. Sau đó, nó thay thế một gói vendor quan trọng bằng payload độc hại, đóng gói lại ứng dụng và xóa tất cả dấu vết bằng cách xóa thư mục làm việc của nó.

Khi đã được nhúng vào môi trường chạy của ví, mã được tiêm sẽ âm thầm ghi đè địa chỉ người nhận trong các giao dịch tiền điện tử. Điều này chuyển hướng tiền đến các ví do tác nhân đe dọa kiểm soát.

Các Loại Tiền Điện tử Bị Nhắm Mục tiêu và Tính Lì lợm

Mã độc nhắm mục tiêu vào nhiều loại tiền điện tử, bao gồm:

- Bitcoin (BTC)

- Ethereum (ETH)

- Tether (USDT và TRX USDT)

- XRP

- Solana (SOL)

Việc sửa đổi vẫn tồn tại trong tệp **app.asar** của ví và tiếp tục hoạt động qua các lần khởi động lại hệ thống. Nó chỉ ngừng hoạt động khi phần mềm ví được gỡ cài đặt hoàn toàn và cài đặt lại từ các nguồn chính thức. Cơ chế này đảm bảo quyền truy cập liên tục vào các giao dịch của nạn nhân ngay cả sau khi gói độc hại ban đầu đã bị xóa khỏi hệ thống, thể hiện một hình thức **tấn công chuỗi cung ứng** nguy hiểm.

Thách thức trong Phát hiện và Ảnh hưởng Rộng hơn

Thiết kế của gói độc hại làm cho việc phát hiện trở nên đặc biệt khó khăn. Không giống như các cuộc tấn công typosquatting đơn giản, **nodejs-smtp** sử dụng một tên hợp lý có thể xuất hiện trong kết quả tìm kiếm cho “nodejs smtp example” hoặc “simple smtp for nodejs”. Điều này làm tăng khả năng các nhà phát triển vội vàng có thể chọn nó mà không cần xác minh kỹ lưỡng.

Nguy cơ này còn được khuếch đại bởi các trợ lý mã hóa AI, vốn có thể tạo ra các tên gói có vẻ phù hợp cho các tác vụ cụ thể, tiềm ẩn nguy cơ đề xuất gói độc hại cho các nhà phát triển không nghi ngờ.

Sự Gia tăng của Tấn công Chuỗi Cung ứng

Sự cố này minh họa mối đe dọa ngày càng tăng của các cuộc **tấn công chuỗi cung ứng** phần mềm nhắm mục tiêu vào người dùng tiền điện tử. Các chiến dịch gần đây đã mở rộng ra ngoài **Ethereum** và **Solana** để bao gồm các loại tiền điện tử **TRON** và **TON**, với các gói liên quan đến blockchain độc hại tiếp tục xuất hiện trên **npm** và các hệ sinh thái gói khác. Đây là một **rủi ro bảo mật** đáng kể mà cộng đồng **an ninh mạng** cần lưu tâm.

Cuộc tấn công cho thấy các hoạt động phát triển thông thường trên máy trạm có thể âm thầm làm tổn hại các ứng dụng máy tính để bàn riêng biệt thông qua việc thực thi tại thời điểm import và thao túng ứng dụng **Electron**. Các nhà nghiên cứu bảo mật dự kiến sẽ thấy nhiều mã độc rút ví hơn được phân phối thông qua các kho lưu trữ gói, với kỹ thuật ánh xạ địa chỉ đa chuỗi và các kỹ thuật sửa đổi tinh vi cho các ứng dụng máy tính để bàn.

Trạng thái Hiện tại và Chỉ số Đe dọa

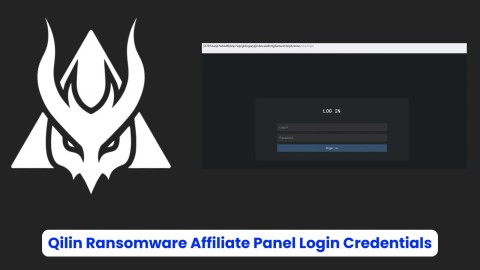

Tại thời điểm báo cáo, gói độc hại **nodejs-smtp** vẫn đang hoạt động trên **npm**. Socket đã kiến nghị nhóm bảo mật của **npm** gỡ bỏ gói này và đình chỉ tài khoản của tác nhân đe dọa. Gói này đã tích lũy được 342 lượt tải xuống so với hàng triệu lượt tải xuống hàng tuần của **Nodemailer**.

Chỉ số Nhận diện (IOC)

- Tên gói độc hại:

nodejs-smtp - Mục tiêu chính: Atomic Wallet trên hệ điều hành Windows

- Phương thức lây nhiễm: Cài đặt từ kho lưu trữ npm

- Hành vi: Sửa đổi tệp

app.asar, chiếm đoạt giao dịch tiền điện tử

Các Biện pháp Phòng ngừa và Tăng cường An ninh Mạng

Các chuyên gia bảo mật khuyến nghị triển khai các biện pháp bảo mật chuỗi cung ứng toàn diện để chống lại các **tấn công chuỗi cung ứng** tương tự. Điều này bao gồm:

- Quét gói thời gian thực

- Xác minh tính xác thực của gói

- Giám sát các hành vi cài đặt đáng ngờ

Các tổ chức cũng nên xem xét triển khai các công cụ có thể phát hiện thao tác hệ thống tệp, sửa đổi kho lưu trữ và sửa đổi gói vendor không mong muốn trong quá trình phát triển. Sự cố này nhấn mạnh tầm quan trọng của việc quản lý phụ thuộc cảnh giác và nhu cầu tăng cường các biện pháp **an ninh mạng** để bảo vệ chống lại các **tấn công chuỗi cung ứng** ngày càng tinh vi nhắm vào hệ sinh thái tiền điện tử.