Mã Độc Ransomware Underground: Phân Tích Mối Đe Dọa Nghiêm Trọng

Tội phạm mạng tiếp tục gia tăng các rủi ro đáng lo ngại trên toàn cầu, với băng nhóm mã độc ransomware Underground điều phối các cuộc tấn công lặp lại nhằm vào các doanh nghiệp. Chúng đã thể hiện kỹ thuật mã độc tinh vi, kết hợp các kỹ thuật mã hóa tiên tiến với các biện pháp xâm nhập có mục tiêu.

Hoạt Động và Mục Tiêu Của Underground Ransomware

Lần đầu tiên được phát hiện vào tháng 7 năm 2023, nhóm Underground đã tái xuất vào tháng 5 năm 2024 với một trang web rò rỉ dữ liệu (Dedicated Leak Site – DLS) được cải tiến. Tại đây, chúng công bố dữ liệu bị đánh cắp từ các nạn nhân từ chối trả tiền chuộc.

Các hoạt động của băng nhóm này trải rộng trên nhiều lĩnh vực đa dạng, bao gồm xây dựng, sản xuất, công nghệ thông tin (IT) và thiết kế nội thất. Chúng đã ảnh hưởng đến các công ty ở nhiều quốc gia như Hoa Kỳ, Các Tiểu vương quốc Ả Rập Thống nhất, Pháp, Tây Ban Nha, Úc, Đức, Slovakia, Đài Loan, Singapore, Canada và Hàn Quốc.

Các tổ chức nạn nhân có quy mô khác nhau, với doanh thu hàng năm từ 20 triệu USD đến 650 triệu USD. Điều này cho thấy cách tiếp cận không phân biệt của băng nhóm trong việc nhắm mục tiêu, bất kể địa lý, ngành nghề hay quy mô doanh nghiệp.

Bề mặt tấn công rộng lớn này nhấn mạnh một xu hướng gia tăng toàn cầu về sự lây lan của mối đe dọa mạng ransomware, nơi các tác nhân đe dọa tận dụng các payload tùy chỉnh để tối đa hóa tác động và khả năng né tránh.

Phân Tích Kỹ Thuật Mã Độc Ransomware Underground

Cơ Chế Mã Hóa Dữ Liệu

Mã độc ransomware Underground sử dụng một lược đồ mã hóa lai (hybrid cryptographic scheme) tích hợp ba thành phần chính: sinh số ngẫu nhiên (RNG), mã hóa đối xứng AES và mã hóa bất đối xứng RSA. Sự kết hợp này khiến các tệp tin không thể truy cập được nếu không có sự can thiệp của kẻ tấn công.

Mỗi tệp tin được mã hóa bằng một khóa AES duy nhất. Siêu dữ liệu liên quan đến khóa được thêm vào cuối tệp, loại bỏ nhu cầu liên lạc lệnh và kiểm soát (C2) sau khi mã hóa. Thiết kế này đảm bảo rằng các bằng chứng pháp y cục bộ không thể tự mình giải mã tệp tin, vì khóa công khai RSA được mã hóa cứng vào mã độc, trong khi khóa riêng tương ứng vẫn nằm trong tầm kiểm soát của kẻ tấn công.

Các tệp tin được phân loại theo kích thước. Các tệp nhỏ được mã hóa toàn bộ. Trong khi đó, các tệp thông thường và tệp lớn sử dụng phương pháp phân đoạn (striping), mã hóa các phần chọn lọc ở đầu, cuối và các khoảng trống xen kẽ để tối ưu hóa hiệu suất và giảm thiểu gián đoạn hệ thống. Theo báo cáo của ASEC, phương pháp mã hóa chọn lọc này nhắm mục tiêu vào các phân đoạn dữ liệu có giá trị cao, giảm chi phí tính toán trong khi gây ra thiệt hại hoạt động tối đa.

Chuẩn Bị và Evasion Trước Khi Mã Hóa

Trước khi bắt đầu quá trình mã hóa, mã độc thực hiện các quy trình chuẩn bị. Đầu tiên, nó kiểm tra tham số và sẽ dừng thực thi nếu có hơn hai đối số được cung cấp. Sau đó, nó tạo một mutex với giá trị “8DC1F7B9D2F4EA58” để ngăn chặn nhiều phiên bản cùng chạy.

Kẻ tấn công sau đó xóa bỏ các tùy chọn phục hồi bằng cách xóa các Bản sao bóng ổ đĩa (Volume Shadow Copies) thông qua lệnh vssadmin và hạn chế các kết nối máy tính từ xa bằng cách sửa đổi registry.

Các dịch vụ có khả năng gây cản trở quá trình mã hóa, như MSSQLSERVER, SQLSERVERAGENT và MSSQLFDLauncher, cũng bị buộc phải dừng. Để tránh mất ổn định hệ thống, quá trình mã hóa loại trừ các đường dẫn quan trọng được phân giải từ các biến môi trường như %SystemRoot% (ví dụ: C:Windows), %ProgramFiles% (ví dụ: C:Program Files), và %ProgramFiles(x86)% (ví dụ: C:Program Files (x86)). Ngoài ra, các tiện ích mở rộng như sys, exe, dll, bat và các tiện ích khác thiết yếu cho chức năng của hệ điều hành cũng được loại trừ.

Việc chọn tệp ưu tiên những tệp đã được truy cập, sửa đổi hoặc tạo trong sáu tháng gần đây, được tính toán thông qua GetSystemTime() trừ đi một nửa năm. Việc này tập trung mã hóa vào dữ liệu người dùng đang hoạt động để tăng hiệu quả.

Quy Trình Mã Hóa Chi Tiết

Quá trình mã hóa bắt đầu bằng việc tạo một giá trị ngẫu nhiên 0x30 byte bằng cách sử dụng các BCrypt APIs từ bcrypt.dll. Trong đó, 0x20 byte đầu tiên tạo thành khóa AES và 0x10 byte còn lại đóng vai trò là vector khởi tạo (IV) trong chế độ CBC.

Các tệp tin được tải vào bộ nhớ thông qua ReadFile(), mã hóa bằng BCryptEncrypt(). Sau đó, khóa AES cùng với IV được mã hóa bằng RSA và thêm vào cuối tệp. Siêu dữ liệu, tổng cộng 0x18 byte, bao gồm kích thước tệp gốc, một cờ đặt ra các tham số phân đoạn (stripe), đầu (head), cuối (tail) và khoảng trống (gap), một bộ kích hoạt phân nhánh dựa trên kích thước, chỉ báo phiên bản và giá trị magic.

Các cờ này, chịu tác động của dịch bit và tính toán lũy thừa của 2, xác định các đơn vị và khoảng thời gian mã hóa, thích ứng linh hoạt với các danh mục tệp để tối ưu hóa hiệu suất của mã độc ransomware. Bạn có thể tham khảo thêm về phân tích kỹ thuật của mã độc này tại báo cáo của ASEC.

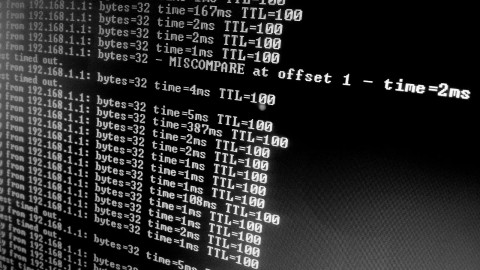

Xóa Dấu Vết và Ghi Chú Tống Tiền

Sau khi hoàn tất quá trình, mã độc xóa dấu vết bằng cách tạo và chạy một tập lệnh _eraser.bat. Tập lệnh này sử dụng wevtutil.exe để xóa tất cả nhật ký sự kiện, gây khó khăn cho việc phản ứng sự cố. Điều này gây cản trở đáng kể cho các nỗ lực điều tra và khôi phục của đội ngũ an ninh mạng.

wevtutil.exe cl "Application"

wevtutil.exe cl "Security"

wevtutil.exe cl "System"

wevtutil.exe cl "Microsoft-Windows-PowerShell/Operational"

wevtutil.exe cl "Setup"Ghi chú tống tiền, được nhúng với các chi tiết cụ thể của nạn nhân như địa chỉ IP và các tham chiếu dữ liệu bị đánh cắp, không chỉ cung cấp dịch vụ giải mã mà còn các dịch vụ phụ trợ như đánh giá lỗ hổng và tư vấn bảo mật, có thể truy cập qua một cổng đàm phán dựa trên Tor. Điều này cho thấy quá trình trinh sát đã diễn ra trước khi thực thi, nơi kẻ tấn công xâm nhập hệ thống, thu thập thông tin tình báo, chọn mục tiêu và triển khai mã độc ransomware được tùy chỉnh, thay vì phân phối rộng rãi.

Các Chỉ Số Thỏa Hiệp (IOCs)

Dựa trên phân tích kỹ thuật, một chỉ số thỏa hiệp quan trọng đã được xác định:

- Mutex Name:

8DC1F7B9D2F4EA58

Chiến Lược Phòng Chống và Giảm Thiểu Rủi Ro

Để chống lại các cuộc tấn công mạng như của Underground ransomware, các tổ chức phải triển khai các biện pháp phòng thủ mạnh mẽ, bao gồm sao lưu ngoại tuyến (offsite backups) được cô lập khỏi mạng sản xuất, kiểm soát truy cập nghiêm ngặt vào các kho lưu trữ và thực hiện các cuộc diễn tập phục hồi định kỳ.

Ngoài bảo vệ dữ liệu cơ bản, việc tích hợp các công cụ phát hiện và phản ứng điểm cuối (EDR) và giám sát các chỉ số như thay đổi registry bất thường hoặc dừng dịch vụ có thể ngăn chặn leo thang tấn công.

Khi các chiến thuật của Underground ransomware phát triển, việc chủ động theo dõi thông tin tình báo về mối đe dọa (threat intelligence) và tuân thủ các khung đánh giá lỗ hổng như CVSS vẫn là rất quan trọng trong việc giảm thiểu các chiến dịch mã độc ransomware đầy đổi mới này.