SpyNote Malware: Mối đe dọa Android nguy hiểm tái xuất

Các nhà nghiên cứu an ninh mạng đã cảnh báo về sự tái xuất của các chiến dịch SpyNote malware, một mối đe dọa mạng dai dẳng nhắm mục tiêu người dùng Android. Cuộc tấn công sử dụng các trang web Google Play Store giả mạo tinh vi để phát tán mã độc. Kể từ các báo cáo trước đây, tác nhân độc hại đứng sau các chiến dịch này đã áp dụng các kỹ thuật chống phân tích mới và mở rộng chiến thuật lừa đảo, cho thấy một thách thức liên tục đối với bảo mật thiết bị di động.

Chiến Thuật Lừa Đảo và Quy Trình Lây Nhiễm Ban Đầu

Mô Phỏng Google Play Store Tinh Vi

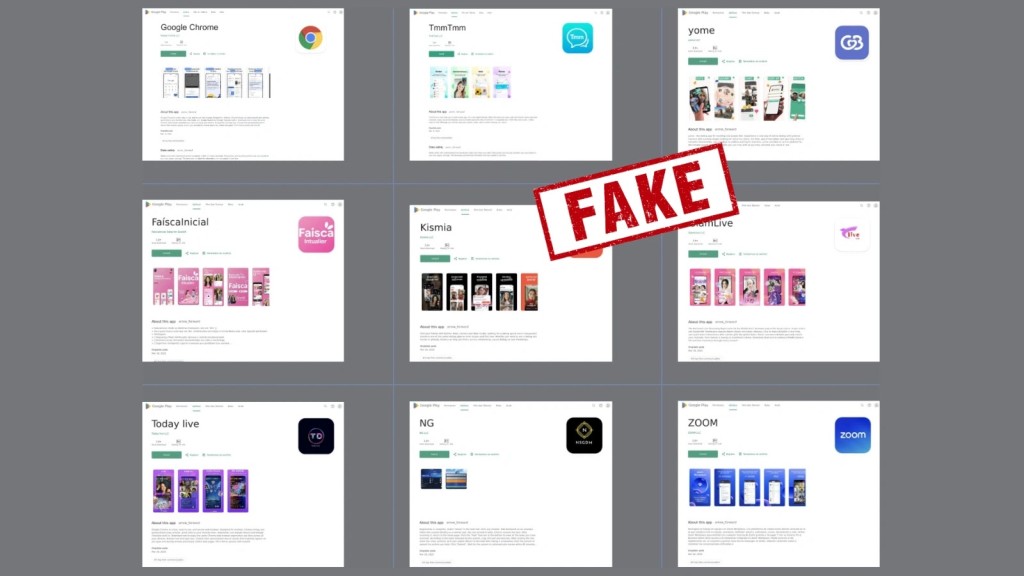

Tác nhân đe dọa tiếp tục vận hành các trang Google Play Store giả mạo, bắt chước hoàn hảo giao diện cài đặt ứng dụng hợp pháp. Chúng sử dụng mã HTML và CSS được sao chép từ các trang web chính thức để tạo ra sự tương đồng đáng kinh ngạc. Các trang web lừa đảo này nhắm mục tiêu người dùng đang tìm kiếm các ứng dụng phổ biến trên nhiều danh mục.

Các ứng dụng bị mạo danh bao gồm các nền tảng mạng xã hội như iHappy và CamSoda, các ứng dụng trò chơi như 8 Ball Pool và Block Blast, cùng các ứng dụng tiện ích như trình duyệt Chrome và quản lý tệp. Cơ sở hạ tầng độc hại này cho thấy các mô hình nhất quán qua nhiều chỉ số.

Khi người dùng nhấp vào nút “Cài đặt” trên các trang giả mạo này, các hàm JavaScript sẽ tự động kích hoạt quá trình tải xuống các tệp APK độc hại trực tiếp từ trang web gian lận. Điều này bỏ qua các biện pháp kiểm soát bảo mật thông thường của Google Play Store, đưa thiết bị vào tình trạng rủi ro ngay lập tức.

Quy Trình Lây Nhiễm Đa Tầng của SpyNote Malware

Các mẫu SpyNote malware mới nhất triển khai một quy trình lây nhiễm đa tầng tinh vi, được thiết kế đặc biệt để né tránh các hệ thống phát hiện bảo mật. Quy trình này bao gồm một giai đoạn thả mã độc ban đầu và các bước giải mã payload sau đó.

APK dropper ban đầu chứa các tài sản được mã hóa, yêu cầu một khóa giải mã AES 16 byte. Khóa này được lấy một cách động từ tên gói manifest của ứng dụng. Đây là một kỹ thuật che giấu payload hiệu quả, khiến việc phân tích tĩnh trở nên khó khăn hơn.

Trong các mẫu SpyNote malware được phân tích, tên gói “rogcysibz.wbnyvkrn.sstjjs” được sử dụng để tạo ra khóa giải mã. Khóa này có giá trị “62646632363164386461323836333631”, cần thiết cho quá trình trích xuất payload chính. Kỹ thuật này đòi hỏi kẻ tấn công phải kiểm soát tên gói ứng dụng để đảm bảo quá trình giải mã thành công.

# Ví dụ về thông tin kỹ thuật:

# Tên gói Manifest được sử dụng để tạo khóa:

PACKAGE_NAME = "rogcysibz.wbnyvkrn.sstjjs"

# Khóa AES 16-byte được tạo ra:

AES_KEY = "62646632363164386461323836333631" # Mã hexKỹ Thuật Né Tránh Phát Hiện và Tăng Cường Đặc Quyền trong An Ninh Mạng Android

DEX Element Injection và Chiếm Quyền Điều Khiển Hệ Thống

SpyNote malware khai thác kỹ thuật DEX Element Injection, một hình thức tiêm mã sâu vào hệ điều hành Android. Kỹ thuật này cho phép mã độc sửa đổi ClassLoader của Android tại thời điểm chạy. ClassLoader là một thành phần quan trọng trong máy ảo Dalvik/ART, chịu trách nhiệm tải các lớp và tài nguyên của ứng dụng.

Việc sửa đổi ClassLoader buộc hệ điều hành phải ưu tiên mã độc hại của SpyNote malware hơn các chức năng ứng dụng hợp pháp. Điều này giúp mã độc chiếm quyền điều khiển hành vi ứng dụng, cho phép nó chặn dữ liệu nhạy cảm hoặc thực hiện các hành động không mong muốn. Dropper kết hợp các tệp được mã hóa từ thư mục assets/base, giải mã chúng bằng mã hóa AES, sau đó giải nén để lộ payload đầy đủ của SpyNote malware.

Mã Hóa và Che Giấu Luồng Điều Khiển

Các phiên bản SpyNote malware gần đây còn triển khai các kỹ thuật che giấu tinh vi hơn, bao gồm che giấu luồng điều khiển (control flow obfuscation) và che giấu định danh (identifier obfuscation). Che giấu luồng điều khiển làm thay đổi cấu trúc logic của mã mà không làm thay đổi chức năng, khiến việc theo dõi dòng chảy thực thi trở nên cực kỳ khó khăn.

Che giấu định danh được thực hiện bằng cách sử dụng các biến thể ngẫu nhiên của các ký tự như “o,” “O,” và “0” trong suốt mã nguồn. Kỹ thuật này làm phức tạp đáng kể các nỗ lực phân tích tĩnh của các nhà nghiên cứu bảo mật và các hệ thống phát hiện tự động. Mục đích chính là làm chậm quá trình phân tích ngược và né tránh việc phát hiện xâm nhập dựa trên chữ ký.

Khả Năng Gián Điệp và Xâm Nhập Toàn Diện của SpyNote

Remote Access Trojan (RAT) với Giám Sát Toàn Diện

Theo một báo cáo chi tiết từ DomainTools (Xem báo cáo đầy đủ), SpyNote malware hoạt động như một Remote Access Trojan (RAT) toàn diện, sở hữu các khả năng giám sát đáng báo động. Mã độc có thể kiểm soát camera và micro của thiết bị từ xa, cho phép kẻ tấn công thu thập thông tin hình ảnh và âm thanh mà người dùng không hề hay biết.

Ngoài ra, nó còn có khả năng quản lý cuộc gọi điện thoại, bao gồm khả năng thực hiện cuộc gọi hoặc theo dõi nhật ký cuộc gọi, và thực thi các lệnh tùy ý trên thiết bị bị nhiễm. Chức năng keylogging của SpyNote malware đặc biệt nguy hiểm, nhắm mục tiêu thông tin đăng nhập ứng dụng bằng cách ghi lại mọi thao tác gõ phím của người dùng. Mã độc này lạm dụng Dịch vụ Trợ năng (Accessibility Services) của Android để đánh cắp mã xác thực hai yếu tố (2FA), qua đó vượt qua một lớp bảo mật quan trọng.

Hơn nữa, SpyNote malware thực hiện các cuộc tấn công overlay (clickjacking), hiển thị các giao diện lừa đảo trên các ứng dụng hợp pháp để đánh lừa người dùng nhập thêm thông tin đăng nhập hoặc dữ liệu nhạy cảm khác. Điều này cho phép kẻ tấn công thu thập một lượng lớn thông tin cá nhân và tài chính.

Chiếm Quyền Quản Trị và Hậu Quả Nghiêm Trọng

Khi được cấp quyền quản trị viên trên thiết bị Android, SpyNote malware sẽ giành được những khả năng nguy hiểm hơn. Nó có thể xóa toàn bộ dữ liệu thiết bị từ xa (wipe data), khóa màn hình thiết bị, hoặc cài đặt thêm các ứng dụng độc hại bổ sung mà không cần sự đồng ý của người dùng. Những khả năng này biến SpyNote malware thành một công cụ hủy diệt dữ liệu và kiểm soát thiết bị hoàn toàn trong tay kẻ tấn công.

Khuyến Nghị Bảo Mật và Biện Pháp Phòng Ngừa

Để chống lại các chiến dịch SpyNote malware và các RAT di động tương tự, cần có sự phối hợp từ nhiều bên liên quan. Các chuyên gia bảo mật đưa ra các khuyến nghị sau:

- Đối với Nhà phát triển trình duyệt: Cần tăng cường khả năng phát hiện và cảnh báo về các trang web độc hại, đặc biệt là các trang giả mạo có mục đích lừa đảo.

- Đối với Nhà cung cấp bảo mật Android: Cần cải thiện các giải pháp phân tích ứng dụng tự động để phát hiện các kỹ thuật che giấu và lây nhiễm phức tạp như DEX Element Injection.

- Đối với Nhà cung cấp VPN di động: Nên tích hợp các tính năng lọc cấp độ mạng để chặn truy cập vào các máy chủ điều khiển và kiểm soát (C2) đã biết của mã độc.

Bản chất dai dẳng và không ngừng phát triển của các chiến dịch như SpyNote malware này làm nổi bật rủi ro liên tục mà các RAT di động gây ra đối với quyền riêng tư cá nhân và an ninh tài chính của người tiêu dùng.