Mustang Panda: Chiến thuật tấn công nguy hiểm của APT Trung Quốc

Sự hé lộ chi tiết về các chiến thuật, phương pháp và quy trình (TTPs) được sử dụng bởi Mustang Panda, một nhóm mối đe dọa mạng dai dẳng nâng cao (APT) có trụ sở tại Trung Quốc, đã đánh dấu một cột mốc quan trọng cho các chuyên gia an ninh mạng. Thông tin này làm sáng tỏ các hoạt động phức tạp của nhóm.

Nhóm APT Mustang Panda: Mối Đe Dọa Mạng Toàn Cầu

Hồ Sơ và Lịch Sử Hoạt Động

Mustang Panda được ghi nhận lần đầu vào năm 2017, nhưng có khả năng đã hoạt động từ năm 2014. Đây là một tác nhân được nhà nước hậu thuẫn, chuyên về gián điệp mạng.

Nhóm này nhắm mục tiêu vào các thực thể chính phủ, tổ chức phi lợi nhuận, tổ chức tôn giáo và các NGO trên khắp các khu vực như Hoa Kỳ, Châu Âu, Mông Cổ, Myanmar, Pakistan và Việt Nam.

Đặc Điểm Chiến Dịch

Đặc trưng của nhóm Mustang Panda là thu thập thông tin tình báo dài hạn thông qua các chiến dịch spear-phishing được tùy chỉnh cao. Các chiến dịch này khai thác các mồi nhử liên quan đến địa chính trị hoặc ngôn ngữ địa phương.

Mục đích là triển khai các tải trọng malware nhiều giai đoạn, được thiết kế để vượt qua các biện pháp phòng thủ điểm cuối.

Các Công Cụ Khai Thác Tiêu Biểu

Trong nhiều năm, nhóm đã sử dụng các công cụ như PlugX, Poison Ivy, Toneshell và Pubload. Ngoài ra, các họ mã độc mới nổi như FDMTP và PTSOCKET cũng được áp dụng.

Tất cả các công cụ này đều được thiết kế để vượt qua các biện pháp bảo vệ điểm cuối hiện có.

Sự Cố Đáng Chú Ý

Một sự cố đáng chú ý vào đầu năm 2025 đã cho thấy tác động toàn cầu của Mustang Panda. Cụ thể, Bộ Tư pháp Hoa Kỳ và các cơ quan chức năng Pháp đã vô hiệu hóa các lây nhiễm PlugX trên hơn 4.200 thiết bị.

Các lây nhiễm này được phân tán qua các ổ USB độc hại, minh chứng cho sự tinh vi trong kỹ thuật và mối đe dọa dai dẳng của Mustang Panda đối với an ninh quốc tế. Tìm hiểu thêm về cách Mustang Panda nhắm mục tiêu vào người dùng Windows.

Phân Tích TTPs và Kỹ Thuật Tấn Công của Mustang Panda

Thực Thi (Execution – TA0007)

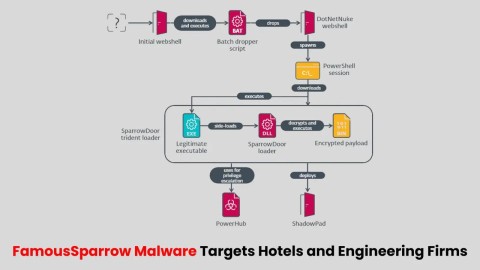

Chiến lược thực thi của Mustang Panda, phù hợp với MITRE ATT&CK TA0007, nổi bật với các tệp đính kèm spear-phishing theo kỹ thuật T1566.001.

Trong đó, các tệp Windows LNK độc hại giả dạng tài liệu hợp pháp như Word hoặc PDF. Khi người dùng tương tác, các tệp này kích hoạt thực thi lệnh để khởi chạy tải trọng, đồng thời bắt chước các tệp nhị phân đáng tin cậy.

Ví dụ, chúng có thể khởi tạo winver.exe làm mồi nhử để tránh bị nghi ngờ. Các mô phỏng từ các nền tảng bảo mật như Picus tái tạo điều này bằng cách khởi tạo chuỗi quy trình bắt đầu bằng cmd.exe thực thi tệp LNK ngụy trang, sau đó là khởi chạy các tệp thực thi hợp pháp, nhằm kiểm tra hiệu quả phát hiện điểm cuối.

Tương tự, theo kỹ thuật T1218.007, nhóm lạm dụng Msiexec.exe để thực thi theo kiểu living-off-the-land. Chúng triển khai các gói MSI độc hại trong chế độ im lặng từ các thư mục tạm thời. Cảnh báo về trình cài đặt MSI được vũ khí hóa giả dạng WhatsApp.

Một ví dụ mô phỏng của Picus bao gồm lệnh:

msiexec.exe /q /i "%TMP%in.sys"Điều này giúp xác thực khả năng phòng thủ chống lại việc thả tải trọng một cách lén lút.

Đối với kỹ thuật DLL side-loading (T1574.002), các tác nhân đe dọa khai thác các tệp nhị phân đáng tin cậy như MpDlpCmd.exe bằng cách đặt các DLL độc hại vào đường dẫn tìm kiếm. Các mô phỏng của Picus bao gồm việc khởi chạy tệp nhị phân và tìm kiếm các tệp bị sideload để đánh giá khả năng giám sát.

Duy Trì Quyền Truy Cập (Persistence – TA0003)

Để duy trì quyền truy cập, Mustang Panda tận dụng các khóa chạy registry (T1547.001) bằng cách thêm các mục gây hiểu lầm như “WindowsDefenderUpdater” vào các hive HKLM, thực thi các công cụ như cmstp.exe khi khởi động. Picus kiểm tra điều này thông qua các lệnh reg add.

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun /v WindowsDefenderUpdater /t REG_SZ /d "C:WindowsSystem32cmstp.exe" /fCác tác vụ đã lên lịch (T1053.005) được tạo với các tên gây hiểu lầm như “InetlSecurityAssistManager” bằng schtasks.exe để chạy các script định kỳ. Trong khi đó, các dịch vụ Windows mới (T1543.003) như “REG_WINDEF” được cấu hình để tự động khởi động với tải trọng PowerShell.

Tất cả đều được Picus mô phỏng để thăm dò khả năng phát hiện xâm nhập liên quan đến duy trì quyền truy cập.

Né Tránh Phòng Thủ (Defense Evasion – TA0005)

Trong giai đoạn né tránh phòng thủ, Mustang Panda sử dụng kỹ thuật thao túng token và tiêm tiến trình (T1134.002). Chúng tiêm shellcode vào Werfault.exe để leo thang đặc quyền.

Điều này được mô phỏng thông qua việc khởi chạy notepad.exe, sau đó là các công cụ tiêm tùy chỉnh tải tải trọng từ xa.

Thu Thập Thông Tin Đăng Nhập (Credential Access – TA0006)

Kỹ thuật truy cập thông tin đăng nhập liên quan đến việc kết xuất bộ nhớ LSASS (T1003.001) bằng cách sử dụng các công cụ như SharpDump hoặc Mimikatz để trích xuất các hash và ticket. Picus chạy các lệnh gọi hợp lệ để kiểm tra cảnh báo mà không làm lộ dữ liệu.

Phát Hiện Hệ Thống (Discovery – TA0007)

Theo một báo cáo chuyên sâu, các chiến thuật khám phá của Mustang Panda bao gồm việc thu thập cấu hình mạng thông qua các lệnh ipconfig, arp, route và systeminfo. Đọc báo cáo chi tiết về chiến dịch điểm cuối Windows của Mustang Panda.

Ngoài ra, chúng sử dụng các truy vấn WMI để phát hiện phần mềm chống vi-rút và liệt kê ổ đĩa, cũng như các công cụ giống Adfind để trinh sát Active Directory.

Liệt kê nhật ký (T1654) nhắm mục tiêu vào Event ID 4624 qua wevtutil.exe để thu thập thông tin chi tiết về hoạt động người dùng.

Thu Thập Dữ Liệu (Collection – TA0009)

Trong giai đoạn thu thập dữ liệu, các tác nhân thực hiện chụp màn hình bằng các tệp nhị phân .NET lưu hình ảnh như screenshot.jpg. Kỹ thuật keylogging lạm dụng API GetAsyncKeyState().

Việc lưu trữ dữ liệu sử dụng WinRAR cho các tệp RAR được mã hóa với mật khẩu mạnh. Tất cả các kỹ thuật này đều được tái tạo trong các mô phỏng có kiểm soát.

Tăng Cường Phòng Thủ Chống Lại Mustang Panda

Các TTPs bị rò rỉ này nhấn mạnh sự cần thiết của cấu hình điểm cuối và SIEM mạnh mẽ để chống lại các cuộc tấn công mạng đa diện và lén lút của Mustang Panda.

Việc nhấn mạnh vào việc kiểm tra mô phỏng chủ động là rất quan trọng để tăng cường khả năng phục hồi và phát hiện xâm nhập sớm hơn. Đây là chìa khóa để bảo vệ hệ thống khỏi những mối đe dọa phức tạp từ nhóm APT Mustang Panda.