Phát hiện tấn công Scheduled Tasks: Chiến lược toàn diện

Các tác nhân đe dọa tiếp tục tận dụng Scheduled Tasks và các tính năng tích hợp khác của Windows để duy trì quyền truy cập (persistence) trong bối cảnh các mối đe dọa an ninh mạng không ngừng thay đổi. Phương pháp này thường không đòi hỏi công cụ bên ngoài hay các khai thác zero-day phức tạp. Mặc dù các kỹ thuật tấn công như rootkit và cơ chế C2 ẩn danh đã phát triển, các phương pháp truyền thống vẫn phổ biến nhờ hiệu quả, rủi ro bị phát hiện thấp và khả năng tích hợp liền mạch với các hoạt động hệ thống hợp pháp, điều này đặt ra thách thức trong việc phát hiện tấn công.

Scheduled Tasks: Kỹ Thuật Duy Trì Truy Cập Phổ Biến

Scheduled Tasks cho phép tự động thực thi các chương trình, script hoặc lệnh dựa trên các điều kiện kích hoạt được định sẵn. Các điều kiện này bao gồm khoảng thời gian định kỳ hoặc các sự kiện hệ thống như đăng nhập người dùng hoặc khởi động.

Kẻ tấn công lạm dụng tính năng này để duy trì quyền truy cập. Các mục đích bao gồm môi giới truy cập ban đầu, di chuyển ngang (lateral movement) hoặc triển khai mã độc tống tiền (ransomware). Ví dụ, mã độc Ransomware ALPHV đã được quan sát sử dụng Scheduled Tasks để triển khai trên các hệ thống mục tiêu. Đây là một kỹ thuật được ưa chuộng trong các cuộc tấn công yêu cầu sự bí mật hơn là sự phức tạp.

Lạm Dụng Scheduled Tasks Trong Tấn Công Mạng

Các nhóm ransomware đã tạo ra các tác vụ từ xa trên hàng trăm điểm cuối để thực thi mã hóa từ các thư mục chia sẻ như SYSVOL hoặc ADMIN$. Một số khác chỉnh sửa các đối tượng Group Policy Objects (GPO) để phân phối các tác vụ độc hại trên toàn miền. Điều này khuếch đại tác động mà không cần đưa vào các file thực thi bất thường. Đây là một phương thức khó khăn cho các công cụ phát hiện tấn công truyền thống.

Cơ Chế Hoạt Động Kỹ Thuật của Scheduled Tasks

Về mặt kỹ thuật, Scheduled Tasks được quản lý thông qua nhiều giao diện khác nhau. Các giao diện này bao gồm công cụ dòng lệnh schtasks.exe, các cmdlet PowerShell như New-ScheduledTask, WMI thông qua Win32_ScheduledJob hoặc giao diện người dùng Task Scheduler GUI.

Mỗi phương thức quản lý đều để lại các dấu vết pháp lý kỹ thuật số riêng biệt. Các thành phần chính của một tác vụ bao gồm Trigger và Action.

Thành Phần Chính: Trigger và Action

- Trigger định nghĩa các điều kiện thực thi, ví dụ: hàng ngày vào một thời điểm cụ thể hoặc khi người dùng đăng nhập.

- Action chỉ định lệnh hoặc script cần chạy, thường với các đặc quyền nâng cao như SYSTEM.

Các file XML chứa chi tiết của các tác vụ được lưu trữ trong C:WindowsSystem32Tasks hoặc các thư mục con. Các file này bao gồm thông tin đăng ký, Principal (ngữ cảnh người dùng và cấp độ chạy), Settings (trạng thái kích hoạt, tiêu chí chấm dứt) và khoảng thời gian lặp lại. Khoảng thời gian này được định dạng theo schema của Microsoft là P<days>DT<hours>H<minutes>M<seconds>S.

Phương Pháp Phát Hiện và Điều Tra

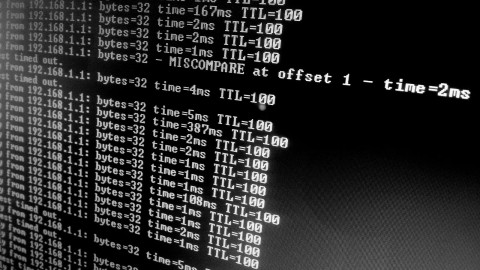

Để phát hiện tấn công liên quan đến Scheduled Tasks, các nhà điều tra cần ưu tiên kiểm tra nhật ký sự kiện và giám sát hoạt động hệ thống. Đặc biệt chú ý đến các chỉ số bất thường.

Giám Sát Nhật Ký Sự Kiện

Cần tập trung vào Event ID 106 trong nhật ký Microsoft-Windows-TaskScheduler/Operational để ghi nhận việc đăng ký tác vụ. Ngoài ra, Event ID 4698 trong nhật ký Security cũng quan trọng nếu tính năng kiểm toán nâng cao được bật, mặc dù đây không phải là cài đặt mặc định.

Giám Sát Dòng Lệnh và Tiến Trình

Kiểm toán dòng lệnh và theo dõi tiến trình thông qua các hệ thống như EDR, Sysmon hoặc nhật ký PowerShell là rất cần thiết. Kẻ tấn công có thể gọi các tác vụ thông qua các phương tiện bị che giấu, chẳng hạn như PowerShell được mã hóa base64 hoặc các lệnh gọi WMI, để tránh bị phát hiện. Khả năng giám sát sâu là chìa khóa để bảo vệ an ninh mạng.

# Ví dụ lệnh kiểm tra Scheduled Tasks bằng PowerShell

Get-ScheduledTask | Where-Object {$_.State -ne "Running" -and $_.LastTaskResult -ne 0} | Select-Object TaskName,State,LastTaskResult,TaskPath

# Ví dụ lệnh kiểm tra chi tiết một Scheduled Task cụ thể

Get-ScheduledTask -TaskName "Tên_Tác_Vụ_Độc_Hại" | Get-ScheduledTaskInfo

Chỉ Số Bất Thường (Indicators of Anomaly)

Một số chỉ số có thể cảnh báo về hoạt động độc hại bao gồm:

- Đường dẫn (Path): Các file thực thi từ thư mục không chuẩn như

%TEMP%hoặcC:UsersPublic. - Hành động (Action): Các lệnh lạ, script PowerShell mã hóa hoặc các lệnh gọi WMI phức tạp.

- Trigger: Khoảng thời gian lặp lại ngắn bất thường (ví dụ:

PT5M– 5 phút). - Tên tác vụ (TaskName): Tên tác vụ giả mạo các dịch vụ hợp pháp, ví dụ: “TelemetryUpdater” nhưng chạy

svchost32.exetừC:ProgramDataSystemvới các tham số liên quan đến khai thác tiền điện tử.

Quy trình điều tra cần xác thực các đường dẫn, hành động và triggers. Việc xây dựng một baseline các tác vụ bình thường trong môi trường sẽ hỗ trợ đắc lực cho việc phát hiện các điểm bất thường. Để hiểu sâu hơn về việc điều tra các tác vụ độc hại của Windows, bạn có thể tham khảo báo cáo chi tiết từ The DFIR Report tại Evil On Schedule: Investigating Malicious Windows Tasks.

Các Kỹ Thuật Che Giấu của Tác Nhân Đe Dọa

Các tác nhân đe dọa không chỉ tạo tác vụ mới mà còn có thể sửa đổi các tác vụ hiện có. Họ cũng có thể xóa các sự kiện của TaskScheduler khỏi nhật ký để che giấu dấu vết. Việc đặt các file thực thi trong các thư mục không tiêu chuẩn như %TEMP% hoặc C:UsersPublic cũng là một chiến thuật phổ biến để tránh bị phát hiện khi xâm nhập mạng.

Biện Pháp Phòng Ngừa và Đối Phó Hiệu Quả

Để đối phó với các kỹ thuật này, các tổ chức cần triển khai các biện pháp bảo mật chặt chẽ. Điều này bao gồm chuyển tiếp nhật ký (log forwarding) tập trung và kích hoạt kiểm toán toàn diện trên các hệ thống. Việc kiểm tra kỹ lưỡng các tiến trình cha (parent processes) và phương thức gọi (invocation methods) của các tác vụ cũng rất quan trọng.

Cuối cùng, việc nắm vững các điểm mấu chốt như triggers, actions, principals và telemetry giúp nhanh chóng nhận diện hoạt động độc hại trong quá trình ứng phó sự cố. Vì vậy, việc xem xét Scheduled Tasks vẫn là nền tảng của mọi cuộc điều tra, ngay cả khi đối mặt với các mối đe dọa tiên tiến. Một chiến lược bảo mật mạng mạnh mẽ phải bao gồm việc giám sát liên tục các tác vụ này để kịp thời phát hiện tấn công.