Lỗ hổng Zero-Day FreePBX: Nguy hiểm Remote Code Execution

Các quản trị viên FreePBX trên toàn thế giới đã được khuyến nghị vô hiệu hóa ngay lập tức quyền truy cập internet công cộng vào hệ thống của họ. Khuyến nghị này được đưa ra sau khi phát hiện một lỗ hổng zero-day nghiêm trọng trong module Endpoint Manager thương mại. Lỗ hổng này cho phép kẻ tấn công thực thi mã từ xa mà không cần xác thực.

Phân tích Lỗ hổng Zero-Day FreePBX Endpoint Manager

Nhóm Bảo mật Sangoma FreePBX đã xác nhận rằng mã khai thác do kẻ tấn công kiểm soát có thể dẫn đến việc thực thi mã từ xa (Remote Code Execution – RCE) không xác thực. Điều này xảy ra trên các hệ thống có Bảng điều khiển quản trị (Administrator Control Panel) tiếp xúc với mạng internet. Cảnh báo khẩn cấp được đưa ra vào ngày 26 tháng 8 và một bản cập nhật tiếp theo đã được phát hành, nhấn mạnh việc tiếp tục các biện pháp khóa chặt hệ thống.

Theo Sangoma, lỗ hổng zero-day này ảnh hưởng đến các phiên bản FreePBX 16 và 17. Điều kiện để lỗ hổng bị khai thác là module Endpoint Manager được cài đặt và có thể truy cập qua cổng 80 hoặc 443.

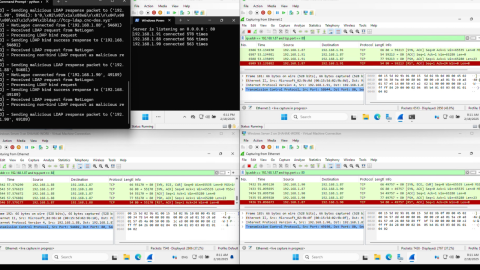

Cơ chế Khai thác và Tác động

Khai thác thành công lỗ hổng zero-day này dẫn đến leo thang đặc quyền và thực thi lệnh từ xa dưới quyền người dùng của máy chủ web. Kẻ tấn công có thể triển khai các script dọn dẹp, cài đặt cửa hậu (backdoor) dai dẳng và đánh cắp các bản ghi chi tiết cuộc gọi (Call Detail Records – CDR). Mặc dù chưa có thông tin công khai rộng rãi về việc quy kết trách nhiệm, các báo cáo từ cộng đồng chỉ ra rằng các cuộc xâm nhập ban đầu bắt đầu vào ngày 21 tháng 8. Các nhà quản lý hệ thống đã bắt đầu nhận thấy lỗi giao diện web và các yêu cầu POST bất thường của Apache nhắm mục tiêu vào tệp modular.php.

Nhóm bảo mật Sangoma FreePBX đã đưa ra một bản vá lỗi ổn định trong vòng 36 giờ sau cảnh báo ban đầu. Họ cũng cung cấp một bản cập nhật trên kênh EDGE để kiểm tra ngay lập tức. Thông tin chi tiết có thể được tìm thấy tại nguồn đáng tin cậy: Sangoma FreePBX Community.

Biện pháp Khắc phục Khẩn cấp và Cập nhật Bản vá

Để cập nhật bản vá cho lỗ hổng zero-day này, quản trị viên FreePBX cần thực hiện các lệnh sau:

Cập nhật cho FreePBX v16

fwconsole ma downloadinstall endpoint --tag 16.0.88.19Cập nhật cho FreePBX v17

fwconsole ma downloadinstall endpoint --tag 17.0.2.31Đối với những người vẫn đang chạy các bản phát hành trước EDGE, cần xác nhận phiên bản module thông qua menu Admin → Module Admin sau khi bản phát hành ổn định được công bố. Các thiết bị PBXAct cũng sử dụng các lệnh cập nhật tương tự.

Phát hiện và Xử lý Hệ thống Bị Ảnh hưởng

Các nhà quản lý hệ thống được hướng dẫn kiểm tra hệ thống của họ để tìm kiếm indicators of compromise (IOCs). Việc này nhằm xác định xem hệ thống có bị khai thác bởi lỗ hổng zero-day hay không. Nếu phát hiện bất kỳ dấu hiệu nào, quản trị viên nên chụp ảnh forensic toàn bộ hoặc cài đặt lại từ một bản sao lưu sạch đã biết trước thời điểm bị nghi ngờ xâm nhập.

Indicators of Compromise (IOCs)

- Sự hiện diện của tệp độc hại .clean.sh trong thư mục /var/www/html.

- Kiểm tra tính toàn vẹn của tệp /etc/freepbx.conf.

- Tìm kiếm trong nhật ký máy chủ web các yêu cầu POST tới modular.php, đặc biệt từ ngày 21 tháng 8 trở về trước.

- Quét nhật ký Asterisk để tìm các cuộc gọi đến tiện ích mở rộng 9998.

- Kiểm tra nhật ký MariaDB để tìm các mục ampuser bất thường.

Biện pháp Ngăn chặn Khẩn cấp

Các biện pháp ngăn chặn khẩn cấp bao gồm hạn chế quyền truy cập vào Bảng điều khiển quản trị (Administrator Control Panel) chỉ cho các địa chỉ IP đáng tin cậy, sử dụng module FreePBX Firewall. Hoặc tốt hơn nữa, đặt PBX sau VPN hoặc trong một VLAN quản lý bị cô lập.

Các nhà quản lý không cài đặt Endpoint Manager có thể coi hệ thống của mình có rủi ro thấp hơn. Tuy nhiên, họ vẫn nên kiểm tra khả năng tiếp xúc và xác nhận không có module trái phép nào đang hoạt động. Việc này giúp đảm bảo an toàn thông tin chung.

Quy trình Khôi phục và Bảo mật Toàn diện

Ngoài các biện pháp ngăn chặn, nhóm Sangoma khuyến nghị một quy trình khôi phục đầy đủ. Quy trình này bao gồm lưu trữ các bản sao lưu trước khi bị tấn công vào phương tiện ngoại tuyến. Sau đó triển khai một phiên bản FreePBX mới hoàn toàn với các module đã được cập nhật và khôi phục cấu hình vào máy chủ mới.

Tất cả các thông tin xác thực, từ SIP trunks đến mã PIN thư thoại, đều nên được thay đổi. Đối với các tổ chức thiếu bản sao lưu gần đây, việc dọn dẹp tạm thời có thể đủ để duy trì dịch vụ. Tuy nhiên, việc cài đặt lại hoàn toàn được ưu tiên mạnh mẽ hơn để khắc phục triệt để lỗ hổng zero-day.

Với một bản phát hành bảo mật toàn diện dự kiến sắp ra mắt, quản trị viên nên ưu tiên khóa quyền truy cập internet và áp dụng bản vá module Endpoint ngay khi nó hoàn thành thử nghiệm EDGE. Nhóm Bảo mật Sangoma FreePBX tiếp tục giám sát sự cố và sẽ công bố CVE chính thức cùng báo cáo sau sự cố (post-mortem) khi cuộc điều tra kết thúc. Việc này sẽ cung cấp thêm chi tiết về lỗ hổng zero-day và tác động của nó.