Lỗ hổng BadSuccessor: Nguy hiểm chưa kết thúc sau vá lỗi CVE

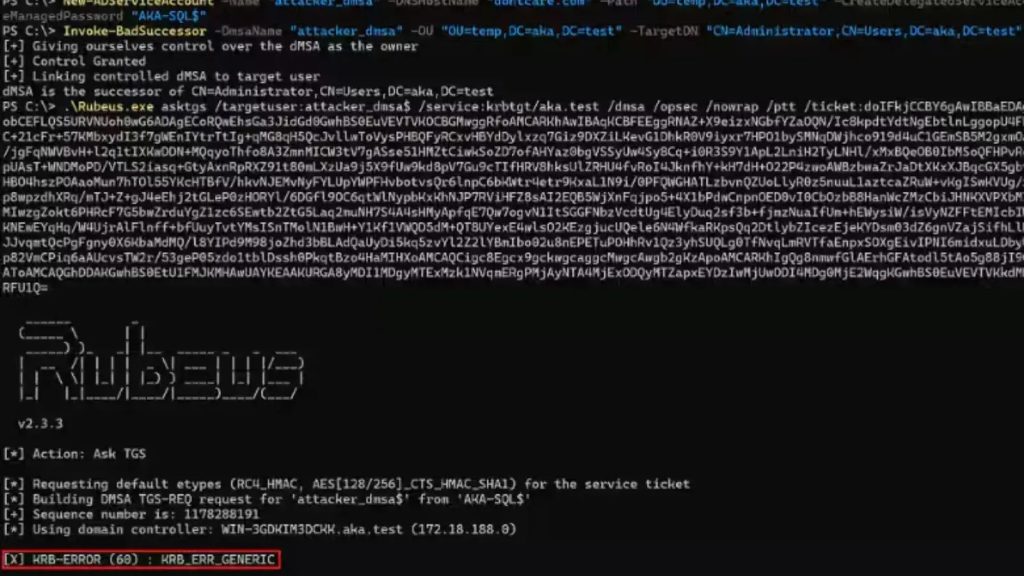

Các nhà nghiên cứu đã đánh giá bản vá của Microsoft cho lỗ hổng BadSuccessor (CVE-2025-53779) để xác định phạm vi và các giới hạn của nó. Mặc dù bản cập nhật đã chặn hiệu quả đường dẫn leo thang đặc quyền trực tiếp ban đầu, các cơ chế cốt lõi của BadSuccessor vẫn có thể bị khai thác trong các điều kiện cụ thể.

Bài viết này phân tích cách kẻ tấn công có thể tiếp tục sử dụng các tài khoản dịch vụ được ủy quyền (dMSA) để đánh cắp thông tin đăng nhập và di chuyển ngang trong Active Directory sau khi đã vá lỗi.

Tổng quan về Lỗ hổng BadSuccessor

Được giới thiệu tại DEF CON 2025, lỗ hổng BadSuccessor lạm dụng loại tài khoản dMSA trong Windows Server 2025 để leo thang đặc quyền. Trước khi có bản vá, bằng cách liên kết một dMSA do kẻ tấn công kiểm soát với bất kỳ tài khoản mục tiêu nào, Key Distribution Center (KDC) sẽ hợp nhất các đặc quyền của tài khoản mục tiêu vào Privilege Attribute Certificate của dMSA.

Sau đó, KDC sẽ trả về gói khóa Kerberos tương ứng, như một báo cáo từ Akamai đã phân tích chi tiết. Điều này cấp quyền truy cập Domain Admin ngay lập tức mà không cần thay đổi nhóm bổ sung hay công cụ tùy chỉnh.

Điều quan trọng là, chỉ cần kiểm soát bất kỳ Organizational Unit nào cũng đủ để triển khai cuộc tấn công này, cho phép xâm nhập các bộ điều khiển miền, Protected Users và Domain Admins. Đây là một cảnh báo CVE nghiêm trọng cần được chú ý.

Cơ chế khai thác ban đầu của BadSuccessor

Cơ chế cốt lõi của BadSuccessor dựa trên việc thao túng các thuộc tính liên kết trong Active Directory. Khi một dMSA được liên kết với một tài khoản mục tiêu, KDC xử lý mối quan hệ này để cấp các đặc quyền. Kẻ tấn công lợi dụng sự tin cậy này để giả mạo một tài khoản dịch vụ hợp lệ.

Quá trình này không yêu cầu quyền thay đổi cấu hình nhóm hay quyền quản trị cao cấp. Chỉ cần khả năng kiểm soát một OU đã đủ để thiết lập liên kết dMSA độc hại.

Bản vá của Microsoft và Giới hạn của nó

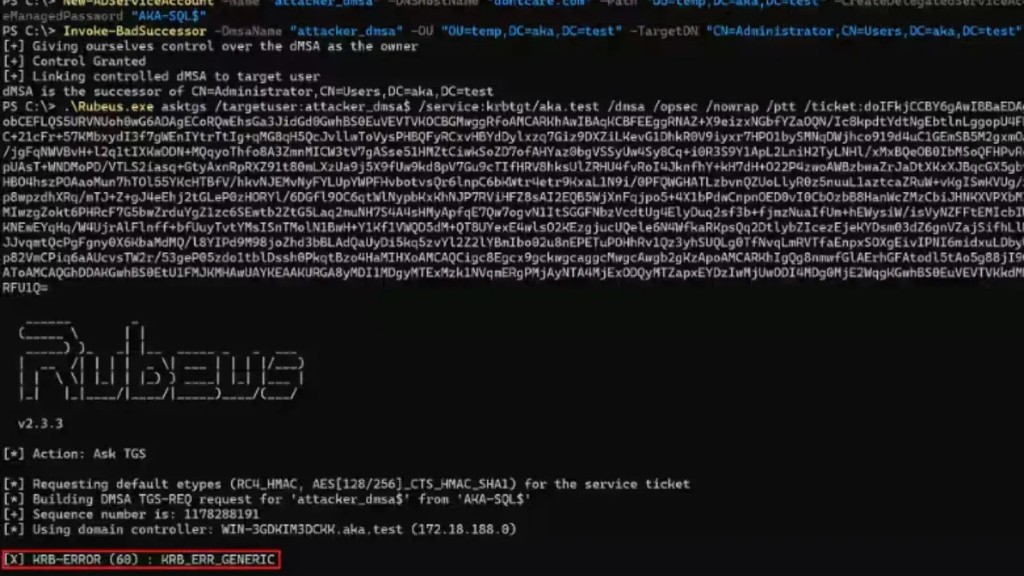

Bản vá của Microsoft cho CVE-2025-53779 đã phá vỡ thành công quá trình leo thang Domain Admin một bước của BadSuccessor. Tuy nhiên, bản vá không khóa thuộc tính thư mục liên kết dMSA với một mục tiêu. Thay vào đó, những thay đổi trong `kdcsvc.dll` thực thi kiểm tra xác thực nghiêm ngặt khi cấp vé Kerberos.

Một liên kết một chiều không còn tạo ra vé Kerberos hợp lệ. Chỉ khi có một cặp liên kết đối ứng – trong đó tài khoản mục tiêu cũng tham chiếu ngược lại dMSA – thì mới mô phỏng quá trình di chuyển tài khoản dịch vụ hợp pháp và được KDC chấp nhận.

Do đó, kẻ tấn công hiện phải kiểm soát chính đối tượng mục tiêu để leo thang đặc quyền, đóng lại đường tắt được sử dụng trước khi có bản vá. Thông tin chi tiết về phân tích bản vá có thể tham khảo tại blog của Akamai: Phân tích bản vá BadSuccessor.

Các Kỹ thuật Khai thác dMSA Sau vá lỗi

Mặc dù đường dẫn trực tiếp đến Domain Admin đã bị đóng, lỗ hổng BadSuccessor vẫn tồn tại như một kỹ thuật linh hoạt. Chúng tôi xác định hai nguyên tắc khai thác thực tế dựa trên khả năng sửa đổi thuộc tính liên kết còn sót lại:

Khai thác dMSA để Đánh cắp Thông tin đăng nhập

Khi kẻ tấn công có quyền GenericWrite trên một đối tượng người dùng hoặc máy tính, các phương pháp truyền thống bao gồm thêm shadow credential hoặc thực hiện Kerberoasting. Tuy nhiên, với BadSuccessor, việc kiểm soát một dMSA cho phép ghép nối liên kết đối ứng và cấp vé hợp lệ cho dMSA.

Điều này cho phép kẻ tấn công:

- Yêu cầu vé dịch vụ từ KDC bằng tên dMSA đã ghép nối.

- Sử dụng vé dịch vụ này để xác thực như tài khoản mục tiêu, từ đó lấy được thông tin xác thực của tài khoản mục tiêu.

Di chuyển Ngang không cần Replication

Trong các miền đã nằm dưới sự kiểm soát của kẻ tấn công, lỗ hổng BadSuccessor cho phép “đánh cắp thông tin xác thực không cần replication” thông qua các yêu cầu vé thông thường. Kỹ thuật này cung cấp một lựa chọn thay thế cho DCSync với các tín hiệu hành vi riêng biệt, có thể bỏ qua các quy tắc phát hiện hiện có.

Kẻ tấn công có thể sử dụng phương pháp này để thu thập thông tin xác thực từ các tài khoản quan trọng mà không kích hoạt các cảnh báo thường liên quan đến các cuộc tấn công DCSync.

Phát hiện Tấn công BadSuccessor sau vá lỗi

Để phát hiện tấn công BadSuccessor sau khi đã vá lỗi, các tổ chức cần điều chỉnh các quy tắc phát hiện của mình. Các kỹ thuật mới dựa vào khả năng ghi các thuộc tính liên kết, không phải trực tiếp leo thang Domain Admin. Dưới đây là các điểm cần tập trung:

- Giám sát Tạo và Sửa đổi dMSA: Theo dõi các sự kiện tạo hoặc sửa đổi tài khoản dMSA, đặc biệt là các thay đổi liên quan đến thuộc tính liên kết.

- Phát hiện Ghép nối Liên kết Đối ứng Bất thường: Tìm kiếm các cặp liên kết dMSA-mục tiêu bất thường, đặc biệt là khi tài khoản mục tiêu và dMSA không có mối quan hệ dịch vụ hợp pháp rõ ràng.

- Phân tích Yêu cầu Vé Kerberos: Kiểm tra các yêu cầu vé Kerberos cho dMSA, đặc biệt là khi chúng được thực hiện từ các máy chủ hoặc người dùng không mong đợi, hoặc liên quan đến các tài khoản mục tiêu nhạy cảm.

- Phát hiện các Yêu cầu Thông tin đăng nhập không cần Replication: Tìm kiếm các mẫu truy cập thông tin đăng nhập mà không thông qua các phương pháp đồng bộ hóa Active Directory truyền thống như DCSync.

Microsoft đã vá lỗi CVE-2025-53779 thành công để ngăn chặn việc leo thang Domain Admin trực tiếp. Tuy nhiên, bằng cách để các sửa đổi thuộc tính liên kết không được bảo vệ trong Active Directory và chuyển việc thực thi sang KDC, các kỹ thuật cơ bản vẫn còn tồn tại.

Kẻ tấn công vẫn có thể khai thác dMSA để đánh cắp thông tin đăng nhập và di chuyển ngang thông qua các nguyên tắc mới, có yêu cầu và dữ liệu từ xa khác nhau. Các nhà phòng thủ phải điều chỉnh phát hiện và tăng cường ủy quyền để giảm thiểu hoàn toàn mối đe dọa BadSuccessor đang phát triển.