Cảnh báo: Mối đe dọa mạng nghiêm trọng từ router bị chiếm quyền

Các nhà nghiên cứu an ninh mạng đã ghi nhận sự gia tăng đáng kể các hoạt động quét độc hại. Các hoạt động này xuất phát từ thiết bị mạng tiêu dùng và doanh nghiệp bị xâm nhập, đặc biệt tập trung vào các mẫu router Cisco, Linksys và Araknis. Đây là một mối đe dọa mạng đáng chú ý cần được quan tâm sâu sắc từ các chuyên gia bảo mật và người dùng cuối.

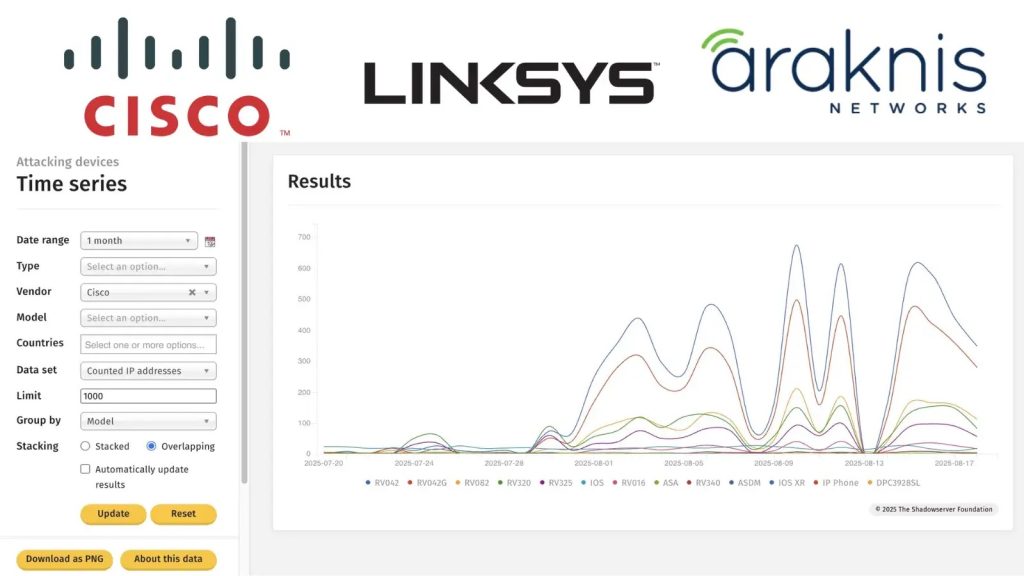

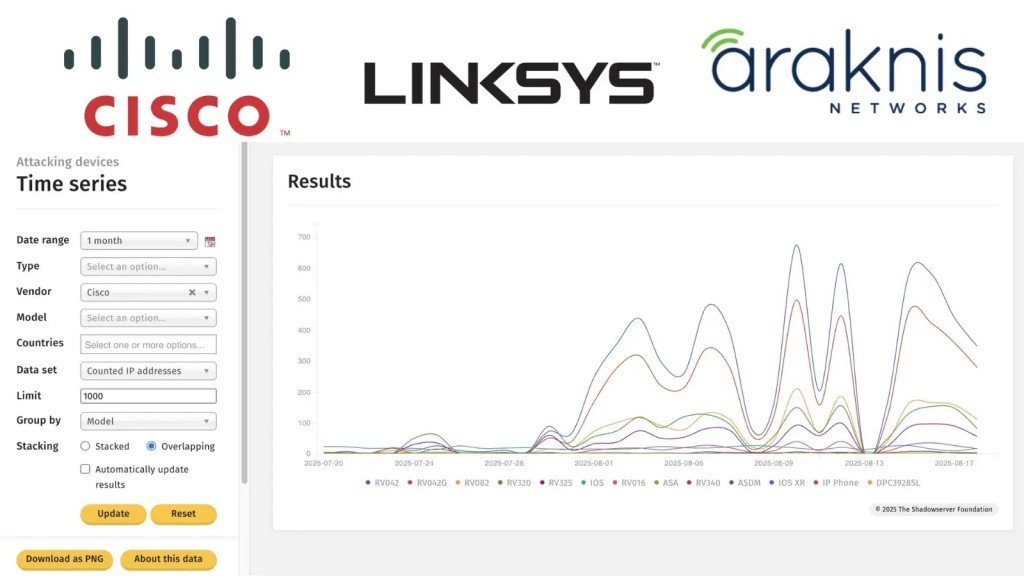

Tổ chức tình báo mối đe dọa Shadowserver Foundation đã báo cáo việc quan sát các mẫu quét bất thường. Điều này cho thấy sự xâm nhập quy mô lớn vào các thiết bị mạng nói trên. Kể từ ngày 30 tháng 7, Shadowserver đã ghi nhận sự gia tăng quét từ khoảng 2200 router dòng Cisco Small Business RV, Linksys LRT và Araknis Networks (AN-300-RT-4L2W) bị xâm nhập.

Các khu vực bị ảnh hưởng nhiều nhất là Hoa Kỳ, bên cạnh nhiều quốc gia khác. Dữ liệu IP chi tiết về các hoạt động quét này đã được Shadowserver chia sẻ công khai. Để biết thêm chi tiết và cập nhật tình hình, bạn có thể tham khảo trực tiếp tại báo cáo của Shadowserver Foundation.

Phân Tích Chiến Dịch Xâm Nhập và Hoạt Động Botnet

Các nhà phân tích bảo mật đang theo dõi một chiến dịch phối hợp phức tạp. Chiến dịch này nhắm mục tiêu vào các firmware router dễ bị tổn thương trên nhiều nhãn hiệu nhà sản xuất khác nhau. Đây là một ví dụ điển hình về cách các tác nhân đe dọa lợi dụng điểm yếu trong hạ tầng. Các thiết bị hệ thống bị xâm nhập này đang bị lợi dụng triệt để.

Mục tiêu chính là tiến hành quét trinh sát các hệ thống kết nối internet trên quy mô rộng. Các thiết bị này tiềm năng trở thành điểm xuất phát cho các cuộc tấn công tinh vi và quy mô lớn hơn. Mẫu hoạt động này phù hợp chặt chẽ với các chiến dịch botnet.

Các botnet thường khai thác các lỗ hổng chưa được vá trong thiết bị mạng tiêu dùng. Tình trạng này tạo ra một mối đe dọa mạng dai dẳng và khó kiểm soát. Sự phân tán của các thiết bị bị nhiễm trên nhiều khu vực địa lý và nhà cung cấp dịch vụ internet là một thách thức lớn.

Tính chất phân tán này khiến các quản trị viên mạng khó triển khai các biện pháp chặn tổng thể. Lưu lượng truy cập độc hại dường như bắt nguồn từ các dải địa chỉ IP dân cư và doanh nghiệp hợp pháp. Điều này làm cho việc phát hiện và chặn đứng trở nên phức tạp hơn.

Mục Đích Của Hoạt Động Trinh Sát: Từ Quét Cổng Đến Tấn Công

Phân tích sơ bộ cho thấy các router bị xâm nhập đang được sử dụng để thực hiện quét cổng (port scans) và liệt kê dịch vụ (service enumeration). Những hoạt động này là bước đầu tiên để thu thập thông tin tình báo về mục tiêu. Chúng nhắm mục tiêu vào các dải mạng cụ thể để xác định các cổng mở và dịch vụ đang chạy.

Thông tin thu thập được từ các hoạt động trinh sát này cực kỳ giá trị. Chúng thường đi trước các nỗ lực tấn công mạnh mẽ hơn. Các cuộc tấn công có thể bao gồm khai thác các lỗ hổng được phát hiện và tấn công dựa trên thông tin đăng nhập. Sự chuẩn bị kỹ lưỡng này làm tăng hiệu quả của các cuộc tấn công và là một mối đe dọa mạng đáng gờm.

Rủi Ro Gia Tăng Từ Thiết Bị Mạng Tiêu Dùng Bị Chiếm Đoạt

Việc sử dụng thiết bị mạng tiêu dùng làm hạ tầng tấn công là đặc biệt đáng lo ngại. Những thiết bị này thường thiếu khả năng giám sát bảo mật mạnh mẽ. Chúng không được thiết kế cho các tính năng bảo mật cấp doanh nghiệp như IDS/IPS hay khả năng ghi nhật ký chi tiết. Do đó, chúng có thể bị chiếm đoạt trong thời gian dài mà không bị phát hiện, gây ra rủi ro bảo mật nghiêm trọng và kéo dài.

Thiếu các cơ chế cập nhật tự động hoặc người dùng không quan tâm đến bản vá bảo mật cũng góp phần làm tăng nguy cơ. Điều này biến hàng triệu thiết bị thành các điểm yếu tiềm tàng trong hạ tầng internet toàn cầu. Các mẫu router bị ảnh hưởng được xác định trải rộng trên nhiều dòng sản phẩm phổ biến.

Các Mẫu Router Bị Ảnh Hưởng Chính

Các mẫu router bị ảnh hưởng được xác định cụ thể bao gồm:

- Router dòng Cisco Small Business RV series

- Router dòng Linksys LRT series

- Thiết bị mạng Araknis Networks (AN-300-RT-4L2W)

Các chuyên gia bảo mật nhấn mạnh rằng thiết bị mạng bị xâm nhập gây ra mối đe dọa kép. Đầu tiên, bản thân các thiết bị trở thành một phần của hạ tầng độc hại. Chúng có khả năng phơi bày các mạng cục bộ mà chúng bảo vệ trước các cuộc tấn công. Điều này làm tăng nguy cơ hệ thống bị xâm nhập từ bên trong.

Thứ hai, chúng góp phần vào các hoạt động tội phạm mạng rộng lớn hơn. Bằng cách cung cấp khả năng quét phân tán, chúng giúp kẻ tấn công xác định và lập bản đồ các mục tiêu mới hiệu quả hơn. Đây là một khía cạnh đáng lo ngại của mối đe dọa mạng hiện tại, đòi hỏi sự phối hợp ứng phó.

Các Biện Pháp Khắc Phục và Phòng Ngừa Hiệu Quả

Để bảo vệ khỏi mối đe dọa mạng này, các quản trị viên mạng và người dùng tại nhà nên kiểm tra ngay lập tức thiết bị mạng của mình để tìm dấu hiệu xâm nhập. Kiểm tra nhật ký hệ thống, lưu lượng mạng bất thường và các cấu hình không mong muốn là các bước đầu tiên quan trọng.

Các biện pháp bảo mật quan trọng hàng đầu bao gồm:

- Cập nhật firmware router lên phiên bản mới nhất ngay khi có sẵn. Đây là một trong những bản vá bảo mật quan trọng nhất.

- Thay đổi thông tin đăng nhập quản trị mặc định bằng mật khẩu mạnh và duy nhất.

- Tắt các giao diện quản lý không cần thiết (ví dụ: quản lý từ xa qua internet nếu không thực sự cần).

- Triển khai cơ chế xác thực đa yếu tố (MFA) nếu thiết bị hỗ trợ.

Đối với các tổ chức, việc giám sát các mẫu lưu lượng mạng là điều cần thiết. Cần đặc biệt chú ý đến các hoạt động quét đi ra bất thường. Điều này có thể chỉ ra hạ tầng bị xâm nhập và cần có các công cụ phát hiện xâm nhập (IDS) hoặc hệ thống quản lý thông tin và sự kiện bảo mật (SIEM) để hỗ trợ.

Sự cố này một lần nữa nhấn mạnh tính dễ bị tổn thương liên tục của các thiết bị kết nối internet. Điều này càng làm nổi bật tầm quan trọng của việc duy trì vệ sinh bảo mật mạnh mẽ trên tất cả các thành phần hạ tầng mạng. Việc thường xuyên áp dụng bản vá bảo mật và rà soát cấu hình là không thể thiếu.

Khi các tác nhân đe dọa ngày càng nhắm mục tiêu vào các thiết bị biên, cộng đồng bảo mật tiếp tục nhấn mạnh sự cần thiết của các cấu hình bảo mật mặc định được cải thiện. Ngoài ra, cơ chế cập nhật tự động trong thiết bị mạng tiêu dùng cũng cần được đẩy mạnh. Điều này giúp giảm thiểu rủi ro từ các cuộc tấn công tương tự trong tương lai và củng cố khả năng phòng thủ trước mọi mối đe dọa mạng.