Mối đe dọa mạng Solana-Scan: Nguy hiểm rình rập nhà phát triển Crypto

Một mối đe dọa mạng tinh vi được đặt tên là “Solana-Scan” đã xuất hiện. Chiến dịch này triển khai các gói npm độc hại nhằm xâm nhập vào hệ sinh thái tiền điện tử Solana.

Đội ngũ nghiên cứu Safety đã xác định được hoạt động này thông qua công nghệ phát hiện gói độc hại tiên tiến. Kẻ tấn công, được biết đến với tên “cryptohan” và địa chỉ email [email protected], là chủ mưu phía sau.

Chiến Thuật Giả Mạo và Triển Khai Gói Độc Hại

Kẻ tấn công đã phát tán các gói phần mềm ngụy trang thành công cụ quét các thành phần Solana SDK. Đây là chiến thuật được thiết kế để dụ dỗ các nhà phát triển trong không gian tiền điện tử.

Hiện tại, hai gói vẫn còn hoạt động trên kho lưu trữ npm: solana-pump-test và solana-spl-sdk. Gói thứ ba, solana-pump-sdk, đã bị kẻ tấn công gỡ bỏ gần đây.

Tên chiến dịch xuất phát từ các tham chiếu trong manifest của gói đến một công cụ “solana-scan” không tồn tại. Điều này tạo ra sự ngụy biện về tính hợp pháp cho việc quét các phụ thuộc liên quan đến Solana.

Quy ước đặt tên lừa đảo này nhấn mạnh ý định của kẻ tấn công nhằm khai thác lòng tin trong cộng đồng nhà phát triển, đặc biệt là những người làm việc trên các dự án tiền điện tử.

Dòng Thời Gian Triển Khai Chiến Dịch

Dòng thời gian của cuộc tấn công mạng này cho thấy một chiến lược triển khai nhanh chóng. Gói ban đầu, solana-pump-test, được xuất bản vào 07:37 UTC ngày 15 tháng 8 năm 2025. Sau đó là 14 phiên bản được phát hành trong khoảng thời gian 10 giờ.

Gói tiếp theo, solana-spl-sdk, xuất hiện vào 19:34 UTC cùng ngày. Phân tích nội dung gói cho thấy sự tương đồng cao giữa các thành phần này, bao gồm các tệp giống hệt nhau trong thư mục dist của chúng.

Việc kẻ tấn công chọn biệt danh “cryptohan” dường như là một thủ đoạn cố ý để tạo ra sự hợp pháp. Tên này thường được sử dụng trong nhiều thực thể tiền điện tử mà không liên kết với một cá nhân hoặc tổ chức cụ thể.

Phân Tích Kỹ Thuật Mối Đe Dọa Mạng Solana-Scan

Về cơ chế kỹ thuật, manifest của các gói có một khóa “bin” gọi tệp dist/universal-launcher.cjs. Tệp này đóng vai trò là điểm vào để thực thi mã độc.

Script khởi chạy này, cùng với các tệp JavaScript khác trong thư mục dist, bị che giấu mạnh mẽ. Đây là một dấu hiệu rõ ràng của các chiến thuật né tránh phát hiện.

Sau khi giải mã, universal-launcher.js tiết lộ việc thu thập dữ liệu môi trường, bao gồm tên người dùng, thư mục làm việc và phương pháp cài đặt. Ngoài ra, nó còn tương tác với môi trường Node.js và npm cục bộ, một đặc điểm nổi bật của sự tinh vi của mối đe dọa mạng đang phát triển.

Các bản ghi console có chứa biểu tượng cảm xúc cho thấy mã có thể đã được tạo bằng các công cụ AI như Claude của Anthropic, tạo thêm một lớp hiện đại cho quy trình phát triển của cuộc tấn công.

Script sau đó tạo một tiến trình nền từ index.js hoặc index.cjs, đảm bảo tính bền vững trên hệ thống bị nhiễm.

Mục Tiêu và Tác Động của Mã Độc

Payload cốt lõi trong index.js tiến hành quét tệp toàn diện trên hệ thống nạn nhân. Nó nhắm mục tiêu vào các thư mục như thư mục chính (home folder), Documents, Downloads và Desktop, cũng như các ổ đĩa Windows bổ sung.

Mã độc tìm kiếm các tệp có phần mở rộng như .env, .json, .one, .one1, .one2 và .txt. Nó sử dụng các biểu thức chính quy (regular expressions) để trích xuất các token tiền điện tử tiềm năng, thông tin đăng nhập ví và chi tiết đăng nhập sàn giao dịch.

Các thư mục loại trừ như node_modules và .git ngăn chặn nhiễu không cần thiết và tránh bị phát hiện.

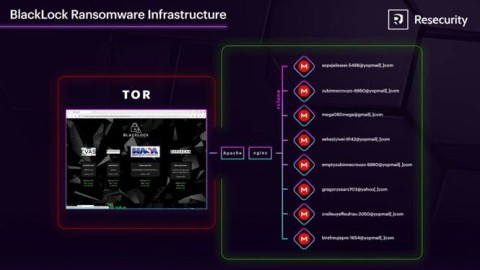

Cơ Sở Hạ Tầng Command-and-Control (C2) và Rò Rỉ Dữ Liệu

Dữ liệu đã thu thập được đóng gói vào một đối tượng JSON và được đẩy ra ngoài đến máy chủ C2 tại địa chỉ IP 209.159.159.198 trên cổng 3000. Máy chủ này chạy trên một phiên bản Windows Server 2022 với dịch vụ RDP hoạt động và một giao diện web hiển thị các tệp của nạn nhân.

Theo báo cáo từ getsafety.com, các bản quét Shodan xác nhận máy chủ được đặt tại Hoa Kỳ. Điểm cuối web vô tình tiết lộ các tài sản bị xâm phạm, bao gồm các tệp mật khẩu và thông tin đăng nhập tiền điện tử. Điều này cung cấp khả năng hiển thị hiếm có về các hoạt động backend của mối đe dọa mạng này.

Nạn nhân dường như tập trung vào các nhà phát triển tiền điện tử Nga, dựa trên dữ liệu bị lộ từ cơ sở hạ tầng C2. Mặc dù vậy, việc xác nhận npm là vector lây nhiễm chính xác vẫn đang chờ xử lý.

Việc nhắm mục tiêu địa lý này, kết hợp với vị trí máy chủ C2 tại Hoa Kỳ, đặt ra câu hỏi về khả năng liên quan của nhà nước. Điều này làm nổi bật một động lực xuyên biên giới bất thường trong các mối đe dọa mạng.

Các Chỉ Số Thỏa Hiệp (IOCs)

Các chỉ số thỏa hiệp liên quan đến chiến dịch “Solana-Scan” bao gồm:

- Gói NPM Độc Hại:

solana-pump-testsolana-spl-sdksolana-pump-sdk(đã gỡ bỏ)

- Địa Chỉ IP C2:

209.159.159.198

- Cổng C2:

3000

- Tên Kẻ Tấn Công/Biệt Danh:

cryptohan

- Email Liên Quan:

[email protected]

- Các Tệp Chính của Mã Độc:

dist/universal-launcher.cjsindex.jsindex.cjs

Đặc Điểm Nổi Bật và Kết Luận Về Mối Đe Dọa Mạng

Điều làm cho chiến dịch này khác biệt là sự kết hợp giữa tạo mã có hỗ trợ AI, tương tác npm/Node tinh tế để phân phối payload và sự hấp dẫn địa chính trị của C2 đặt tại Hoa Kỳ nhắm mục tiêu nạn nhân Nga.

Điều này phản ánh một bối cảnh mối đe dọa mạng đang trưởng thành, nơi các tác nhân khai thác các hệ sinh thái mã nguồn mở để triển khai phần mềm đánh cắp thông tin (infostealer). Nó nhấn mạnh sự cần thiết của việc kiểm tra gói nghiêm ngặt trong các quy trình phát triển tiền điện tử.