Tấn công Phishing: Nguy hiểm từ Lỗ hổng Homograph mới

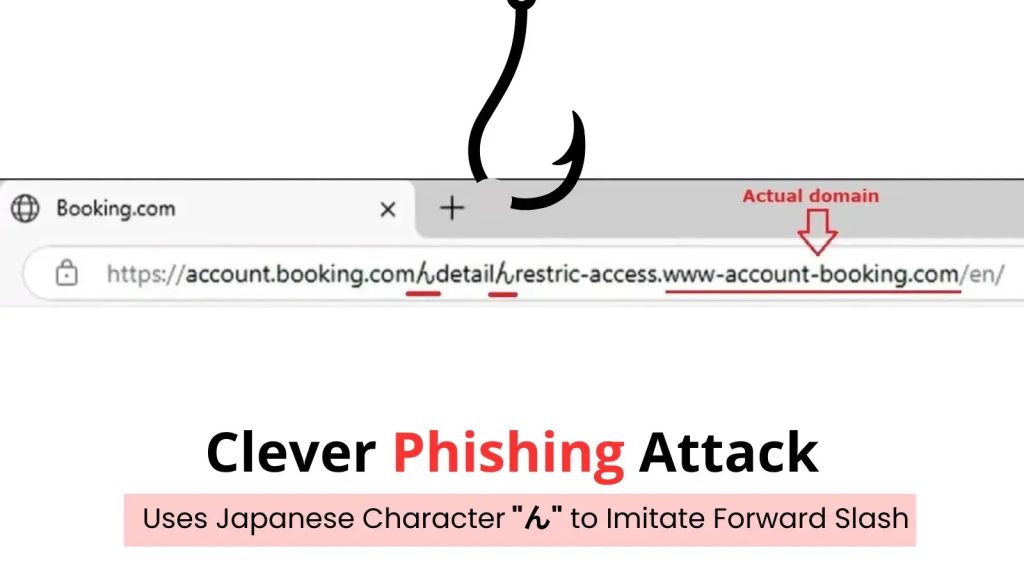

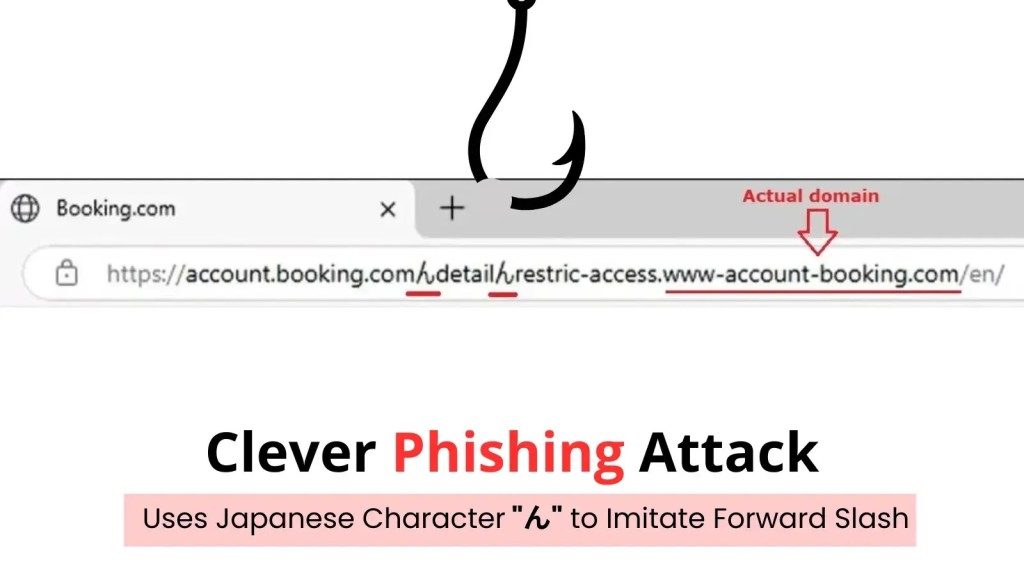

Các nhà nghiên cứu bảo mật đã phát hiện một chiến dịch tấn công phishing tinh vi mới, khai thác ký tự hiragana “ん” của Nhật Bản để tạo ra các URL giả mạo, đánh lừa cả người dùng internet cảnh giác nhất.

Cuộc tấn công này, lần đầu tiên được xác định bởi nhà nghiên cứu bảo mật JAMESWT trong báo cáo ban đầu, đại diện cho một bước tiến đáng kể trong các cuộc tấn công homograph.

Kỹ thuật này tận dụng sự tương đồng về mặt hình ảnh giữa các ký tự từ các bộ mã Unicode khác nhau, gây khó khăn cho việc nhận diện trực quan bằng mắt thường.

Kỹ thuật Khai thác Lỗ hổng Homograph

Phân tích Kỹ thuật Ký tự “ん”

Chiến dịch độc hại này khai thác sự tương đồng về mặt hình ảnh giữa ký tự tiếng Nhật “ん” (Unicode U+3093) và ký tự dấu gạch chéo (“/”) trong một số phông chữ và hệ thống hiển thị trình duyệt cụ thể.

Khi được hiển thị trong các trình duyệt web, các URL chứa ký tự “ん” này có thể xuất hiện gần như giống hệt với các đường dẫn thư mục con hợp pháp.

Điều này tạo ra một ảo ảnh về tính xác thực gần như hoàn hảo, cho phép chúng vượt qua các chương trình đào tạo nhận thức bảo mật truyền thống về phòng chống tấn công phishing.

Khả năng duy trì sự nhất quán về mặt hình ảnh trong khi vẫn vượt qua nhiều hệ thống phát hiện hiện có làm cho việc sử dụng ký tự “ん” trở nên đặc biệt khéo léo và hiệu quả.

Cơ chế Đánh lừa Người dùng

Các cuộc tấn công phishing là một hình thức tội phạm mạng, trong đó những kẻ tấn công cố gắng lừa người dùng tiết lộ thông tin nhạy cảm.

Chúng giả mạo thành các thực thể đáng tin cậy trong các giao tiếp điện tử, thường thông qua email, tin nhắn hoặc trang web giả mạo.

Trong chiến dịch này, sự đánh lừa bằng hình ảnh đặc biệt nguy hiểm bởi vì nó có thể đánh lừa cả những người dùng đã được đào tạo để kiểm tra URL cẩn thận trước khi nhấp chuột.

Tính chất tinh vi của các nỗ lực phishing hiện đại khiến chúng trở nên thách thức đối với cá nhân trong việc nhận diện do sự tinh chỉnh ngày càng tăng của chúng, vượt qua các phương pháp kiểm tra thủ công thông thường.

Không giống như các cuộc tấn công virus dựa vào lỗ hổng phần mềm, tấn công phishing dựa vào các kỹ thuật social engineering để thao túng tâm lý và lòng tin của con người, chứ không phải các điểm yếu kỹ thuật trong hệ thống.

Mục tiêu và Phương thức Phát tán Mã độc

Chiến dịch Nhắm mục tiêu vào Booking.com

Chiến dịch cụ thể này nhắm mục tiêu vào khách hàng của nền tảng đặt phòng du lịch phổ biến Booking.com.

Các URL được sử dụng thoạt nhìn trông giống như các địa chỉ Booking.com hợp pháp, làm tăng độ tin cậy và khả năng bị đánh lừa của nạn nhân.

Tuy nhiên, khi kiểm tra kỹ thuật hơn, các dấu gạch chéo thực sự được thay thế bằng ký tự “ん” của Nhật Bản, khiến đích đến thực sự là một tên miền độc hại hoàn toàn khác biệt.

Sự lựa chọn Booking.com làm mục tiêu cho thấy kẻ tấn công đang tìm cách khai thác lượng lớn người dùng thường xuyên tương tác với nền tảng này, tăng khả năng thành công của chiến dịch.

Phân phối Mã độc qua Tệp MSI

Theo các chuyên gia an ninh mạng, các cuộc tấn công này thường bắt đầu bằng các email lừa đảo hướng nạn nhân đến các URL đã bị ngụy trang một cách khéo léo.

Sau khi người dùng nhấp vào các liên kết độc hại, họ cuối cùng sẽ được chuyển hướng đến các trang web độc hại được thiết kế để phát tán mã độc.

Những trang này sau đó sẽ cung cấp các tệp trình cài đặt MSI (Microsoft Installer) chứa mã độc.

Các loại mã độc tiềm năng được phân phối thông qua phương pháp này bao gồm các phần mềm đánh cắp thông tin (information stealers) và trojan truy cập từ xa (remote access trojans – RATs).

Sự hiện diện của các loại mã độc này cho thấy mục tiêu cuối cùng là chiếm quyền truy cập không được phép hoặc đánh cắp dữ liệu nhạy cảm, thông tin đăng nhập từ các hệ thống bị xâm nhập, gây ra mối đe dọa mạng nghiêm trọng.

Biện pháp Phòng ngừa và An toàn Thông tin

Các chuyên gia bảo mật khuyến nghị một số biện pháp bảo vệ chống lại các cuộc tấn công dựa trên Unicode này nhằm nâng cao an toàn thông tin cho người dùng cá nhân và tổ chức.

Việc áp dụng đa tầng các biện pháp phòng ngừa là cần thiết để đối phó với sự tinh vi ngày càng tăng của các chiến dịch lừa đảo.

Xác minh URL và Tên miền Chính thức

- Người dùng nên luôn xác minh tính hợp pháp của các trang web và email trước khi cung cấp bất kỳ thông tin cá nhân nào. Điều này bao gồm việc kiểm tra kỹ lưỡng thanh địa chỉ trình duyệt.

- Luôn kiểm tra tên miền chính thức, đảm bảo rằng không có bất kỳ ký tự lạ, dấu gạch chéo sai vị trí hoặc lỗi chính tả tinh vi nào trong URL.

- Chú ý đến ngữ pháp và chính tả trong nội dung email để phát hiện các dấu hiệu bất thường, vì các email lừa đảo thường có lỗi chính tả hoặc văn phong không chuyên nghiệp.

- Sử dụng các công cụ mở rộng trình duyệt chuyên biệt hoặc dịch vụ kiểm tra URL để phân tích các liên kết bị rút gọn hoặc ẩn danh, giúp hiển thị đích đến thực sự của chúng.

- Đảm bảo rằng kết nối web sử dụng HTTPS hợp lệ (biểu tượng khóa trên trình duyệt), mặc dù đây không phải là biện pháp bảo vệ hoàn hảo vì kẻ tấn công vẫn có thể sử dụng chứng chỉ HTTPS hợp lệ trên các trang độc hại.

Triển khai Bảo mật Đa lớp

- Sử dụng phần mềm chống vi-rút và chống phishing được cập nhật thường xuyên. Các giải pháp này có thể giúp phát hiện và chặn các trang web độc hại hoặc các tệp cài đặt mã độc trước khi chúng gây hại.

- Triển khai xác thực đa yếu tố (MFA) cho tất cả các tài khoản quan trọng. MFA bổ sung một lớp bảo mật mạnh mẽ, ngăn chặn truy cập trái phép ngay cả khi mật khẩu của người dùng bị lộ do tấn công phishing.

- Thường xuyên cập nhật mật khẩu với các thông tin đăng nhập mạnh mẽ và duy nhất cho mỗi tài khoản, tránh sử dụng lại mật khẩu trên nhiều dịch vụ khác nhau.

- Giáo dục người dùng về các kỹ thuật tấn công phishing mới nhất và tầm quan trọng của việc kiểm tra kỹ lưỡng các liên kết và nguồn gốc email.

- Áp dụng các chính sách email bảo mật mạnh mẽ, bao gồm bộ lọc chống thư rác và phát hiện tấn công phishing tiên tiến ở cấp độ gateway hoặc máy chủ.

- Đảm bảo rằng hệ điều hành và tất cả phần mềm được cập nhật liên tục với các bản vá bảo mật mới nhất để giảm thiểu lỗ hổng bảo mật mà kẻ tấn công có thể khai thác.

Khi các chiến dịch tấn công phishing tiếp tục phát triển và tinh vi hơn, việc khai thác ký tự tiếng Nhật này chứng minh cách tội phạm mạng liên tục điều chỉnh các kỹ thuật của chúng.

Mục tiêu là khai thác ngay cả những điểm không rõ ràng nhỏ nhất về mặt hình ảnh trong các hệ thống truyền thông kỹ thuật số và lỗ hổng nhận thức của người dùng.

Sự cảnh giác và kiến thức chuyên sâu là yếu tố then chốt để bảo vệ hiệu quả chống lại các nỗ lực lừa đảo ngày càng tinh vi này và duy trì an ninh mạng.