Xâm nhập mạng nghiêm trọng Hạ viện Canada qua lỗ hổng CVE

Hạ viện Canada đã trở thành nạn nhân của một cuộc xâm nhập mạng quy mô lớn, được thực hiện bởi một “tác nhân đe dọa” chưa được xác định. Sự cố này liên quan đến việc khai thác một lỗ hổng Microsoft SharePoint gần đây, cho phép truy cập trái phép vào dữ liệu nhạy cảm của nhân viên chính phủ.

Vụ việc, xảy ra vào Thứ Sáu, ngày 09 tháng 8 năm 2025, được coi là một trong những vi phạm an ninh mạng nghiêm trọng nhất ảnh hưởng đến hệ thống nghị viện của Canada trong lịch sử gần đây, gây ra những lo ngại sâu sắc về an ninh quốc gia.

Cuộc xâm nhập mạng này được thực hiện thông qua việc khai thác một lỗ hổng CVE trong Microsoft SharePoint. Cụ thể, đây có thể là CVE-2025-53770, một lỗ hổng đã bị các tác nhân đe dọa trên toàn cầu tích cực khai thác kể từ giữa tháng 7 năm 2025.

Lỗ hổng này không đứng đơn độc mà là một phần của chuỗi các lỗ hổng SharePoint nghiêm trọng đang được nhiều nhóm tấn công nhắm mục tiêu tích cực. Bên cạnh CVE-2025-53770, các lỗ hổng liên quan khác bao gồm CVE-2025-49704 và CVE-2025-49706.

Điểm chung của các lỗ hổng CVE này là khả năng cho phép thực thi mã từ xa không cần xác thực (unauthenticated remote code execution – RCE). Kỹ thuật khai thác chủ yếu dựa trên các phương pháp khử serialize nâng cao (advanced deserialization techniques) và lạm dụng tính năng ViewState của SharePoint.

Khả năng bỏ qua các biện pháp kiểm soát xác thực, bao gồm cả xác thực đa yếu tố (multi-factor authentication – MFA) và hệ thống đăng nhập một lần (single sign-on – SSO), là yếu tố đặc biệt đáng báo động của những lỗ hổng này. Điều này giúp kẻ tấn công dễ dàng xâm nhập sâu vào hệ thống.

Cơ chế Khai thác và Nguy cơ Zero-Day

Do tính chất cho phép remote code execution không cần xác thực, các lỗ hổng như CVE-2025-53770 thường được phân loại là lỗ hổng zero-day hoặc có nguy cơ cao trở thành zero-day vulnerability khi chúng mới được phát hiện và chưa có bản vá công khai. Việc khai thác thành công cho phép kẻ tấn công thực hiện các lệnh tùy ý trên máy chủ từ xa, dẫn đến việc chiếm quyền kiểm soát hoàn toàn hệ thống mục tiêu.

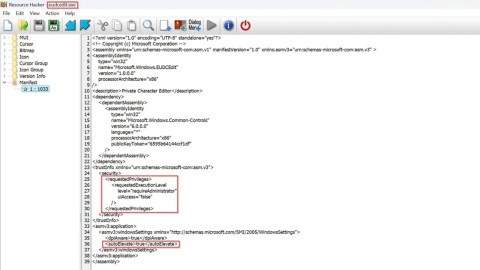

# Minh họa Khái niệm về Lạm dụng ViewState trong Khai thác SharePoint

# (Lưu ý: Đây là mã giả để giải thích nguyên tắc, không phải exploit thực tế)

# Dữ liệu ViewState hợp lệ:

# <input type="hidden" name="__VIEWSTATE" id="__VIEWSTATE" value="[base64_encoded_valid_viewstate_data]" />

#

# Khi bị lạm dụng, kẻ tấn công có thể thay thế giá trị ViewState

# bằng một payload độc hại được mã hóa, ví dụ:

# <input type="hidden" name="__VIEWSTATE" id="__VIEWSTATE" value="[base64_encoded_malicious_payload]" />

#

# Payload này có thể chứa mã lệnh được thiết kế để:

# - Tải về và thực thi mã độc từ máy chủ C2.

# - Tạo reverse shell để thiết lập kênh điều khiển.

# - Thay đổi cấu hình hệ thống hoặc truy cập dữ liệu nhạy cảm.

#

# Khi máy chủ SharePoint xử lý ViewState bị sửa đổi,

# payload độc hại sẽ được giải mã và thực thi, dẫn đến RCE.Hậu quả Xâm nhập và Rò rỉ Dữ liệu Nhạy cảm

Tác nhân độc hại đã giành quyền truy cập trái phép vào một cơ sở dữ liệu quan trọng, chứa thông tin được sử dụng để quản lý máy tính và thiết bị di động trong cơ sở hạ tầng của Hạ viện Canada. Đây là một vụ rò rỉ dữ liệu nghiêm trọng, ảnh hưởng trực tiếp đến quyền riêng tư và an ninh của các cá nhân.

Các loại thông tin bị xâm phạm:

- Tên đầy đủ của nhân viên và nghị sĩ đương nhiệm.

- Địa chỉ email liên lạc chính thức.

- Số điện thoại cá nhân và cơ quan.

- Chức danh công việc và thông tin phòng ban hiện tại.

- Dữ liệu liên quan đến lương bổng và mức lương.

- Chi tiết tài khoản ngân hàng dùng cho mục đích trả lương.

Vào Thứ Hai, ngày 12 tháng 8, các thành viên Hạ viện và nhân viên đã được cảnh báo về vụ vi phạm thông qua một email nội bộ, theo thông tin thu được bởi CBC News. Email này đặc biệt nhấn mạnh nguy cơ về các cuộc tấn công tiếp theo có thể sử dụng thông tin bị đánh cắp.

Giao tiếp nội bộ đã cảnh báo cụ thể rằng dữ liệu bị xâm phạm có thể được sử dụng làm vũ khí để nhắm mục tiêu, mạo danh các nghị sĩ, hoặc tạo điều kiện cho các cuộc tấn công kỹ thuật xã hội (social engineering attacks) cực kỳ tinh vi. Khả năng mạo danh cấp cao là một rủi ro đáng kể sau vụ rò rỉ dữ liệu này.

Phản ứng Khẩn cấp và Tiến trình Điều tra An ninh mạng

Cơ quan An ninh Truyền thông Canada (CSE), cơ quan an ninh mạng hàng đầu của quốc gia, đang tích cực điều tra vụ việc. CSE đang phối hợp chặt chẽ với Hạ viện để làm rõ toàn bộ quy mô của cuộc xâm nhập mạng này.

Phát ngôn viên của CSE đã xác nhận sự cố nhưng cũng nhấn mạnh tính phức tạp và thách thức trong việc quy kết trách nhiệm trong các sự cố mạng. CSE tuyên bố rằng “việc điều tra hoạt động đe dọa mạng đòi hỏi nguồn lực và thời gian đáng kể, và có nhiều cân nhắc liên quan đến quá trình quy kết hoạt động mạng độc hại.”

Hạ viện đã nhanh chóng triển khai các biện pháp ứng phó khẩn cấp, làm việc chặt chẽ với các đối tác an ninh quốc gia. Để đảm bảo hiệu quả của cuộc điều tra, các chi tiết cụ thể về hoạt động vẫn đang được giữ bí mật.

Các quan chức đã từ chối công bố số lượng chính xác nhân viên bị ảnh hưởng hoặc cung cấp thêm chi tiết kỹ thuật chuyên sâu, với lý do cuộc điều tra đang diễn ra và cần bảo mật thông tin để tránh làm ảnh hưởng đến tiến trình.

Bối cảnh Mối đe dọa Mạng và Các Tác nhân Toàn cầu

Cuộc tấn công này phản ánh một thực tế đáng lo ngại về môi trường mối đe dọa mạng đang phát triển nhanh chóng mà Canada và nhiều quốc gia khác đang phải đối mặt. Đánh giá Mối đe dọa Mạng Quốc gia 2025-2026 gần đây, được Trung tâm An ninh Mạng Canada công bố, đã chỉ ra “sự gia tăng mạnh mẽ cả về số lượng và mức độ nghiêm trọng của các sự cố mạng” trong hai năm qua.

Đánh giá đặc biệt nhấn mạnh Trung Quốc là quốc gia “gây ra mối đe dọa mạng tinh vi và tích cực nhất đối với Canada.” Báo cáo lưu ý rằng trong bốn năm qua, ít nhất 20 mạng lưới liên quan đến các cơ quan và bộ phận của Chính phủ Canada đã bị xâm phạm bởi các tác nhân đe dọa từ Cộng hòa Nhân dân Trung Hoa, cho thấy một xu hướng tấn công dai dẳng.

Các lỗ hổng CVE của Microsoft SharePoint bị khai thác trong cuộc tấn công này đã thu hút sự quan tâm quốc tế sâu sắc. Nhiều cơ quan an ninh mạng, bao gồm Cơ quan An ninh Cơ sở hạ tầng và An ninh Mạng Hoa Kỳ (CISA) và các đối tác quốc tế, đã ban hành cảnh báo khẩn cấp về việc khai thác tích cực các lỗ hổng này trên quy mô toàn cầu.

Để biết thêm chi tiết về cảnh báo khai thác tích cực các lỗ hổng SharePoint, bạn có thể tham khảo tại: CISA Cảnh báo Khai thác Lỗ hổng SharePoint.

Các chỉ số Thỏa hiệp (IOCs) và Nhóm Tác nhân Đe dọa

Các lỗ hổng SharePoint được nhắc tới đã được liên kết với các tác nhân đe dọa có trụ sở tại Trung Quốc, bao gồm các nhóm được định danh là:

- Linen Typhoon

- Violet Typhoon

Các nhóm này được biết đến với việc thực hiện các chiến dịch gián điệp mạng (cyber espionage campaigns) quy mô lớn, nhắm vào các mục tiêu chính phủ và công nghiệp.

Đánh giá cảnh quan mối đe dọa cũng chỉ ra rằng các đối thủ nhà nước ngày càng trở nên hung hãn. Đồng thời, các tội phạm mạng, được thúc đẩy bởi lợi nhuận, “ngày càng được hưởng lợi từ các mô hình kinh doanh bất hợp pháp mới để tiếp cận các công cụ độc hại và đang sử dụng trí tuệ nhân tạo để nâng cao khả năng của chúng trong việc thực hiện các cuộc xâm nhập mạng.”

Báo cáo cảnh báo rằng Canada được coi là “mục tiêu giá trị” đối với cả tội phạm và các đối thủ nhà nước. Mục đích của chúng là nhằm phá vỡ các hệ thống quan trọng và đánh cắp thông tin nhạy cảm, đặt ra thách thức lớn cho an ninh quốc gia.

Phòng thủ và Chiến lược An ninh mạng Toàn diện

Vụ vi phạm Hạ viện Canada này một lần nữa khẳng định tầm quan trọng sống còn của các biện pháp bảo mật mạng mạnh mẽ trên tất cả các cấp độ cơ sở hạ tầng chính phủ và doanh nghiệp. Điều này càng trở nên cấp thiết khi các tác nhân đe dọa tiếp tục phát triển chiến thuật và khai thác các lỗ hổng CVE mới được phát hiện trong các nền tảng phần mềm doanh nghiệp được sử dụng rộng rãi.

Việc thường xuyên cập nhật bản vá bảo mật cho các hệ thống và ứng dụng, đặc biệt là các phần mềm nền tảng cốt lõi như Microsoft SharePoint, là cực kỳ quan trọng để giảm thiểu rủi ro bị khai thác và ngăn chặn các cuộc xâm nhập mạng tương tự. Các tổ chức cần triển khai một chương trình quản lý lỗ hổng toàn diện, bao gồm cả việc theo dõi sát sao các cảnh báo CVE mới nhất từ các nguồn đáng tin cậy như CISA và các nhà cung cấp phần mềm.

Ngoài ra, việc tăng cường nhận thức về an ninh cho toàn bộ nhân viên về các mối đe dọa kỹ thuật xã hội và mạo danh, đặc biệt sau một vụ rò rỉ dữ liệu, là một biện pháp phòng vệ thiết yếu để bảo vệ thông tin và hệ thống.