Khẩn cấp: Lỗ hổng CVE RCE nghiêm trọng trong Microsoft Office

Microsoft đã công bố ba lỗ hổng CVE nghiêm trọng trong bộ ứng dụng Office, cho phép kẻ tấn công thực thi mã độc từ xa trên các hệ thống bị ảnh hưởng. Những lỗ hổng này có mã định danh là CVE-2025-53731, CVE-2025-53740 và CVE-2025-53730, được công bố vào ngày 12 tháng 8 năm 2025. Chúng đặt ra các rủi ro bảo mật đáng kể cho cả tổ chức và người dùng cá nhân trên toàn cầu.

Tổng quan về các Lỗ hổng CVE Nghiêm trọng trong Microsoft Office

Cả ba lỗ hổng CVE này đều xuất phát từ các vấn đề hỏng bộ nhớ kiểu use-after-free. Đây là một loại lỗi bảo mật phổ biến xảy ra khi một chương trình tiếp tục sử dụng bộ nhớ sau khi nó đã được giải phóng. Lỗi này có thể cho phép thực thi mã trái phép với đặc quyền nâng cao.

Hai trong số ba lỗ hổng, CVE-2025-53731 và CVE-2025-53740, được đánh giá ở mức độ nghiêm trọng Critical (Nghiêm trọng). Chúng ảnh hưởng đến các thành phần cốt lõi của Microsoft Office, cho phép kẻ tấn công kiểm soát bộ nhớ hệ thống và thực thi mã tùy ý.

Phân tích Chi tiết CVE-2025-53731 và CVE-2025-53740

CVE-2025-53731: Nguy cơ chiếm quyền điều khiển cao

CVE-2025-53731 tiềm ẩn rủi ro cao nhất, với điểm CVSS 8.4. Điểm số này cho thấy việc khai thác thành công lỗ hổng đòi hỏi quyền truy cập cục bộ vào hệ thống. Tuy nhiên, điều đáng lo ngại là không yêu cầu tương tác của người dùng. Điều này đặc biệt đáng quan ngại trong các môi trường doanh nghiệp.

Khi bị khai thác, lỗ hổng CVE này có thể gây ra tác động nghiêm trọng. Nó ảnh hưởng đến tính bảo mật (confidentiality), tính toàn vẹn (integrity) và tính sẵn sàng (availability) của các hệ thống mục tiêu ở mức độ cao.

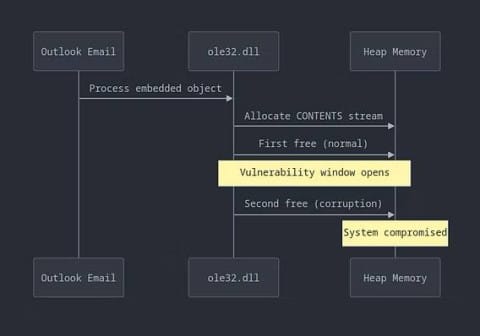

Cơ chế khai thác Use-After-Free

Các lỗ hổng use-after-free đặc biệt nguy hiểm. Chúng cung cấp cho kẻ tấn công cơ hội thao túng bộ nhớ hệ thống và thực thi mã tùy ý. Việc này có thể bỏ qua các cơ chế bảo mật hiện đại. Chúng cho phép thực thi mã đáng tin cậy trên các hệ thống mục tiêu. Đây là một vector tấn công mạnh mẽ cho phép remote code execution (thực thi mã từ xa) trong nhiều kịch bản.

CVE-2025-53730 và Ảnh hưởng đến Microsoft Office Visio

Lỗ hổng thứ ba, CVE-2025-53730, tập trung cụ thể vào Microsoft Office Visio. Lỗ hổng này được xếp hạng ở mức độ nghiêm trọng Important (Quan trọng). Mặc dù mức độ nghiêm trọng thấp hơn hai lỗ hổng còn lại, lỗ hổng CVE này vẫn tiềm ẩn rủi ro đáng kể. Điều này đặc biệt đúng đối với các tổ chức phụ thuộc nhiều vào Visio cho việc tạo sơ đồ và lưu đồ kinh doanh quan trọng.

Tác động và Nguy cơ Khai thác

Việc phát hiện ra các lỗ hổng CVE này nêu bật những thách thức liên tục mà các tổ chức phải đối mặt trong việc duy trì môi trường máy tính an toàn. Các nhà nghiên cứu bảo mật nhấn mạnh rằng các lỗ hổng này có thể bị các tác nhân đe dọa vũ khí hóa. Mục đích là để triển khai mã độc, đánh cắp thông tin nhạy cảm hoặc thiết lập quyền truy cập bền vững vào các mạng bị xâm nhập.

Yêu cầu về vector tấn công cục bộ cho CVE-2025-53731 và CVE-2025-53740 gợi ý rằng kẻ tấn công sẽ cần quyền truy cập ban đầu vào các hệ thống mục tiêu. Điều này có thể đạt được thông qua các chiến dịch lừa đảo (phishing) hoặc các kỹ thuật kỹ thuật xã hội khác.

Khả năng remote code execution thông qua các lỗ hổng use-after-free này là một mối lo ngại lớn. Chúng có thể dẫn đến việc kiểm soát hoàn toàn hệ thống bị tấn công. Kẻ tấn công có thể cài đặt backdoors, đánh cắp dữ liệu, hoặc sử dụng hệ thống làm bàn đạp cho các cuộc tấn công tiếp theo.

Khuyến nghị và Biện pháp Giảm thiểu

Các tổ chức nên ưu tiên áp dụng các bản vá bảo mật ngay khi Microsoft phát hành. Việc cập nhật kịp thời là yếu tố then chốt để bảo vệ hệ thống khỏi các cuộc tấn công tiềm tàng.

Các quản trị viên CNTT được khuyến nghị theo dõi chặt chẽ các thông báo bảo mật của Microsoft. Ví dụ, theo dõi Trung tâm Phản hồi Bảo mật của Microsoft (MSRC) là điều cần thiết để nắm bắt thông tin về các lỗ hổng CVE mới.

Ngoài ra, cần triển khai phân đoạn mạng và kiểm soát truy cập thích hợp. Điều này giúp hạn chế các cơ hội khai thác tiềm ẩn cho đến khi các bản vá bảo mật được áp dụng. Việc này bao gồm việc cô lập các hệ thống dễ bị tổn thương và áp dụng các chính sách truy cập theo nguyên tắc đặc quyền tối thiểu.