Lỗ hổng ZTNA nghiêm trọng: Nguy cơ xâm nhập mạng khẩn cấp

Các nhà nghiên cứu bảo mật tại AmberWolf gần đây đã công bố phát hiện về nhiều lỗ hổng ZTNA nghiêm trọng trong các giải pháp Zero Trust Network Access (ZTNA) hàng đầu từ các nhà cung cấp an ninh mạng lớn. Những phát hiện này tiềm ẩn nguy cơ phơi nhiễm hàng nghìn tổ chức với các cuộc tấn công bỏ qua xác thực và leo thang đặc quyền. Đây là một cảnh báo quan trọng về an toàn thông tin trong bối cảnh các công nghệ truy cập từ xa thế hệ mới đang nhanh chóng thay thế VPN truyền thống.

Kết quả nghiên cứu được trình bày tại hội nghị DEF CON 33 ở Las Vegas, đặt ra nhiều câu hỏi nghiêm túc về mức độ bảo mật của các giải pháp ZTNA. Chiến dịch nghiên cứu kéo dài bảy tháng, do David Cash và Richard Warren thực hiện, đã hé lộ nhiều lỗ hổng nghiêm trọng ảnh hưởng đến các sản phẩm từ Zscaler, Netskope và Check Point Perimeter 81.

Chi tiết các Lỗ hổng ZTNA Nghiêm trọng

Các lỗ hổng được phát hiện cho phép kẻ tấn công vượt qua hoàn toàn các cơ chế xác thực, mạo danh người dùng trên các tổ chức khác nhau và giành quyền truy cập trái phép vào các tài nguyên nội bộ của doanh nghiệp. Đây là một vấn đề cực kỳ nghiêm trọng, làm suy yếu nền tảng tin cậy cốt lõi mà các giải pháp ZTNA được xây dựng.

Lỗ hổng Bỏ qua Xác thực SAML trong Zscaler (CVE-2025-54982)

Một trong những vấn đề nghiêm trọng nhất được phát hiện là lỗ hổng bỏ qua xác thực SAML trong nền tảng của Zscaler. Cụ thể, hệ thống đã không thể xác thực đúng cách các xác nhận (assertions) đã được ký số. Điều này tạo điều kiện cho kẻ tấn công giả mạo danh tính người dùng hợp pháp mà không cần thông tin đăng nhập hợp lệ. Zscaler đã phát hành mã định danh CVE-2025-54982 cho lỗ hổng này, khẳng định mức độ rủi ro cao của nó đối với người dùng.

Các Lỗ hổng Bỏ qua Xác thực trong Netskope

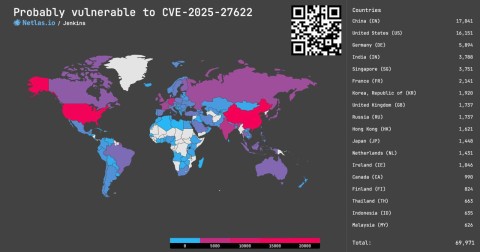

Các nhà nghiên cứu cũng phát hiện nhiều lỗ hổng bỏ qua xác thực trong các sản phẩm của Netskope. Các lỗ hổng này khai thác các giá trị “OrgKey” không thể thu hồi. Về cơ bản, điều này cho phép kẻ tấn công giả mạo người dùng hợp pháp mà không cần cung cấp bất kỳ thông tin xác thực hợp lệ nào. Điều đáng lo ngại là Netskope vẫn tiếp tục hỗ trợ một phương pháp xác thực mà công ty đã công khai ghi nhận là có thể bị khai thác.

Mặc dù Netskope đã biết về các trường hợp khai thác trên thực tế bởi những người săn lỗi (bug bounty hunters), nhiều tổ chức vẫn dễ bị tổn thương 16 tháng sau khi thông tin ban đầu được tiết lộ. Các nhà nghiên cứu của AmberWolf đã tìm thấy bằng chứng về việc sử dụng rộng rãi các cấu hình không an toàn này trên nhiều triển khai của khách hàng. Việc thiếu sự minh bạch trong việc Netskope không cấp CVE cho các lỗ hổng phía máy chủ (server-side) gây khó khăn cho các tổ chức trong việc đánh giá rủi ro một cách phù hợp.

Lỗ hổng Tấn công Multi-Tenant trong Check Point Perimeter 81

Đối với sản phẩm Perimeter 81 của Check Point, lỗ hổng được phát hiện liên quan đến thông tin đăng nhập SFTP được mã hóa cứng (hard-coded credentials). Thông tin này cung cấp quyền truy cập vào nhật ký của khách hàng từ nhiều máy khách (multi-tenants), bao gồm cả các tài liệu xác thực JWT nhạy cảm. Kiểu phơi nhiễm dữ liệu đa người thuê này đại diện cho một vi phạm đặc biệt nghiêm trọng về niềm tin của khách hàng và tính cô lập dữ liệu.

Hậu quả và Nguy cơ Xâm nhập Mạng

Những lỗ hổng ZTNA này có ý nghĩa sâu rộng đối với các tổ chức đã áp dụng các giải pháp ZTNA làm công nghệ truy cập từ xa chính của họ. Không giống như các lỗ hổng VPN truyền thống thường chỉ ảnh hưởng đến an ninh chu vi mạng, các lỗ hổng này làm suy yếu các cơ chế tin cậy cốt lõi mà các nền tảng ZTNA được xây dựng dựa trên.

Việc này có thể dẫn đến xâm nhập mạng trái phép, cho phép kẻ tấn công di chuyển trong mạng nội bộ, truy cập các hệ thống quan trọng và đánh cắp dữ liệu nhạy cảm. Nguy cơ đặc biệt cao khi các giải pháp ZTNA đang ngày càng được ứng dụng rộng rãi để bảo vệ hạ tầng trọng yếu và dữ liệu mật. Các lỗ hổng bỏ qua xác thực này có thể bị khai thác để chiếm quyền điều khiển tài khoản và hệ thống, gây ra thiệt hại đáng kể.

Minh bạch trong Tiết lộ Lỗ hổng và Tầm quan trọng của Bảo mật Mạng

Nghiên cứu của AmberWolf cũng làm nổi bật những khác biệt đáng kể trong cách các nhà cung cấp xử lý việc tiết lộ lỗ hổng và tính minh bạch. Trong khi Zscaler đã phát hành CVE-2025-54982 cho lỗ hổng bỏ qua xác thực SAML của họ, Netskope vẫn duy trì chính sách không phát hành CVE cho các lỗ hổng phía máy chủ. Sự không nhất quán này đặt ra những câu hỏi quan trọng về cách các tổ chức có thể đánh giá đúng mức độ phơi nhiễm rủi ro của mình khi các nhà cung cấp không đồng nhất trong việc tiết lộ các vấn đề bảo mật.

Những phát hiện này nhấn mạnh tầm quan trọng của việc kiểm thử an ninh mạng nghiêm ngặt đối với các nền tảng ZTNA. Đặc biệt, khi các tổ chức ngày càng phụ thuộc vào các giải pháp này để bảo vệ cơ sở hạ tầng quan trọng và dữ liệu nhạy cảm. Việc ưu tiên vá lỗi và cập nhật bản vá là cực kỳ cần thiết để đảm bảo bảo mật mạng trong môi trường làm việc từ xa hiện đại.

Để biết thêm chi tiết kỹ thuật về các phát hiện này, bạn đọc có thể tham khảo báo cáo đầy đủ từ AmberWolf: Breaking Into Your Network: Zer0-Effort.