Cảnh báo khẩn: CVE-2025-55182 RCE nghiêm trọng trong React

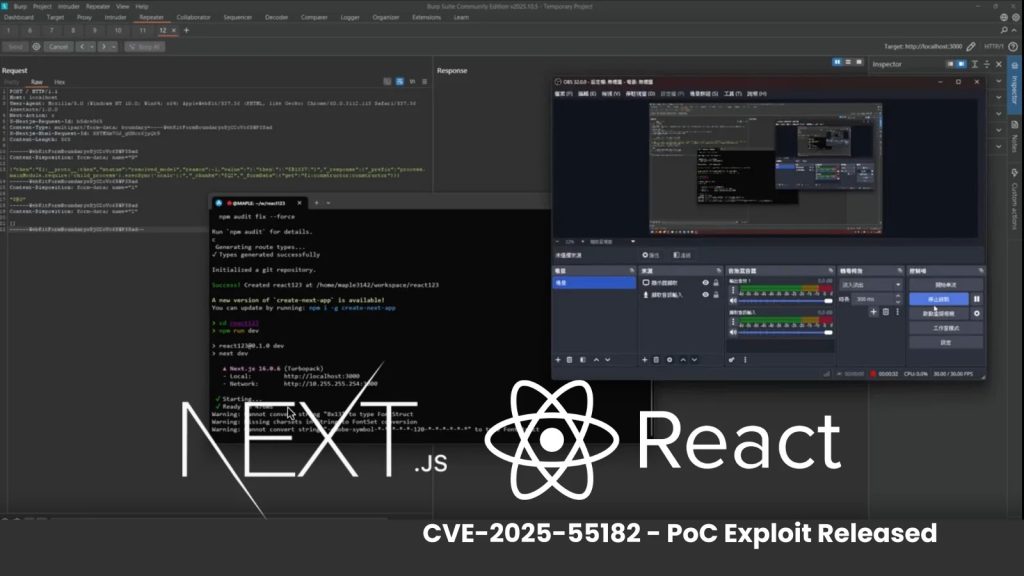

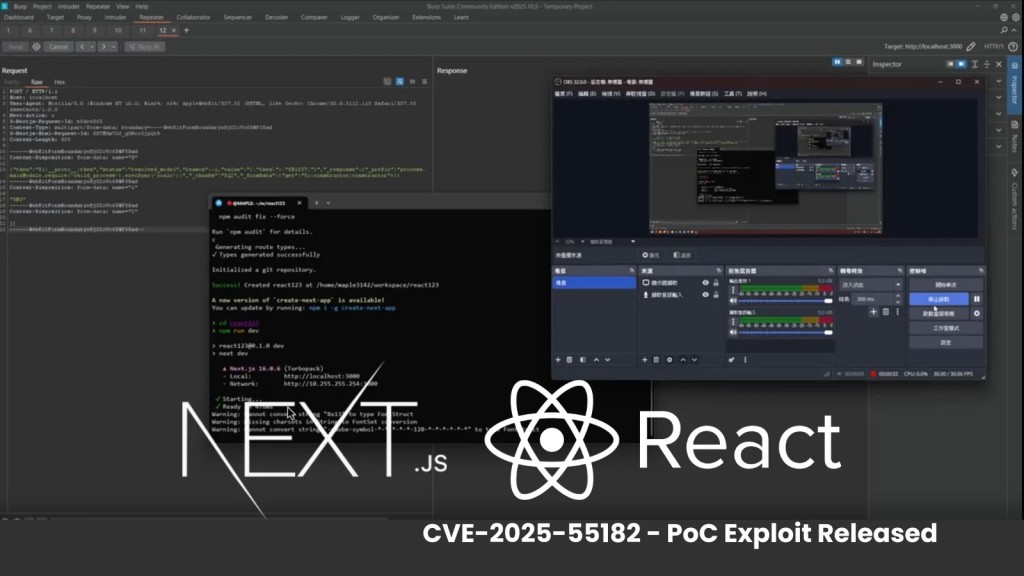

Một mã khai thác (PoC) công khai cho CVE-2025-55182, một lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng trong React Server Components (RSC), đã được công bố rộng rãi trong tuần này. Sự xuất hiện của PoC này đã làm dấy lên cảnh báo cao độ cho các nhà phát triển trên toàn thế giới về nguy cơ tấn công mạng.

Lỗ hổng này, được một số nhà nghiên cứu đặt tên là “React2Shell”, đạt điểm CVSS tối đa là 10.0.

Nó ảnh hưởng đến các phiên bản React 19.0.0 đến 19.2.0, cũng như Next.js 15.x và 16.x khi sử dụng App Router.

Ngay cả các ứng dụng không triển khai rõ ràng các chức năng server cũng vẫn có nguy cơ nếu chúng hỗ trợ React Server Components (RSC).

Chi tiết kỹ thuật về CVE-2025-55182 và cơ chế khai thác

Nhà nghiên cứu bảo mật @maple3142 đã minh họa mã khai thác thông qua một bài đăng trên Twitter.

Bản demo cho thấy một yêu cầu HTTP multipart đơn giản có thể tiêm payload Node.js.

Payload này kích hoạt một tiến trình con, mở một ứng dụng máy tính Linux trên máy chủ mục tiêu mà không yêu cầu xác thực.

Video đi kèm mô tả lệnh curl khai thác lỗ hổng thông qua giao thức React Flight.

Kỹ thuật khai thác này bỏ qua các biện pháp bảo vệ tuần tự hóa (serialization safeguards) bằng cách sử dụng các tham chiếu Blob được gắn nhãn “$B1337”.

Vấn đề này được xây dựng như một thử thách “JS jail” theo phong cách CTF (Capture The Flag), và đã nhận được nhiều lời khen ngợi từ cộng đồng.

Nguyên nhân gốc rễ của lỗ hổng CVE-2025-55182 nằm ở việc khử tuần tự hóa (insecure deserialization) không an toàn trong giao thức RSC Flight.

Các payload bị định dạng sai có thể làm ô nhiễm các nguyên mẫu đối tượng (object prototypes) và chiếm quyền điều khiển thực thi phía máy chủ.

Lỗ hổng này được phát hiện bởi Lachlan Davidson và đã được báo cáo có trách nhiệm cho Meta và Vercel vào ngày 29 tháng 11, sau đó được công bố rộng rãi vào ngày 3 tháng 12, thúc đẩy các bản vá lỗi nhanh chóng.

Ảnh hưởng và Tỷ lệ hệ thống bị phơi nhiễm

Các báo cáo từ Amazon threat intelligence chỉ ra rằng các nỗ lực khai thác đã diễn ra chỉ vài giờ sau khi thông tin lỗ hổng được công bố.

Wiz Research ước tính khoảng 39% môi trường đám mây đang lưu trữ các phiên bản dễ bị tấn công, sau khi quét hơn 968.000 máy chủ.

Palo Alto Networks Unit 42 và các đơn vị khác đã xác nhận rằng cuộc tấn công chỉ yêu cầu một yêu cầu POST được tạo ra đặc biệt (crafted POST request) đến các điểm cuối RSC. Chi tiết phân tích có thể xem tại Unit 42 Blog.

Các cuộc thử nghiệm cho thấy tỷ lệ thành công gần 100%.

Tư vấn chính thức của React kêu gọi nâng cấp ngay lập tức, lưu ý rằng lỗ hổng vẫn tồn tại trong cấu hình mặc định của các framework phổ biến.

Giải pháp khắc phục và bản vá bảo mật

Các nhà phát triển cần kiểm tra kỹ lưỡng các triển khai của mình và áp dụng các bản vá lỗi cần thiết.

React Server Components và Next.js bị ảnh hưởng bởi CVE-2025-55182 yêu cầu các hành động khẩn cấp.

Một công cụ quét mới cũng đã được giới thiệu để xác định các điểm cuối dễ bị tấn công trên mạng cho CVE-2025-55182.

Công cụ này giúp các quản trị viên hệ thống nhanh chóng phát hiện và khoanh vùng các ứng dụng có nguy cơ.

Các bản vá bảo mật quan trọng cần được áp dụng ngay lập tức:

- Nâng cấp lên React 19.2.1+.

- Cập nhật các phiên bản Next.js mới nhất.

Ngoài ra, việc giám sát các dấu hiệu bất thường trên hệ thống là điều cần thiết để phát hiện sớm các nỗ lực xâm nhập hoặc khai thác.

Dù chưa có báo cáo về các cuộc tấn công diện rộng được xác nhận, sự đơn giản của mã khai thác PoC làm tăng đáng kể rủi ro trong môi trường sản xuất. Điều này nhấn mạnh nguy cơ tiềm ẩn từ server-side rendering trong các stack JavaScript hiện đại.

Việc không cập nhật bản vá bảo mật kịp thời có thể dẫn đến các hậu quả nghiêm trọng, bao gồm rò rỉ dữ liệu và chiếm quyền kiểm soát hệ thống.

Ví dụ về lệnh kiểm tra phiên bản (CLI)

Để kiểm tra phiên bản React hoặc Next.js đang sử dụng, bạn có thể thực hiện các lệnh sau trong thư mục dự án:

# Kiểm tra phiên bản React

npm list react

# hoặc

yarn list react

# Kiểm tra phiên bản Next.js

npm list next

# hoặc

yarn list nextNếu phiên bản của bạn nằm trong phạm vi bị ảnh hưởng (React 19.0.0 đến 19.2.0, Next.js 15.x và 16.x), cần tiến hành cập nhật ngay.

Truy cập NVD NIST để biết thêm chi tiết về CVE-2025-55182.