Mối Đe Dọa Mạng Nguy Hiểm: Lazarus Group Xâm Nhập Bằng Kỹ Sư IT

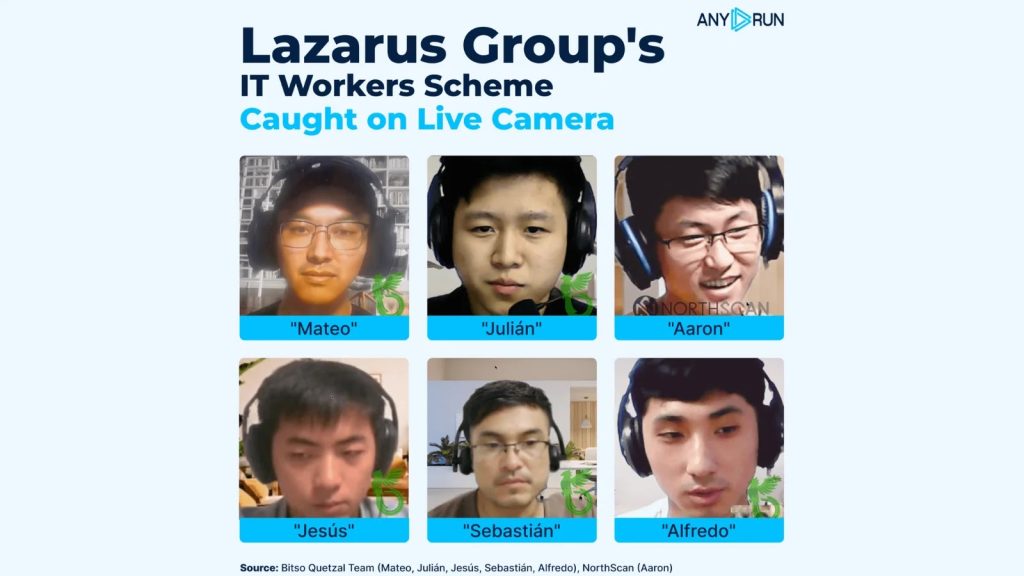

Nhóm Lazarus, cụ thể là đơn vị Famous Chollima, đã bị phát hiện hoạt động trực tiếp trong một chiến dịch kỹ sư IT từ xa. Đây là một mối đe dọa mạng tinh vi đã được giám sát chặt chẽ bởi các nhà nghiên cứu.

Các nhà nghiên cứu đã khéo léo đưa các thành viên của nhóm vào các môi trường sandbox giả lập, mô phỏng máy tính xách tay thực, hoạt động dưới sự giám sát toàn diện trong thời gian dài.

Cuộc điều tra này đã hé lộ chi tiết chưa từng có về cách các đối tượng này sử dụng hành vi đánh cắp danh tính, thuê danh tính và các công cụ thương mại sẵn có để lén lút thâm nhập vào các công ty tài chính và tiền điện tử ở phương Tây.

Mô hình này làm nổi bật sự phức tạp của các chiến dịch mối đe dọa mạng hiện đại.

Phơi Bày Chiến Dịch Kỹ Sư IT Từ Lazarus Group

Phương Thức Hoạt Động Của Famous Chollima

Chiến dịch bắt đầu khi Heiner García của NorthScan đóng giả một nhà phát triển người Mỹ. Cá nhân này đã nhận được tin nhắn spam trên GitHub từ một nhà tuyển dụng tự xưng là “Aaron” hoặc “Blaze”.

Người tuyển dụng này quảng cáo một “dịch vụ tìm việc” và tìm kiếm người để tham gia các buổi phỏng vấn kỹ thuật.

Blaze đề nghị chia sẻ một phần lương đổi lấy quyền truy cập hoàn toàn vào máy tính xách tay, Số An sinh xã hội (SSN), tài khoản ngân hàng và các tài liệu nhận dạng của nạn nhân.

Hắn hứa rằng “đội ngũ” các nhà phát triển của hắn sẽ thực hiện công việc thực sự phía sau hậu trường. Đây là một phương pháp khai thác mối đe dọa mạng dựa trên yếu tố con người.

Điều này phù hợp với mô hình rộng lớn hơn của Famous Chollima, nơi các đối tượng hoặc đánh cắp CV trực tiếp, hoặc thuyết phục các kỹ sư (chủ yếu là cấp dưới) “thuê” danh tính của họ.

Mục đích là để nhân sự của nhóm có thể thâm nhập vào các công ty tài chính, tiền điện tử/Web3, y tế và thậm chí cả kỹ thuật dân dụng tại Hoa Kỳ.

Môi Trường Honeypot Giám Sát Chủ Động

Thay vì cung cấp một máy thật, Mauro Eldritch của BCA LTD và nhà cung cấp sandbox ANY.RUN đã thiết lập một “trang trại máy tính xách tay”.

Đây là các máy ảo có thời gian chạy mở rộng, mỗi máy được tạo hình giống như một máy tính xách tay của nhà phát triển đã được sử dụng nhiều ở Hoa Kỳ. Chi tiết về cuộc điều tra này cung cấp cái nhìn sâu sắc về mối đe dọa mạng này.

Các môi trường phân tích chạy trên Windows 10 và 11, với lịch sử sử dụng thực tế, các môi trường phát triển tích hợp (IDE) cài đặt sẵn và hồ sơ trình duyệt.

Chúng được định tuyến qua các proxy dân cư tại Hoa Kỳ để đáp ứng yêu cầu của nhà tuyển dụng về nhân tài có trụ sở tại Mỹ.

Điều quan trọng là đội ngũ nghiên cứu có thể theo dõi trực tiếp màn hình, các hoạt động tệp và luồng mạng.

Họ cũng có thể gây ra lỗi hệ thống, khôi phục về các điểm phục hồi và cắt quyền truy cập internet để giữ chân các đối tượng bị cô lập và không thể chuyển hướng sang các mục tiêu thực sự. Điều này giúp ngăn chặn xâm nhập mạng thực sự.

Phân Tích Kỹ Thuật Các Hoạt Động Xâm Nhập

Công Cụ Thám Thính và Che Giấu

Ngay khi Blaze nhận được thông tin AnyDesk và mật khẩu đã thỏa thuận, hắn kết nối với các máy tính xách tay giả lập.

Hắn ngay lập tức chạy các công cụ như DxDiag và systeminfo để xác minh phần cứng.

Sau đó, hắn kiểm tra “where is my location” trong trình duyệt để đảm bảo máy chủ xuất hiện ở Hoa Kỳ.

Phân tích lưu lượng mạng cho thấy các kết nối đến từ các địa chỉ IP liên quan đến Astrill VPN.

Đây là một dịch vụ đã từ lâu được liên kết với Lazarus Group và các hoạt động của nhóm kỹ sư IT khác, làm nổi bật sự phụ thuộc của nhóm vào các điểm cuối VPN tiêu dùng để che giấu nguồn gốc của mối đe dọa mạng.

C:> DxDiag

C:> systeminfoKhi các nhà nghiên cứu liên tục gây ra lỗi màn hình xanh, khởi động lại và sự cố mạng, Blaze đã để lại tin nhắn khẩn cầu bằng Notepad cho nhân vật “Andy”.

Hắn cũng kéo một đồng nghiệp sử dụng biệt danh “Assassin” vào cuộc và dành nhiều thời gian bị kẹt trong CAPTCHA và lỗi đăng nhập, trong khi mọi hành động của hắn đều được ghi lại.

Chỉ số Nhận diện (Indicators of Compromise – IOCs)

- Dịch vụ VPN: Astrill VPN (liên kết với các địa chỉ IP cụ thể được dùng để che giấu nguồn gốc).

- Tên tài khoản/biệt danh: “Aaron”, “Blaze”, “Assassin”.

Bộ Công Cụ Tấn Công Và Duy Trì Quyền Truy Cập

Khi Blaze cuối cùng đồng bộ hóa hồ sơ Chrome của mình, các nhà điều tra đã có cái nhìn rõ ràng về bộ công cụ của Famous Chollima.

Bộ công cụ này tập trung nhiều vào tự động hóa công việc bằng AI hơn là phần mềm độc hại tùy chỉnh, một chiến thuật phổ biến của mối đe dọa mạng hiện đại.

Các tiện ích mở rộng được cài đặt bao gồm các dịch vụ như Simplify Copilot, AiApply và Final Round AI để tự động điền đơn xin việc và tạo câu trả lời phỏng vấn theo thời gian thực.

Bên cạnh đó là OTP.ee hoặc Authenticator.cc để thu thập và phát lại mật khẩu dùng một lần sau khi chúng đã đánh cắp hoặc thuê danh tính của nạn nhân.

Hắn cũng triển khai Google Remote Desktop thông qua PowerShell với một mã PIN cố định và chồng lớp lên AnyDesk.

Điều này cung cấp cho nhóm của hắn quyền truy cập liên tục vào máy tính xách tay của “nhân viên” theo cách gần như không thể phân biệt được với các công cụ làm việc từ xa thông thường đối với một nhà tuyển dụng không nghi ngờ.

Phương thức này chứng tỏ sự tinh vi trong các kỹ thuật xâm nhập mạng của nhóm.

Tác Động và Biện Pháp Đối Phó An Ninh Mạng

Chiến dịch này diễn ra trong bối cảnh các cơ quan thực thi pháp luật liên tục gây áp lực lên các âm mưu thuê kỹ sư IT từ xa. Một ví dụ điển hình là vụ án tháng 6 năm 2025, chi tiết hơn 100 công ty bị thâm nhập và hơn 80 danh tính người Mỹ bị đánh cắp.

Các hành động tiếp theo vào cuối năm 2025 đã yêu cầu phạt hơn 15 triệu USD liên quan đến các kỹ sư IT và nhấn mạnh rằng các vai trò này đã tạo điều kiện cho việc đánh cắp tài sản tiền điện tử, mã nguồn và thậm chí cả dữ liệu quốc phòng bị kiểm soát xuất khẩu.

Các nhà điều tra cho biết bẫy mật của Lazarus Group cho thấy cách di chuyển các cuộc tấn công do con người điều khiển vào các môi trường sandbox được kiểm soát.

Điều này có thể phơi bày toàn bộ chuỗi tấn công từ spam GitHub và tuyển dụng Telegram, đến lạm dụng KYC, hạ tầng VPN và công cụ desktop từ xa, làm rõ hơn về mối đe dọa mạng tiềm ẩn.

Họ lập luận rằng các nhà tuyển dụng phải phản ứng bằng cách xác minh danh tính chặt chẽ hơn, các chính sách kiểm soát thiết bị và sự hoài nghi lớn hơn đối với các lời mời làm việc từ xa “quá tốt để là sự thật”. Việc tăng cường an ninh mạng là yếu tố then chốt để phòng ngừa.

Việc hiểu rõ các mối đe dọa mạng như vậy là cần thiết để xây dựng một chiến lược bảo mật vững chắc và chống lại mối đe dọa mạng từ các nhóm tấn công tinh vi.