Lỗ hổng leo thang đặc quyền nghiêm trọng trong K7 Ultimate Security

Một lỗ hổng leo thang đặc quyền nghiêm trọng đã được phát hiện trong K7 Ultimate Security, một sản phẩm chống vi-rút từ K7 Computing. Lỗ hổng này xuất phát từ việc lạm dụng các named pipe có danh sách kiểm soát truy cập (ACL) quá lỏng lẻo.

Khai thác thành công cho phép người dùng có đặc quyền thấp thao túng cài đặt registry và đạt được quyền truy cập cấp SYSTEM mà không kích hoạt lời nhắc UAC. Vấn đề này đã dẫn đến nhiều nỗ lực vá lỗi, nhưng các nhà nghiên cứu đã tìm cách né tránh.

Tổng quan về Lỗ hổng Leo thang Đặc quyền K7

Vấn đề này được phát hiện bởi nhà nghiên cứu bảo mật Lucas Laise từ Quarkslab trong quá trình điều tra một lỗ hổng từ chối dịch vụ (DoS) không liên quan, CVE-2024-36424, ảnh hưởng đến K7RKScan.sys trong các phiên bản trước 17.0.2019. Lỗ hổng này không liên quan trực tiếp đến cơ chế leo thang đặc quyền nhưng đã dẫn đến việc phát hiện ra vấn đề sâu hơn.

Cơ chế khai thác ban đầu

Thử nghiệm ban đầu trên phiên bản 17.0.2045 cho thấy người dùng không phải quản trị viên có chức năng hạn chế, không thể sửa đổi cấu hình mà không cần nâng quyền. Tuy nhiên, người quản trị có thể bật tùy chọn “người dùng không phải quản trị viên có thể thay đổi cài đặt và vô hiệu hóa bảo vệ” mà không cần lời nhắc UAC. Điều này gợi ý về các lỗ hổng trong giao tiếp liên tiến trình.

Phát hiện và Lợi dụng Named Pipes

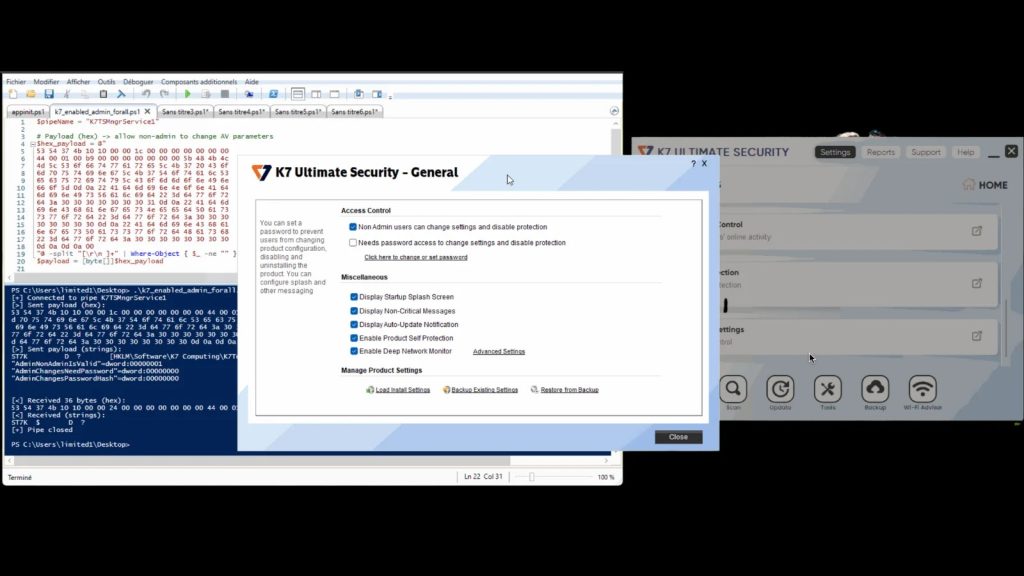

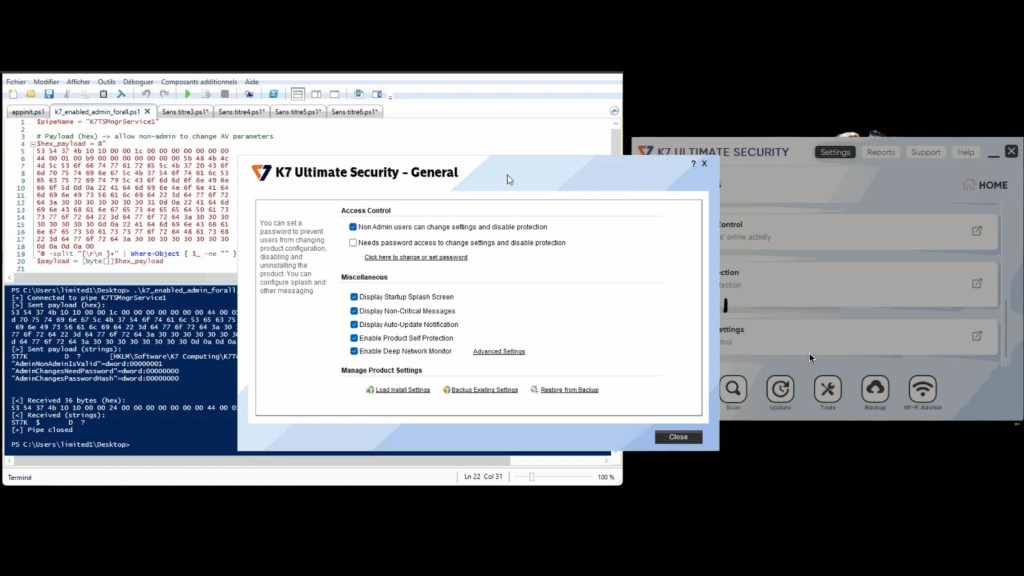

Các công cụ như PipeViewer đã xác định được các named pipe thuộc quyền sở hữu của SYSTEM. Trong đó có .pipeK7MailProxyV1 với quyền truy cập đầy đủ và .pipeK7TSMngrService1 được sử dụng bởi K7TSMain.exe để sửa đổi registry.

Các công cụ bắt gói như IoNinja đã xác nhận các payload nhị phân được gửi đến K7TSMngrService1 trong quá trình thay đổi cài đặt, với Procmon xác minh việc thực thi trong ngữ cảnh SYSTEM. Đường dẫn giao tiếp này trở thành vector khai thác chính, cho phép các tiến trình có đặc quyền thấp mạo danh các yêu cầu hợp lệ.

Chi tiết Kỹ thuật Khai thác Lỗ hổng Leo thang Đặc quyền

Thao tác Cấu hình thông qua Replay Packet

Kẻ tấn công có thể replay các gói dữ liệu đã bắt được thông qua PowerShell để kích hoạt việc giả mạo cấu hình chung. Điều này cho phép vô hiệu hóa các bản quét thời gian thực hoặc đưa mã độc vào danh sách trắng.

Việc khai thác tiếp tục nhắm mục tiêu vào khóa registry AdminNonAdminIsValid. Một thao tác nhỏ về độ dài (thay đổi từ B9 thành B8 trong hệ thập lục phân) cho phép chèn giá trị tùy ý, né tránh cơ chế xác thực.

Leo thang Đặc quyền Toàn diện với Image File Execution Options

Để đạt được leo thang đặc quyền cục bộ hoàn chỉnh (Local Privilege Escalation – LPE), các nhà nghiên cứu đã khai thác Image File Execution Options (thuộc MITRE ATT&CKT1546.012). Phương pháp này bao gồm việc thiết lập một debugger trên K7TSHlpr.exe để thực thi mã tùy ý dưới quyền SYSTEM trong quá trình cập nhật giả mạo.

Một script được cung cấp có thể tạo một tệp batch để thêm người dùng quản trị viên mới, kích hoạt quá trình cập nhật giả mạo, và sau đó dọn dẹp.

Các Bản vá Bảo mật và Biện pháp Né tránh

K7 đã phát hành ba bản vá bảo mật để giải quyết các vấn đề này:

Bản vá thứ nhất: Xác thực Caller trên K7TSMngrService1

Bản vá đầu tiên đã bổ sung xác thực caller trên K7TSMngrService1. Tuy nhiên, nó đã bị né tránh thông qua việc ánh xạ DLL thủ công vào tiến trình k7tsmngr.exe.

Bản vá thứ hai: Chặn Injection bởi K7Sentry.sys

Bản vá thứ hai, thông qua trình điều khiển K7Sentry.sys phiên bản 22.0.0.70, đã chặn việc injection vào các tiến trình được bảo vệ. Biện pháp này cũng bị né tránh bằng cách sử dụng các binaries K7 đã ký nhưng được đổi tên, chẳng hạn như K7QuervarCleaningTool.exe, nằm ngoài danh sách các tiến trình được bảo vệ.

Phân tích Nguyên nhân Gốc và Cơ chế Né tránh

Phân tích nguyên nhân gốc bằng IDA Pro cho thấy hàm ValidatePipeClient kiểm tra đường dẫn cài đặt, hàm băm MD5 và chữ ký của K7. Ngoài ra, nó còn sử dụng danh sách trắng registry VDefProtectedProcs của K7Sentry.

Các biện pháp né tránh đã dựa vào các binaries không có chữ ký hoặc các binaries đã ký nhưng được di chuyển vị trí. Điều này giúp tránh cả kiểm soát truy cập pipe lẫn các hook bảo vệ.

Khuyến nghị và Thời gian tiết lộ Lỗ hổng

Người dùng nên cập nhật lên các phiên bản mới nhất của K7 Ultimate Security và theo dõi các biện pháp khắc phục toàn diện từ nhà cung cấp để đối phó với lỗ hổng leo thang đặc quyền này.

Các script khai thác đã được công bố trên blog của Quarkslab để phục vụ mục đích phân tích phòng thủ. Chi tiết có thể tham khảo tại Quarkslab blog.

Quá trình tiết lộ có trách nhiệm diễn ra từ tháng 8 đến tháng 12 năm 2025. Quarkslab đã thông báo cho K7 vào ngày 25 tháng 8 và công bố thông tin vào ngày 2 tháng 12 sau khi xác nhận các biện pháp né tránh. K7 đã hoãn việc thực thi ACL đầy đủ đến một bản phát hành lớn trong tương lai, đồng thời thừa nhận các bản sửa lỗi tạm thời đã được triển khai.