Tấn công lừa đảo lai mới: Salty2FA & Tycoon2FA nguy hiểm

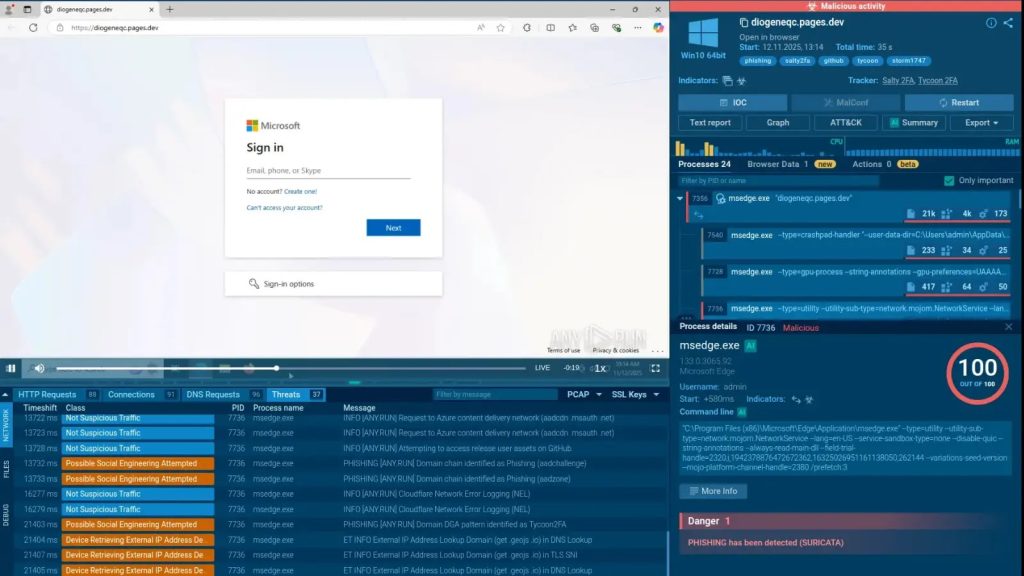

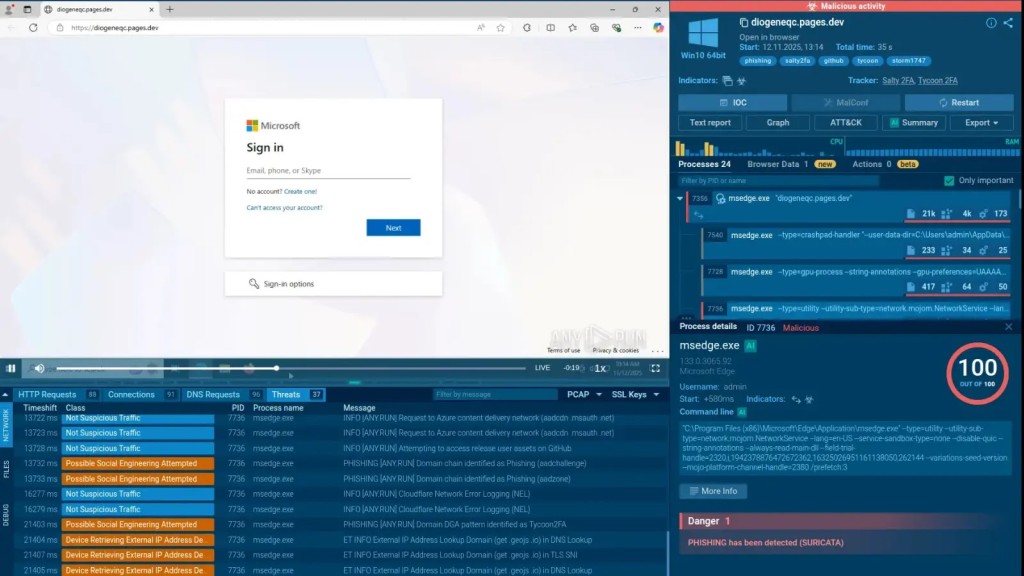

Một hình thức tấn công lừa đảo mới đã được phát hiện, kết hợp hai bộ kit lừa đảo khác nhau: Salty2FA và Tycoon2FA. Sự kiện này đánh dấu một thay đổi đáng kể trong bối cảnh Phishing-as-a-Service (PhaaS). Các chiến dịch gần đây nhắm mục tiêu vào người dùng doanh nghiệp đã bắt đầu triển khai các payload kết hợp các yếu tố từ cả hai framework.

Sự hội tụ này làm phức tạp các nỗ lực quy kết và gợi ý một sự hợp nhất hoạt động tiềm năng hoặc hợp tác giữa các tác nhân đe dọa đứng sau các công cụ tinh vi này. Trong khi các bộ kit lừa đảo thường duy trì các chữ ký và cơ chế phân phối độc đáo trong mã nguồn của chúng, việc kết hợp này tạo ra một thách thức mới cho các hệ thống phòng thủ.

Sự Suy Giảm của Salty2FA và Sự Xuất Hiện Của Các Mẫu Hybrid

Phát hiện này xuất hiện sau một sự suy giảm đáng kể trong hoạt động của Salty2FA độc lập, được quan sát vào cuối năm 2025. Theo phân tích của ANY.RUN, số lượng mẫu Salty2FA gửi đến sandbox tương tác của họ đã giảm mạnh từ hàng trăm lượt tải lên hàng tuần xuống còn chưa đến 50 vào đầu tháng 11.

Trùng hợp với sự sụt giảm này, các nhà phân tích đã phát hiện một làn sóng các mẫu “hybrid” (lai) nơi cơ sở hạ tầng của Salty2FA dường như thất bại, kích hoạt một cơ chế dự phòng để truy xuất payload của Tycoon2FA. Điều này cho thấy sự linh hoạt và khả năng thích ứng cao của các chiến dịch tấn công lừa đảo này.

Cơ Chế Khôi Phục Liền Mạch trong Tấn Công Lừa Đảo Hybrid

Phân tích cấp mã nguồn bởi ANY.RUN đã tiết lộ rằng các payload hybrid này bắt đầu với các script “trampoline” truyền thống của Salty2FA, có nhiệm vụ tải giai đoạn tiếp theo của cuộc tấn công. Tuy nhiên, khi các domain chính của Salty2FA không thể phân giải (trả về lỗi DNS SERVFAIL), các script này sẽ thực thi một lệnh dự phòng được mã hóa cứng.

Lệnh dự phòng này có chức năng tải nội dung độc hại từ cơ sở hạ tầng của Tycoon2FA. Sự chuyển giao liền mạch này chỉ ra rằng các nhà khai thác đã lường trước sự bất ổn của cơ sở hạ tầng và đã thiết kế một hệ thống dự phòng bằng cách sử dụng một bộ kit đối thủ hoặc đối tác.

Điều này nhấn mạnh rằng các tác nhân đe dọa đang đầu tư vào các kỹ thuật phục hồi và tránh bị gián đoạn, làm cho việc phát hiện tấn công trở nên khó khăn hơn.

Liên Kết Với Nhóm Tác Nhân Đe Dọa Storm-1747

Sự chồng chéo trong các chiến thuật, kỹ thuật và quy trình (TTPs) củng cố giả thuyết rằng cả hai bộ kit có thể được vận hành bởi cùng một nhóm đe dọa, được Microsoft theo dõi với tên gọi Storm-1747. Nhóm Storm-1747 từ lâu đã được liên kết với Tycoon2FA, một bộ kit nổi tiếng về khả năng vượt qua xác thực đa yếu tố (MFA) thông qua các kỹ thuật Adversary-in-the-Middle (AiTM).

Các mẫu hybrid mới được quan sát sao chép chuỗi thực thi của Tycoon2FA gần như từng dòng trong các giai đoạn sau, bao gồm các quy ước đặt tên biến cụ thể và các phương pháp mã hóa dữ liệu. Phân tích chi tiết về Tycoon2FA cho thấy sự tinh vi trong cách thức hoạt động của nó.

Sự tương đồng về cấu trúc này gợi ý rằng Salty2FA có thể không phải là một đối thủ cạnh tranh độc lập, mà là một công cụ khác trong kho vũ khí của Storm-1747, có thể được sử dụng cho các hồ sơ nhắm mục tiêu khác nhau hoặc làm nơi thử nghiệm cho các tính năng né tránh mới. Đây là một ví dụ rõ ràng về sự phát triển của các mối đe dọa mạng.

Chiến Lược Phòng Thủ Cải Tiến Cho Trung Tâm Vận Hành An Ninh (SOC)

Đối với các trung tâm vận hành an ninh (SOC), sự mờ nhạt giữa Salty2FA và Tycoon2FA đòi hỏi một chiến lược phòng thủ được cập nhật. Việc phụ thuộc vào các chỉ số thỏa hiệp (IOCs) tĩnh cho một bộ kit duy nhất không còn đủ, vì một chiến dịch có thể chuyển đổi từ framework này sang framework khác giữa quá trình thực thi. Điều này yêu cầu một cách tiếp cận chủ động hơn trong an ninh mạng.

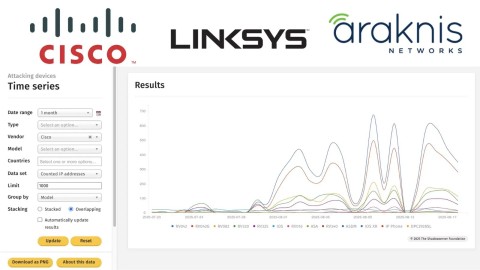

Các chuyên gia khuyến nghị coi những bộ kit này như một cụm mối đe dọa duy nhất. Các nhà phòng thủ nên tương quan các cảnh báo liên quan đến các vector phân phối ban đầu của Salty2FA, chẳng hạn như các tệp HTML trampoline, với các hành vi mạng đã biết của Tycoon2FA. Điều này bao gồm lưu lượng truy cập đến các domain được tạo bởi thuật toán tạo domain (DGA) và cơ sở hạ tầng fast-flux.

Bằng cách hợp nhất logic phát hiện cho cả hai họ, các tổ chức có thể phát hiện tốt hơn các cuộc tấn công lừa đảo nhiều giai đoạn, kiên cường này trước khi thông tin đăng nhập bị đánh cắp. Tìm hiểu thêm về Phishing-as-a-Service và những rủi ro liên quan.

Ví dụ về việc tương quan hành vi:

- Giai đoạn 1 (Salty2FA): Phát hiện email lừa đảo chứa liên kết tới file HTML trampoline.

- Giai đoạn 2 (Tycoon2FA): Theo dõi lưu lượng mạng từ các thiết bị nội bộ đến các domain DGA hoặc địa chỉ IP fast-flux không rõ nguồn gốc sau khi người dùng tương tác với liên kết phishing.

- Kết hợp: Nếu một hệ thống ghi nhận cả hai sự kiện này trong một khoảng thời gian ngắn, đây là dấu hiệu mạnh mẽ của một cuộc tấn công lừa đảo lai.

Việc áp dụng các giải pháp an ninh toàn diện có khả năng phân tích hành vi và mối quan hệ giữa các sự kiện là rất quan trọng để chống lại các mối đe dọa mạng ngày càng phức tạp.