Nguy hiểm: Mã độc ValleyRat chiếm quyền điều khiển hệ thống

Một chiến dịch mã độc ValleyRat mới đã xuất hiện, khai thác sự tin tưởng của người dùng vào các ứng dụng phổ biến. Các tác nhân đe dọa đang phân phối các trình cài đặt được Trojan hóa cho Telegram, WinSCP, Google Chrome và Microsoft Teams nhằm triển khai mã độc ValleyRat, một Trojan truy cập từ xa (RAT) được thiết kế để chiếm quyền điều khiển và duy trì sự thỏa hiệp hệ thống lâu dài.

Chiến Dịch Tấn Công Mạng Mục Tiêu Cao

Chiến dịch này được một nhóm APT hoạt động tích cực từ ít nhất năm 2022 thực hiện. Quá trình lây nhiễm bắt đầu khi nạn nhân tải xuống một trình cài đặt ứng dụng có vẻ hợp pháp thông qua các email lừa đảo spear-phishing hoặc quảng cáo độc hại.

Khi người dùng nhìn thấy giao diện cài đặt bình thường, các tiến trình ẩn chạy ngầm trong nền. Mã độc ValleyRat này tạo các tệp, triển khai trình điều khiển cấp kernel, can thiệp vào bảo mật điểm cuối và cuối cùng khởi chạy một beacon ValleyRat duy trì quyền truy cập liên tục vào hệ thống bị xâm nhập.

Phân Tích Kỹ Thuật Chuyên Sâu

Các nhà nghiên cứu bảo mật của Nextron Systems đã xác định chiến dịch này thông qua phân tích chi tiết chuỗi lây nhiễm.

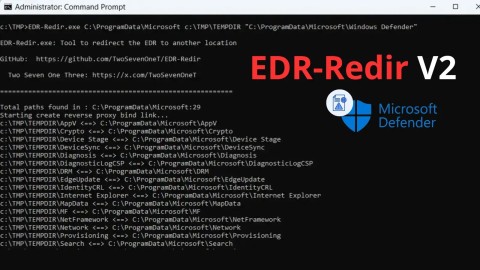

Cuộc điều tra của họ tiết lộ rằng những kẻ tấn công kết hợp nhiều lớp làm xáo trộn (obfuscation), can thiệp bảo mật điểm cuối và các kỹ thuật cấp kernel để né tránh sự phát hiện. Điều này đồng thời thiết lập giao tiếp lệnh và kiểm soát (C2) với các máy chủ từ xa.

Kỹ Thuật Lây Nhiễm Chi Tiết

Việc phân phối chủ yếu xảy ra thông qua các trình cài đặt Telegram đã được Trojan hóa. Một mẫu được phân tích, có tên tg.exe, mang giá trị hash SHA-256 sau:

9ede6da5986d8c0df3367c395b0b3924ffb12206939f33b01610c1ae955630d1Mặc dù hiển thị giao diện Telegram Desktop 6.0.2 chính hãng, kiểm tra kỹ hơn cho thấy những điểm không nhất quán đáng chú ý. Dấu thời gian PE header có từ năm 2019, trong khi lần gửi đầu tiên lên VirusTotal diễn ra vào tháng 8 năm 2025. Khoảng cách sáu năm này là bất thường đối với một ứng dụng thường xuyên được cập nhật.

Cơ Chế Triển Khai Ban Đầu

Sau khi thực thi, trình cài đặt tạo thư mục C:ProgramDataWindowsData và thả xuống các tệp thiết yếu. Các tệp này bao gồm một bản nhị phân 7-Zip được đổi tên (funzip.exe) và một kho lưu trữ được mã hóa ngụy trang dưới dạng main.xml.

Tiếp theo, mã độc ValleyRat sử dụng PowerShell để thêm một ngoại lệ cho Microsoft Defender đối với toàn bộ ổ đĩa C:. Điều này làm im lặng hiệu quả lớp bảo vệ chống vi-rút.

Lệnh giải nén kho lưu trữ cho thấy mật khẩu được nhúng:

:-Quá trình giải nén này triển khai men.exe, bộ điều phối chính thực hiện trinh sát môi trường. Nó quét các tiến trình bảo mật, bao gồm MsMpEng.exe của Microsoft Defender và các sản phẩm bảo mật khác như ZhuDongFangYu.exe và 360tray.exe.

Duy Trì Quyền Truy Cập và Né Tránh Phát Hiện

Chiến dịch mã độc ValleyRat thiết lập sự bền vững thông qua một tác vụ đã lên lịch có tên WindowsPowerShell.WbemScripting.SWbemLocator. Tác vụ này được thiết kế để bắt chước các thành phần Windows hợp pháp.

Tác vụ này thực thi một VBScript được mã hóa, khởi chạy beacon ValleyRat để truy cập hệ thống liên tục. Các kỹ thuật này cho phép kẻ tấn công duy trì một hệ thống bị xâm nhập trong thời gian dài mà không bị phát hiện.

Các Chỉ Số Tấn Công (IOCs)

Các chỉ số tấn công liên quan đến chiến dịch này bao gồm:

- SHA-256:

9ede6da5986d8c0df3367c395b0b3924ffb12206939f33b01610c1ae955630d1(tg.exe) - Tệp thả xuống:

C:ProgramDataWindowsDatafunzip.exe(7-Zip đã đổi tên)C:ProgramDataWindowsDatamain.xml(Kho lưu trữ được mã hóa)C:ProgramDataWindowsDatamen.exe(Bộ điều phối chính)

- Tác vụ lên lịch:

WindowsPowerShell.WbemScripting.SWbemLocator - Tên mã độc:ValleyRat

Việc theo dõi và chặn các IOCs này là rất quan trọng để bảo vệ hệ thống khỏi mã độc ValleyRat và các chiến dịch tấn công mạng tương tự.