Evil Crow Cable Wind: Nguy hiểm tiềm ẩn từ cáp sạc tấn công mạng

Evil Crow Cable Wind là một công cụ tàng hình được thiết kế cho các chuyên gia red team, ẩn chứa một implant hacking mạnh mẽ bên trong một cáp sạc USB tiêu chuẩn. Thiết bị này đại diện cho một mối đe dọa tiềm ẩn trong bối cảnh các chiến dịch tấn công mạng, cho phép thực hiện các cuộc xâm nhập tinh vi mà khó bị phát hiện.

Thiết Kế và Khả Năng Cơ Bản của Evil Crow Cable Wind

Được thiết kế bởi nhà nghiên cứu bảo mật Joel Serna Moreno, Evil Crow Cable Wind hoạt động như một Thiết bị Giao diện Con người (HID), có khả năng thực hiện các cuộc tấn công tự động bằng cách chèn chuỗi phím với tốc độ lên đến 1.000 ký tự mỗi phút. Khác với các công cụ BadUSB truyền thống yêu cầu kịch bản được cấu hình sẵn, thiết bị này tích hợp chip ESP32-S3.

Sự tích hợp chip ESP32-S3 cho phép kẻ tấn công kiểm soát thiết bị từ xa qua Wi-Fi thông qua một giao diện dựa trên web. Mẫu cáp này tiếp nối dòng công cụ gián điệp cao cấp như implant COTTONMOUTH-I trị giá 20.000 USD của NSA, nhưng mang lại các khả năng tương tự cho các chuyên gia kiểm thử xâm nhập với chi phí khoảng 43 USD.

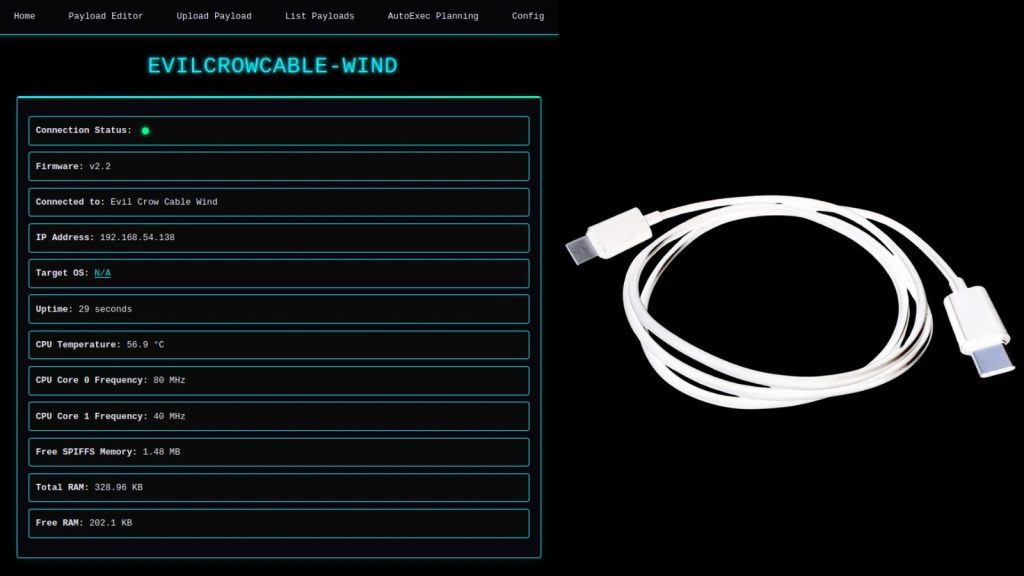

Quản Lý Không Dây và Giao Diện Web

Điểm khác biệt chính của Evil Crow Cable Wind là khả năng quản lý không dây mà không cần cài đặt phần mềm chuyên biệt hoặc ứng dụng di động. Người dùng có thể kết nối với điểm phát sóng Wi-Fi của cáp và truy cập một bảng điều khiển dựa trên trình duyệt để triển khai payload, quản lý cấu hình hoặc cập nhật firmware qua mạng.

Giao diện web này bao gồm một trình chỉnh sửa payload trực tiếp với tính năng tô sáng cú pháp và chức năng “AutoExec”. Tính năng này tự động chạy các script cụ thể khi cáp được cắm vào thiết bị mục tiêu. Điều này làm tăng hiệu quả của các chiến dịch tấn công mạng vật lý.

Tính Linh Hoạt và Khả Năng Phát Hiện Hệ Điều Hành

Phần cứng của thiết bị rất linh hoạt, có sẵn trong cấu hình USB-A sang USB-C và USB-C sang USB-C. Điều này giúp nó tương thích với nhiều loại máy tính xách tay và điện thoại thông minh hiện đại. Ngoài việc chèn chuỗi phím đơn giản, Evil Crow Cable Wind còn cung cấp các tính năng trinh sát và kiểm soát tinh vi.

Thiết bị có thể phát hiện hệ điều hành của máy chủ mục tiêu, nhận diện Windows, macOS, Linux hoặc Android. Sau đó, nó có thể thực thi các payload được điều chỉnh riêng cho môi trường cụ thể đó. Khả năng này giúp tối ưu hóa hiệu quả của các cuộc tấn công mạng.

Tính Năng Remote Shell và Kiểm Soát Từ Xa

Hơn nữa, công cụ hỗ trợ khả năng “Remote Shell”, thiết lập kết nối nối tiếp giữa mục tiêu và giao diện của kẻ tấn công. Điều này cho phép các chuyên gia red team thực thi các lệnh hệ thống trên các máy air-gapped (không có kết nối internet).

Khả năng này bắc cầu khoảng cách giữa truy cập vật lý và thực thi từ xa, như Joel Serna Moreno đã chia sẻ tại GitHub. Đây là một yếu tố quan trọng trong việc đánh giá rủi ro bảo mật của các hệ thống cô lập.

So Sánh Evil Crow Cable Wind Với Các Công Cụ Khác

Khi so sánh với các đối thủ như O.MG Cable và USB Ninja, Evil Crow Cable Wind tự định vị là một giải pháp mã nguồn mở hiệu quả về chi phí. Nó ưu tiên các chức năng thiết yếu hơn là các tính năng tàng hình cao cấp.

- O.MG Cable Elite: Cung cấp các khả năng tiên tiến như ghi lại tổ hợp phím bằng phần cứng (hardware keylogging) và định vị địa lý (geo-fencing), nhưng có chi phí cao hơn đáng kể.

- USB Ninja: Mang lại thiết kế tàng hình nhưng thiếu khả năng điều khiển dựa trên web động có trong sản phẩm của Serna Moreno.

Evil Crow Cable Wind cung cấp sự cân bằng giữa chi phí, tính năng và khả năng truy cập, làm cho nó trở thành một lựa chọn hấp dẫn cho các hoạt động kiểm thử xâm nhập và mô phỏng tấn công mạng.

Ứng Dụng Trong Kiểm Thử An Ninh Mạng

Evil Crow Cable Wind đại diện cho một sự phát triển đáng kể trong các công cụ kiểm thử bảo mật vật lý có thể tiếp cận. Bằng cách kết hợp khả năng kiểm soát Wi-Fi dễ dàng với các tính năng mạnh mẽ như phát hiện hệ điều hành và kết nối các hệ thống air-gapped, nó cung cấp một giải pháp mạnh mẽ cho các chuyên gia bảo mật mô phỏng các mối đe dọa nội bộ.

Mặc dù thiếu tính năng ghi lại tổ hợp phím bằng phần cứng như các lựa chọn đắt tiền hơn, bản chất mã nguồn mở và hỗ trợ firmware tùy chỉnh như dự án USB Army Knife đảm bảo nó vẫn là một tài sản linh hoạt và dễ thích nghi cho các hoạt động red team. Việc hiểu rõ các công cụ như thế này là cần thiết để tăng cường an ninh mạng hiệu quả.