Bloody Wolf: Mối Đe Dọa Mạng Nguy Hiểm Tại Trung Á

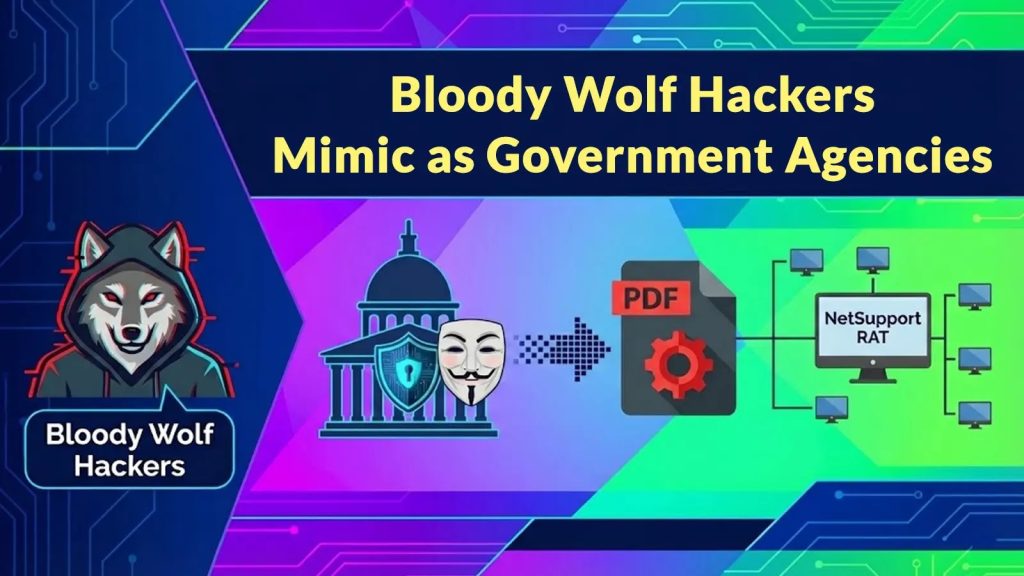

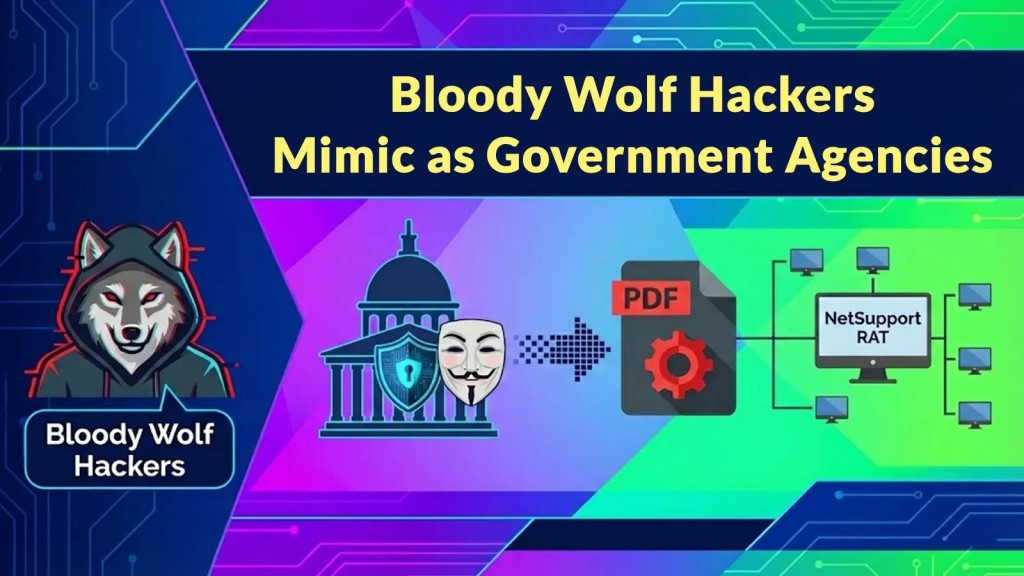

Một mối đe dọa mạng tinh vi được biết đến với tên gọi Bloody Wolf đã tăng cường các chiến dịch gián điệp mạng trên khắp Trung Á, nhắm mục tiêu vào cả khu vực chính phủ và tư nhân. Nhóm này đã tiến hành các chiến dịch lừa đảo spear-phishing kể từ cuối tháng 6 năm 2025, tập trung chủ yếu vào các tổ chức tại Kyrgyzstan và Uzbekistan.

Các cuộc tấn công này thể hiện sự tỉ mỉ trong việc mạo danh các tổ chức nhà nước, chẳng hạn như Bộ Tư pháp, nhằm đánh lừa nạn nhân để chiếm quyền kiểm soát hệ thống. Kỹ thuật này đã được các nhà phân tích bảo mật của Group-IB xác định rõ ràng.

Hoạt Động Gián Điệp Mạng của Nhóm Bloody Wolf

Kênh lây nhiễm chính của Bloody Wolf là thông qua các tài liệu PDF chứa mã độc, được gửi qua email. Những tài liệu này thường được ngụy trang dưới dạng thư tín chính thức, mang các tiêu đề gợi ý về các vấn đề pháp lý khẩn cấp hoặc tài liệu vụ án. Điều này thôi thúc người nhận tương tác với các liên kết nhúng bên trong.

Khi các liên kết này được nhấp, một quy trình lây nhiễm đa giai đoạn sẽ được kích hoạt. Quy trình này được thiết kế để vượt qua các biện pháp phòng thủ bảo mật truyền thống và thiết lập quyền truy cập lâu dài vào mạng của nạn nhân. Điều này cho phép nhóm duy trì một mối đe dọa mạng liên tục.

Chuyển Đổi Chiến Thuật Mã Độc

Ban đầu, nhóm Bloody Wolf sử dụng các phần mềm độc hại thương mại như STRRAT. Tuy nhiên, theo ghi nhận của các nhà phân tích bảo mật Group-IB (chi tiết tại đây), nhóm này đã chuyển hướng chiến lược.

Họ bắt đầu triển khai công cụ quản trị từ xa hợp pháp, nhưng bị vũ khí hóa, có tên là NetSupport Remote Administration Tool (RAT). Sự thay đổi này cho phép kẻ tấn công hòa mình vào lưu lượng truy cập quản trị thông thường, làm cho việc phát hiện trở nên khó khăn hơn đáng kể đối với các đội ngũ an ninh mạng doanh nghiệp.

Các chiến dịch của Bloody Wolf thể hiện mức độ thích ứng cao với từng khu vực. Điều này bao gồm việc sử dụng ngôn ngữ địa phương và các kỹ thuật geo-fencing để hạn chế việc phân phối payload chỉ đến các mục tiêu trong các quốc gia cụ thể. Kỹ thuật này giúp giảm thiểu rủi ro bị phát hiện ngoài khu vực mục tiêu.

Tác động của cuộc tấn công mạng này rất nghiêm trọng, cấp cho kẻ tấn công toàn quyền kiểm soát từ xa các điểm cuối bị nhiễm. Quyền truy cập này tạo điều kiện thuận lợi cho việc rò rỉ dữ liệu nhạy cảm, giám sát kho hệ thống và di chuyển ngang trong các mạng cơ sở hạ tầng quan trọng.

Kỹ Thuật Khai Thác và Duy Trì Quyền Truy Cập

Chiến lược kỹ thuật của Bloody Wolf dựa trên các tệp Java Archive (JAR) độc hại để thực thi payload. Nạn nhân khi tương tác với mồi nhử sẽ được nhắc nhở cập nhật Java, một cái cớ để che giấu việc thực thi loader độc hại.

Các tệp JAR này được biên dịch bằng Java 8 và không bị làm rối mã (unobfuscated), nhưng vẫn rất hiệu quả. Trong chiến dịch nhắm vào Uzbekistan, cơ sở hạ tầng đã sử dụng kỹ thuật geo-fencing một cách tinh vi.

Chỉ các yêu cầu có nguồn gốc từ bên trong quốc gia này mới kích hoạt tải xuống tệp JAR độc hại. Ngược lại, các yêu cầu từ các khu vực khác sẽ bị chuyển hướng đến các cổng thông tin chính phủ hợp pháp, cho thấy sự cẩn trọng trong việc triển khai mối đe dọa mạng này.

Cơ Chế Duy Trì Quyền Truy Cập (Persistence)

Khi được thực thi, loader JAR đảm bảo sự duy trì trên hệ thống thông qua nhiều phương pháp dự phòng. Mã độc này sẽ thả một tệp batch vào thư mục Khởi động của Windows và sửa đổi các khóa registry. Điều này đảm bảo RAT sẽ khởi chạy khi hệ thống khởi động lại.

Ví dụ về lệnh được thực thi để sửa đổi registry và khởi chạy RAT:

cmd.exe /c "start "" "C:ProgramDataNetSupport Managerclient.exe""Ngoài ra, nó còn tạo một tác vụ đã lên lịch (scheduled task) sử dụng lệnh schtasks để đảm bảo việc thực thi liên tục. Sự dự phòng này đảm bảo rằng NetSupport RAT vẫn hoạt động trên hệ thống, cho phép kẻ tấn công duy trì một chỗ đứng vững chắc.

Trong khi đó, phần mềm độc hại sẽ hiển thị các thông báo lỗi giả mạo để đánh lạc hướng người dùng khỏi hoạt động độc hại đang diễn ra trong nền. Đây là một chiến thuật phổ biến trong các cuộc xâm nhập mạng tinh vi.

Các Lệnh CLI Minh Họa

Để tạo tác vụ đã lên lịch nhằm duy trì quyền truy cập, kẻ tấn công có thể sử dụng lệnh tương tự như sau:

schtasks /create /tn "SystemUpdate" /tr "C:ProgramDataNetSupport Managerclient.exe" /sc ONLOGON /rl HIGHEST /fLệnh này tạo một tác vụ tên “SystemUpdate” sẽ chạy tập tin client của NetSupport Manager mỗi khi người dùng đăng nhập, với quyền cao nhất và tự động ghi đè nếu tác vụ đã tồn tại. Việc giám sát các tác vụ đã lên lịch là rất quan trọng để phát hiện hệ thống bị xâm nhập.

Các sửa đổi registry có thể nhắm vào các khóa như HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun hoặc HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun để tự động khởi chạy mã độc.

Chỉ Số Đe Dọa (Indicators of Compromise – IOCs)

Việc nhận diện các chỉ số đe dọa là rất quan trọng để phát hiện và ứng phó với mối đe dọa mạng này. Dưới đây là các loại IOC mà các tổ chức nên tìm kiếm:

- Tệp độc hại:

- Các tệp Java Archive (.jar) đáng ngờ được gửi qua email.

- Tệp thực thi của NetSupport RAT (ví dụ:

client.exehoặc các tên tệp ngụy trang khác) trong các thư mục không chuẩn (ví dụ:C:ProgramData,C:UsersPublic). - Các tệp batch (.bat, .cmd) được thả vào thư mục Khởi động của Windows (ví dụ:

C:Users<Username>AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup).

- Thay đổi Registry:

- Các mục nhập bất thường trong các khóa Run của Registry (ví dụ:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun,HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun) trỏ đến các tệp độc hại.

- Các mục nhập bất thường trong các khóa Run của Registry (ví dụ:

- Tác vụ đã lên lịch:

- Các tác vụ đã lên lịch mới, đáng ngờ được tạo bằng

schtasks, đặc biệt là những tác vụ chạy khi đăng nhập (ONLOGON) hoặc theo định kỳ, trỏ đến NetSupport RAT. - Ví dụ về tên tác vụ có thể là “SystemUpdate”, “Windows Defender Update”, hoặc các tên ngụy trang khác.

- Các tác vụ đã lên lịch mới, đáng ngờ được tạo bằng

- Hoạt động mạng:

- Kết nối mạng bất thường từ các điểm cuối đến các địa chỉ IP hoặc miền không xác định, đặc biệt là lưu lượng truy cập liên quan đến NetSupport RAT hoặc các kênh C2 (Command and Control) khác.

- Lưu lượng HTTP/HTTPS đáng ngờ được tạo ra bởi các tiến trình không liên quan đến trình duyệt web thông thường.

- Email lừa đảo (Phishing Lures):

- Email có chủ đề liên quan đến “vấn đề pháp lý khẩn cấp”, “tài liệu vụ án” hoặc thư tín chính thức khác mạo danh các cơ quan chính phủ.

- Các tệp đính kèm PDF chứa liên kết hoặc macro độc hại.

Việc giám sát liên tục các chỉ số này là điều cần thiết để nhanh chóng phát hiện và ứng phó với bất kỳ dấu hiệu nào của xâm nhập mạng do nhóm Bloody Wolf hoặc các tác nhân đe dọa tương tự gây ra. Việc triển khai các giải pháp an ninh mạng mạnh mẽ, bao gồm hệ thống phát hiện xâm nhập (IDS) và hệ thống SIEM (Security Information and Event Management), có thể hỗ trợ đáng kể trong việc phát hiện sớm và phòng ngừa các cuộc tấn công mạng.