Cảnh báo: Lỗ hổng ECScape nghiêm trọng trong Amazon ECS

Các nhà nghiên cứu bảo mật đã công bố một lỗ hổng nghiêm trọng trong Amazon Elastic Container Service (ECS), được đặt tên là “ECScape”. Lỗ hổng Amazon ECS này cho phép các container độc hại đánh cắp thông tin xác thực AWS từ các tác vụ khác đang chạy trên cùng một phiên bản EC2. Cuộc tấn công ECScape khai thác một giao thức nội bộ không được ghi nhận để mạo danh ECS agent và thu thập thông tin xác thực đặc quyền mà không yêu cầu thoát container.

ECScape: Cơ chế Đánh cắp Thông tin Xác thực trên Amazon ECS

Tấn công ECScape tận dụng một lỗi thiết kế cơ bản trong cách ECS quản lý thông tin xác thực IAM trên các phiên bản EC2 được chia sẻ. Khi nhiều container với các mức đặc quyền khác nhau chạy trên cùng một máy chủ, một container bị xâm phạm với đặc quyền thấp hơn có thể thu thập thông tin xác thực thuộc về các tác vụ có đặc quyền cao hơn. Việc này được thực hiện thông qua giao thức ECS Agent Communication Service (ACS).

Lỗ hổng ECScape được nhà nghiên cứu bảo mật Naor Haziz phát hiện trong quá trình phát triển công cụ giám sát dựa trên eBPF. Khi điều tra cách các tác vụ ECS truy xuất siêu dữ liệu, Haziz nhận thấy rằng ECS agent nhận thông tin xác thực tác vụ thông qua kết nối WebSocket đến mặt phẳng kiểm soát của AWS với tham số đáng ngờ “sendCredentials=true”.

Quy trình Tấn công ECScape Chi tiết

ECScape hoạt động thông qua một quy trình nhiều bước. Cuộc tấn công này không yêu cầu thoát container mà chỉ cần quyền truy cập vào Instance Metadata Service (IMDS).

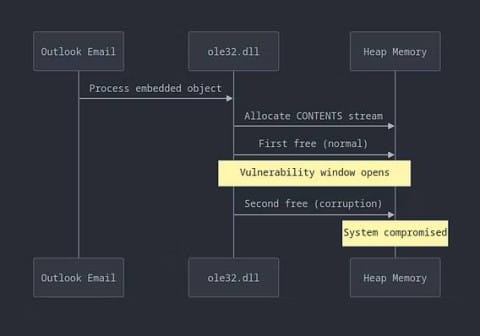

Đầu tiên, kẻ tấn công đánh cắp thông tin xác thực vai trò IAM của phiên bản EC2 thông qua các truy vấn IMDS. Tiếp theo, chúng khám phá điểm cuối mặt phẳng kiểm soát ECS và thu thập các định danh cần thiết như cluster ARN và container instance ARN.

Kẻ tấn công sau đó thiết lập một kết nối WebSocket giả mạo để mạo danh ECS agent, sử dụng thông tin xác thực phiên bản bị đánh cắp để xác thực. Khi đã kết nối, phiên làm việc độc hại sẽ nhận được các payload thông tin xác thực IAM cho tất cả các tác vụ đang chạy trên máy chủ.

Điều này bao gồm cả vai trò tác vụ và vai trò thực thi, vốn thường có quyền truy cập vào các tài nguyên nhạy cảm như AWS Secrets Manager.

Ảnh hưởng và Rủi ro Bảo mật Nghiêm trọng

Lỗ hổng Amazon ECS này gây ra các rủi ro bảo mật nghiêm trọng cho các môi trường ECS đa người thuê. Một container quét bị xâm phạm với quyền chỉ đọc có thể đánh cắp thông tin xác thực từ một container sao lưu cơ sở dữ liệu có quyền truy cập đầy đủ vào cơ sở dữ liệu. Điều này hoàn toàn làm suy yếu các ranh giới cô lập.

Đáng lo ngại hơn, thông tin xác thực vai trò thực thi — vốn được cho là không thể truy cập đối với các container ứng dụng — cũng bị lộ. Điều này có thể cấp quyền truy cập vào các registry container riêng tư và các bí mật.

Thách thức Phát hiện và Biện pháp Bảo vệ

Khó khăn trong Phát hiện

Việc phát hiện lỗ hổng ECScape chứng minh là đặc biệt thách thức vì thông tin xác thực bị đánh cắp hoạt động giống hệt như thông tin xác thực hợp pháp. Nhật ký AWS CloudTrail gán các lệnh gọi API cho vai trò của tác vụ nạn nhân, gây khó khăn cho việc phát hiện ban đầu nếu không có sự tương quan với các mẫu hành vi tác vụ dự kiến.

Biện pháp Tăng cường An toàn Thông tin

AWS khuyến nghị một số biện pháp bảo vệ cho người dùng ECS để giảm thiểu rủi ro bảo mật. Các biện pháp phòng thủ chính bao gồm:

- Tránh triển khai các tác vụ có đặc quyền cao cùng với các container không đáng tin cậy trên các phiên bản được chia sẻ.

- Triển khai các máy chủ chuyên dụng cho các dịch vụ quan trọng.

- Di chuyển sang AWS Fargate, nơi mỗi tác vụ chạy trong một micro-VM được cô lập, cung cấp sự cô lập mạnh mẽ hơn đối với các lỗ hổng Amazon ECS như ECScape.

Các biện pháp bảo vệ bổ sung liên quan đến việc hạn chế quyền truy cập IMDS thông qua cài đặt ECS_AWSVPC_BLOCK_IMDS, thực thi IMDSv2 và triển khai các chính sách IAM với đặc quyền tối thiểu (least-privilege). Các tổ chức cũng nên loại bỏ các khả năng Linux không cần thiết để hạn chế các hoạt động sau khi bị xâm phạm.

Ý nghĩa Kỹ thuật và Bài học

Việc công bố lỗ hổng ECScape nêu bật các cân nhắc bảo mật cơ bản trong các nền tảng điều phối container và nhấn mạnh tầm quan trọng của việc hiểu rõ các ranh giới cô lập trong môi trường đám mây. Mặc dù AWS chưa cho biết kế hoạch sửa đổi kiến trúc cơ bản, nghiên cứu này nhấn mạnh lý do tại sao sự cô lập micro-VM của Fargate cung cấp các đảm bảo bảo mật mạnh mẽ hơn cho các khối lượng công việc nhạy cảm. Đây là một cảnh báo quan trọng về rủi ro bảo mật tiềm ẩn trong các kiến trúc phức tạp của các dịch vụ đám mây như Amazon ECS.