Mối đe dọa mạng nguy hiểm: Mã độc ClickFix từ Google Meet giả

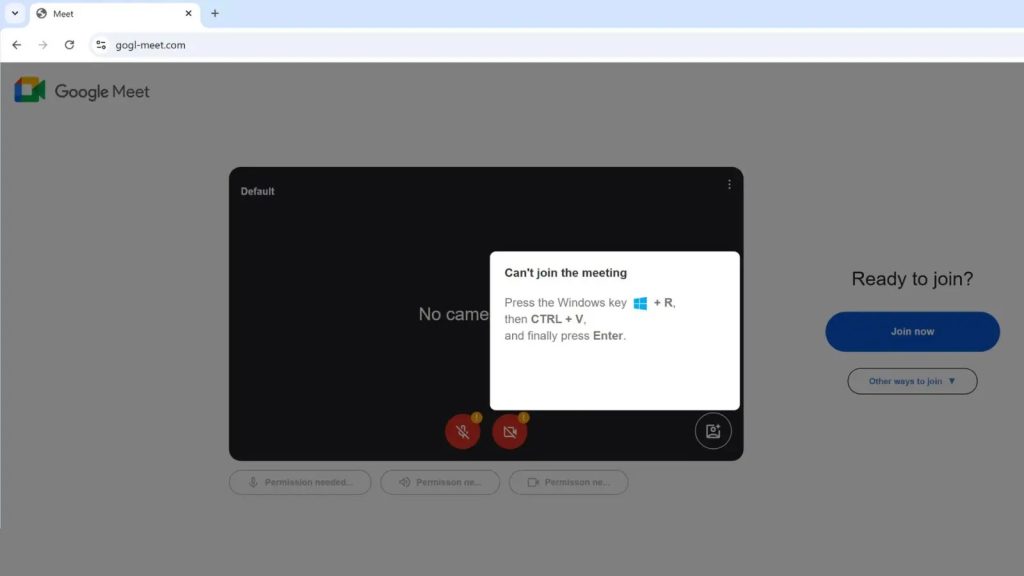

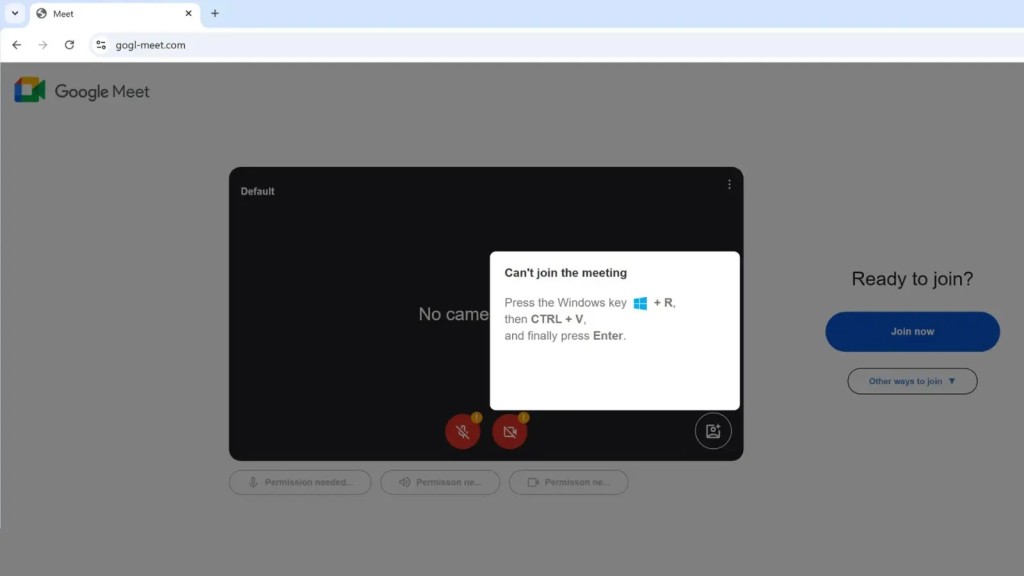

Một mối đe dọa mạng mới, cực kỳ tinh vi đã được xác định, nhắm mục tiêu vào nhân viên làm việc từ xa và các tổ chức thông qua một trang đích Google Meet giả mạo. Chiến dịch này sử dụng miền lừa đảo gogl-meet[.]com.

Cuộc tấn công mạng này khai thác kỹ thuật social engineering mang tên “ClickFix” để vượt qua các kiểm soát bảo mật trình duyệt truyền thống. Nó trực tiếp đưa một Mã độc Truy cập Từ xa (RAT) vào hệ thống nạn nhân.

Chi tiết Kỹ thuật Tấn công và Phương thức Khai thác

Kịch bản Lừa đảo Ban đầu

Tấn công bắt đầu khi người dùng điều hướng đến trang web giả mạo, có giao diện trực quan không thể phân biệt được với Google Meet hợp pháp.

Thay vì nguồn cấp video, người dùng bị gián đoạn bởi một thông báo lỗi pop-up. Thông báo này thường tuyên bố có vấn đề về camera hoặc microphone, với tiêu đề “Can’t join the meeting.”

Kỹ thuật ClickFix và Thực thi Mã độc

Không giống như lừa đảo tiêu chuẩn yêu cầu thông tin đăng nhập, trang này đưa ra một “sửa lỗi” kỹ thuật. Việc này đòi hỏi tương tác vật lý từ người dùng.

Lời nhắc hướng dẫn nạn nhân thực hiện một chuỗi thao tác bàn phím cụ thể: Nhấn phím Windows key + R, sau đó CTRL + V, và cuối cùng là Enter.

Khi người dùng nhấp vào nút “Join now” hoặc “Fix” trên trang, một hàm JavaScript độc hại sẽ được kích hoạt. Hàm này sao chép một script PowerShell độc hại vào khay nhớ tạm của họ.

Bằng cách làm theo hướng dẫn thao tác phím thủ công, người dùng vô tình dán và thực thi script này thông qua hộp thoại Windows Run. Việc này bỏ qua hiệu quả các bộ lọc bảo mật dựa trên trình duyệt như Google Safe Browsing và SmartScreen.

Kỹ thuật ClickFix, còn liên quan đến các cụm tấn công như ClearFake, đã gia tăng đáng kể trong năm 2024. Để hiểu rõ hơn về các chiến dịch tương tự, quý độc giả có thể tham khảo phân tích về ClearFake từ Proofpoint.

Phân tích Kỹ thuật Mã độc và Bằng chứng Pháp y

Véc-tơ Lây nhiễm RAT

Các hoạt động ứng phó sự cố gần đây liên quan đến gogl-meet[.]com đã xác nhận chuỗi tấn công này dẫn đến nhiễm mã độc RAT. Phân tích pháp y các hệ thống bị ảnh hưởng đã xác định nguyên nhân gốc rễ của sự lây nhiễm thông qua Bảng File Chính (MFT).

Cụ thể, mục nhập MFT cho payload được thả đã tiết lộ dữ liệu nguồn gốc quan trọng trong Luồng Dữ liệu Thay thế (ADS) của nó. Dữ liệu này ghi lại cả file được tải xuống bởi ClickFix và URL giới thiệu gogl-meet[.]com.

Hiện vật pháp y này rất quan trọng đối với các nhà bảo vệ. Nó liên kết dứt khoát việc thực thi mã độc RAT trở lại sự kiện social engineering dựa trên trình duyệt. Điều này khác với việc tải xuống tự động hoặc tệp đính kèm email thông thường.

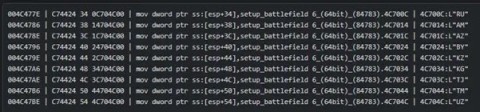

Kỹ thuật Che giấu PowerShell

Một đặc điểm riêng biệt của làn sóng mối đe dọa mạng này là kỹ thuật che giấu được sử dụng trong chính payload PowerShell. Các tác nhân đe dọa đã bắt đầu đệm script độc hại bằng các bình luận mở rộng.

Các bình luận này chứa các biểu tượng trực quan đáng tin cậy, như các dấu kiểm màu xanh lá cây lặp đi lặp lại (✅).

Khi người dùng dán nội dung vào hộp Windows Run nhỏ, những biểu tượng này có thể là văn bản duy nhất hiển thị. Điều này trấn an người dùng rằng lệnh được “xác minh” hoặc an toàn.

Chiến thuật này cũng phục vụ một mục đích kỹ thuật: nó có thể đẩy mã độc hại thực sự (thường là một IEX download cradle) ra khỏi khu vực hiển thị ngay lập tức của hộp thoại. Điều này che giấu ý định thực sự của script.

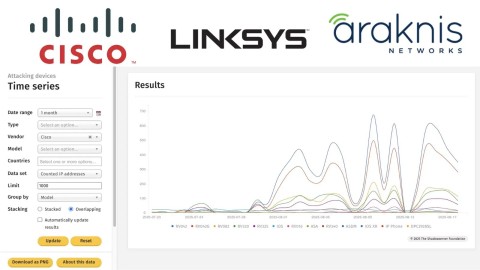

Mục tiêu và Sự Phát triển của Chiến dịch

Chuyển đổi Mục tiêu sang Doanh nghiệp

Trong khi các chiến dịch ban đầu mạo danh các bản cập nhật trình duyệt chung hoặc lỗi Word, sự thay đổi sang mô phỏng Google Meet cho thấy một sự chuyển hướng.

Sự chuyển hướng này nhắm mục tiêu vào các môi trường doanh nghiệp. Trong đó, các sự cố hội nghị truyền hình là một điểm ma sát phổ biến và đáng tin cậy. Đây là một chiến lược hiệu quả để lan truyền mã độc.

Chỉ số Thỏa hiệp (IOCs)

Các chỉ số thỏa hiệp (IOCs) liên quan đến chiến dịch mối đe dọa mạng này bao gồm:

- Tên miền độc hại: gogl-meet[.]com

Khuyến nghị Bảo mật và Phát hiện Xâm nhập

Các nhóm bảo mật được khuyến nghị cập nhật các quy tắc phát hiện xâm nhập. Quy tắc này nhằm gắn cờ các chuỗi thực thi PowerShell có nguồn gốc từ hộp thoại Run chứa các ký tự Unicode bất thường hoặc các khối bình luận mở rộng.

Đây là những dấu hiệu rõ ràng của việc thực thi thủ công script độc hại. Việc tăng cường giám sát an ninh mạng là cần thiết để đối phó với những mối đe dọa mạng như vậy.