Chiếm Quyền Điều Khiển: Lỗ Hổng UAC Nghiêm Trọng Qua eudcedit.exe

Các nhà nghiên cứu an ninh mạng đã phát hiện một kỹ thuật mới cho phép kẻ tấn công vượt qua các biện pháp bảo vệ của tính năng Kiểm soát Tài khoản Người dùng (UAC) trong Windows. Lỗ hổng này khai thác một điểm yếu không ngờ trong công cụ Private Character Editor của hệ thống, từ đó có khả năng cấp chiếm quyền điều khiển quản trị trái phép mà không cần sự đồng ý của người dùng.

Kỹ thuật khai thác nhắm vào ứng dụng eudcedit.exe, công cụ Private Character Editor của Windows, nằm tại đường dẫn C:WindowsSystem32. Công cụ này thường được sử dụng để tạo và chỉnh sửa các ký tự do người dùng định nghĩa (EUDC) tùy chỉnh.

Khai Thác Lỗ Hổng UAC Qua eudcedit.exe

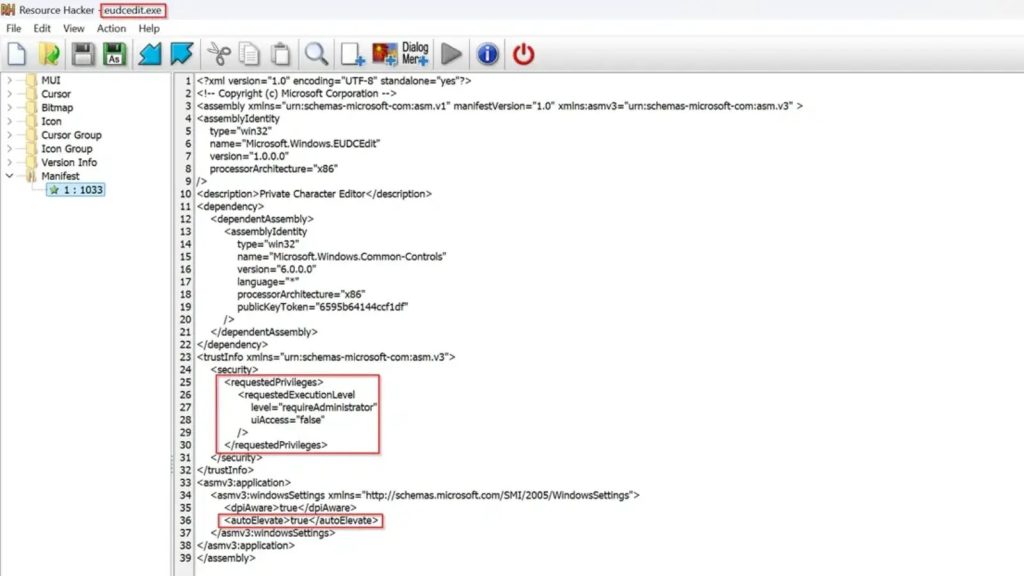

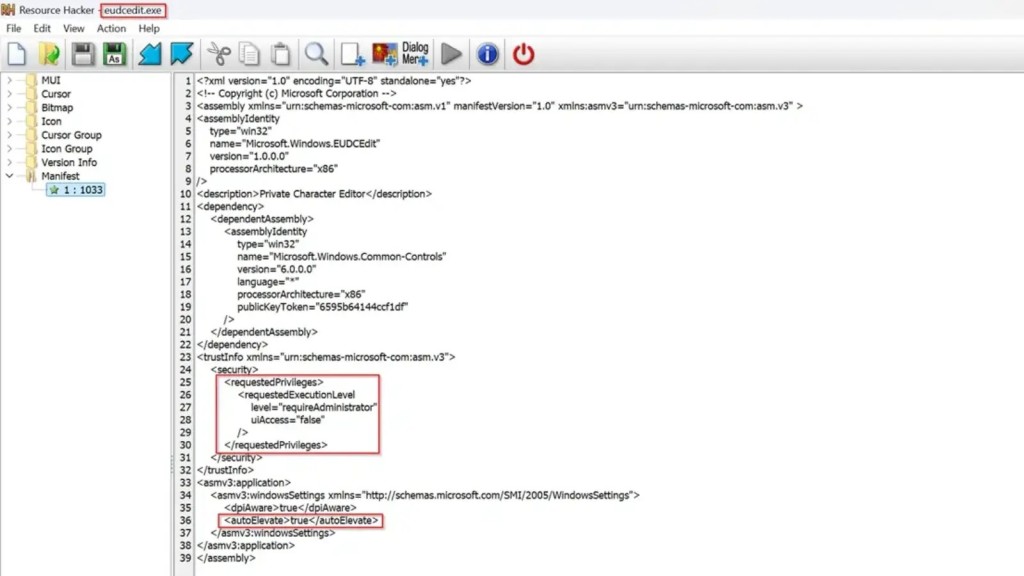

Các nhà nghiên cứu bảo mật đã phát hiện rằng ứng dụng tưởng chừng vô hại này chứa các cấu hình manifest cụ thể, khiến nó dễ bị tổn thương trước các cuộc tấn công nâng cao đặc quyền. Chi tiết về khám phá này được công bố tại đây, mô tả cơ chế hoạt động của kỹ thuật bypass.

Cấu Hình Manifest Dễ Bị Tấn Công

Điểm yếu của ứng dụng bắt nguồn từ hai yếu tố quan trọng trong siêu dữ liệu manifest của nó. Yếu tố đầu tiên là thẻ <requestedExecutionLevel level="requireAdministrator" />, chỉ thị cho Windows tự động chạy tệp nhị phân với đầy đủ quyền quản trị.

Thành phần thứ hai là <autoElevate>true</autoElevate>. Cấu hình này hướng dẫn hệ thống bỏ qua các lời nhắc UAC đối với các tệp nhị phân đáng tin cậy khi chúng được khởi chạy bởi người dùng đã thuộc nhóm Quản trị viên. Sự kết hợp của hai cấu hình này tạo ra kẽ hở cho phép chiếm quyền điều khiển mà không bị UAC chặn.

Phương Pháp Tấn Công Chi Tiết và Chiếm Quyền Điều Khiển

Phương pháp tấn công đáng ngạc nhiên là đơn giản, chỉ yêu cầu tương tác tối thiểu từ người dùng. Kẻ tấn công thực hiện tuần tự các bước sau để đạt được mục tiêu.

Các Bước Thực Hiện

- Khởi chạy Ứng dụng: Kẻ tấn công đầu tiên thực thi ứng dụng eudcedit.exe. Thao tác này sẽ mở giao diện của Private Character Editor.

- Điều hướng Menu: Tiếp theo, kẻ tấn công điều hướng đến menu “File” trong giao diện ứng dụng.

- Chọn “Font Links”: Từ các tùy chọn có sẵn, kẻ tấn công chọn “Font Links”. Đây là một chức năng ít được sử dụng nhưng lại chứa lỗ hổng.

- Chọn Tùy Chọn và “Save As”: Trong hộp thoại Font Links, kẻ tấn công chọn tùy chọn thứ hai có sẵn. Sau đó, họ tiếp tục nhấp vào “Save As”.

- Kích hoạt Bypass: Tại thời điểm quan trọng này, thay vì lưu một tệp hợp lệ, kẻ tấn công chỉ cần gõ “PowerShell” vào trường tên tệp.

Hành động này kích hoạt cơ chế bypass UAC. Kết quả là, PowerShell được khởi chạy với đặc quyền nâng cao mà không kích hoạt lời nhắc bảo mật UAC tiêu chuẩn. Đây là một ví dụ rõ ràng về việc lợi dụng các cấu hình hệ thống để đạt được chiếm quyền điều khiển.

# Các bước tấn công trên giao diện người dùng:

1. Chạy eudcedit.exe

2. Chọn File -> Font Links...

3. Trong hộp thoại Font Links, chọn tùy chọn thứ hai (e.g., "Link with selected fonts")

4. Nhấp vào nút "Save As..."

5. Trong trường "File name:", nhập "PowerShell"

6. Nhấp "Save"

# Kết quả:

# PowerShell sẽ khởi chạy với quyền quản trị mà không hiển thị UAC prompt.Ảnh Hưởng và Rủi Ro Bảo Mật Nghiêm Trọng

Kỹ thuật bypass này là một mối quan ngại bảo mật đáng kể đối với các môi trường Windows, đặc biệt khi UAC được cấu hình với các thiết lập cho phép, hoặc khi được đặt thành “Elevate without prompting” cho người dùng quản trị. Nó trực tiếp làm suy yếu một trong những cơ chế bảo mật chính của Windows được thiết kế để ngăn chặn việc nâng cao đặc quyền trái phép, gây ra rủi ro bảo mật cao.

UAC được giới thiệu trong Windows Vista như một tính năng bảo mật quan trọng. Mục đích của nó là hoạt động như một “người gác cổng” chống lại các nỗ lực trái phép đòi hỏi đặc quyền nâng cao. Khi các hoạt động quản trị hợp pháp xảy ra, chẳng hạn như cài đặt phần mềm hoặc thay đổi cấu hình hệ thống, UAC thường hiển thị một lời nhắc yêu cầu tương tác từ người dùng trước khi tiến hành.

Việc bỏ qua UAC đồng nghĩa với việc kẻ tấn công có thể thực hiện gần như bất kỳ hành động nào trên hệ thống, bao gồm cài đặt mã độc, thay đổi cấu hình hệ thống quan trọng, tạo tài khoản người dùng mới có đặc quyền, hoặc truy cập và đánh cắp dữ liệu nhạy cảm. Điều này biến nó thành một mối đe dọa mạng tiềm tàng cho các tổ chức không được bảo vệ.

Tăng Cường Bảo Mật và Ngăn Ngừa Chiếm Quyền Điều Khiển

Các tổ chức cần xem xét lại chính sách UAC của mình và đảm bảo rằng các cấu hình bảo mật phù hợp đã được thiết lập. Việc này là cần thiết để giảm thiểu rủi ro bảo mật từ các kỹ thuật bypass tương tự.

Khuyến Nghị Bảo Mật

- Thiết lập UAC nghiêm ngặt hơn: Các quản trị viên hệ thống được khuyến nghị triển khai các cài đặt UAC nghiêm ngặt hơn, yêu cầu sự đồng ý rõ ràng của người dùng cho việc nâng cao đặc quyền, ngay cả đối với các ứng dụng đáng tin cậy. Điều này bao gồm việc tránh các thiết lập “Elevate without prompting” cho người dùng quản trị.

- Giám sát hoạt động bất thường: Các công cụ giám sát nên được cấu hình để phát hiện các mẫu thực thi bất thường liên quan đến các tiện ích hệ thống như eudcedit.exe. Bất kỳ hoạt động nào của tiện ích này trên máy tính của người dùng bình thường đều có thể là dấu hiệu của một nỗ lực chiếm quyền điều khiển.

- Kiểm toán bảo mật toàn diện: Khám phá này nhấn mạnh tầm quan trọng liên tục của việc kiểm toán bảo mật toàn diện đối với các ứng dụng hệ thống và các rủi ro tiềm ẩn liên quan đến cấu hình UAC quá dễ dãi trong môi trường doanh nghiệp. Đánh giá định kỳ các chính sách và cấu hình giúp phát hiện sớm các điểm yếu.

Việc áp dụng các biện pháp này giúp nâng cao khả năng phòng thủ của hệ thống, giảm thiểu khả năng kẻ tấn công lợi dụng các lỗ hổng UAC để đạt được đặc quyền quản trị và thực hiện các hành vi gây hại.