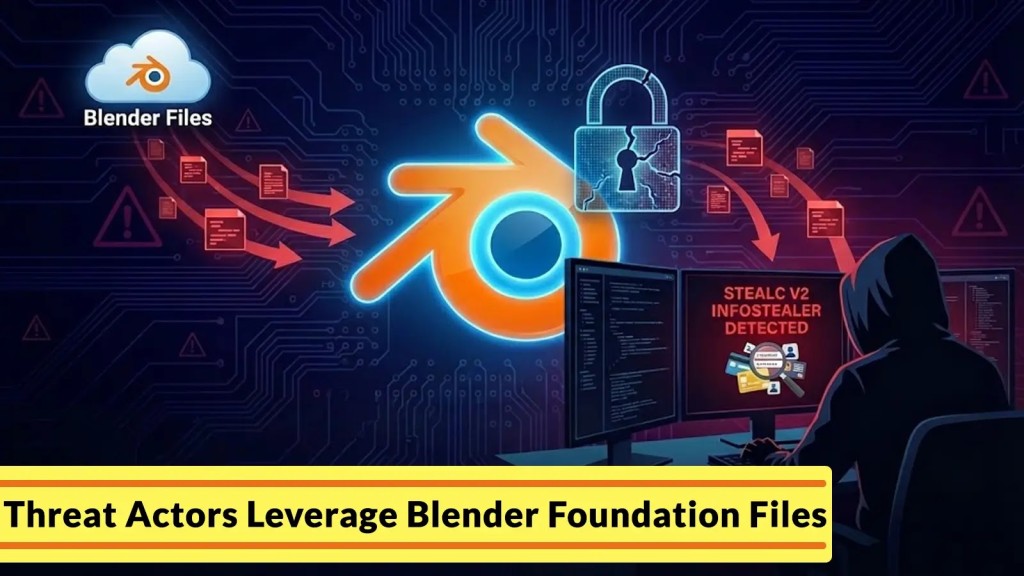

Mã độc StealC V2: Nghiêm trọng tấn công người dùng Blender

Tin tức bảo mật mới nhất cho thấy tội phạm mạng đã phát hiện một phương thức tấn công mới nhắm vào cộng đồng thiết kế sáng tạo thông qua việc khai thác Blender, ứng dụng mô hình 3D mã nguồn mở được sử dụng rộng rãi. Các tác nhân đe dọa đang tải lên các tệp tin độc hại lên các nền tảng tài sản phổ biến như CGTrader, chứa các script Python nhúng tự động thực thi khi người dùng mở tệp trong Blender. Chiến dịch này được xác định nhằm phát tán mã độc StealC V2, một loại info-stealer nguy hiểm.

Phát hiện Chiến dịch Tấn công Người dùng Blender

Phương thức Lây nhiễm Ban đầu

Chiến dịch tấn công phức tạp này được phát hiện thông qua các cuộc điều tra đe dọa đang diễn ra. Nó cho thấy cách kẻ tấn công liên tục điều chỉnh chiến thuật để xâm phạm người dùng không nghi ngờ trên các hệ thống Windows, macOS và Linux. Các tệp tin .blend độc hại này được vũ khí hóa để đánh cắp thông tin nhạy cảm từ máy nạn nhân.

Thông tin bị đánh cắp bao gồm mật khẩu, ví tiền điện tử và thông tin xác thực từ nhiều trình duyệt và ứng dụng. Mối đe dọa này đặt ra rủi ro đáng kể cho ngành công nghiệp sáng tạo, nơi Blender với các khả năng miễn phí và mạnh mẽ đã trở thành một công cụ thiết yếu cho cả chuyên gia và những người đam mê.

Mối liên hệ với các Chiến dịch trước đây

Chiến dịch này đã hoạt động ít nhất sáu tháng và có liên quan đến các chiến dịch do Nga tài trợ được xác định trước đó, sử dụng các kỹ thuật lẩn tránh tương tự và phương pháp tài liệu mồi nhử. Các nhà nghiên cứu bảo mật của Morphisec đã xác định và theo dõi chiến dịch này sau khi phân tích chuỗi lây nhiễm và cơ sở hạ tầng Command and Control (C2). Nghiên cứu đã tiết lộ các kết nối trực tiếp đến mã độc StealC V2, một loại phần mềm đánh cắp thông tin nguy hiểm đã trở nên phổ biến trên các thị trường tội phạm ngầm kể từ khi xuất hiện vào tháng 4 năm 2025. [Nguồn: Morphisec]

Phân tích Kỹ thuật mã độc StealC V2 và Chuỗi Lây nhiễm

Cơ chế hoạt động của Script Rig_Ui.py

Khi người dùng mở một tệp .blend bị xâm phạm với cài đặt “Auto Run Python Scripts” của Blender được bật, script Rig_Ui.py nhúng sẽ tự động thực thi. Sau đó, mã độc StealC V2 sẽ tải một trình tải PowerShell từ các máy chủ từ xa do kẻ tấn công kiểm soát. Trình tải này tiếp tục tải xuống nhiều tệp lưu trữ chứa môi trường Python đầy đủ chức năng đã được tải sẵn mã độc StealC V2 và các thành phần đánh cắp bổ sung.

Duy trì Dai dẳng và Kỹ thuật Lẩn tránh

Các tệp được giải nén sẽ tạo ra các tệp phím tắt ẩn (LNK) và sao chép chúng vào thư mục Windows Startup, đảm bảo mã độc StealC V2 duy trì hoạt động sau khi khởi động lại hệ thống. Chuỗi tấn công liên quan đến nhiều giai đoạn che giấu (obfuscation) và sử dụng các kênh liên lạc được mã hóa. Các script Python tải xuống các payload được mã hóa bằng thuật toán ChaCha20 thông qua cơ sở hạ tầng Command and Control Pyramid, làm cho việc phát hiện và phân tích trở nên khó khăn hơn đáng kể.

Tác động và Mục tiêu của mã độc StealC V2

Bản thân mã độc StealC V2 nhắm mục tiêu vào hơn 23 trình duyệt web, hơn 100 tiện ích mở rộng trình duyệt, 15 ví tiền điện tử trên máy tính để bàn, các ứng dụng nhắn tin như Telegram và Discord, cũng như các ứng dụng khách VPN. Khả năng đánh cắp dữ liệu rộng khắp này làm cho nó trở thành một mối đe dọa mạng nghiêm trọng.

Mã độc này bao gồm các kỹ thuật leo thang đặc quyền được cập nhật và duy trì tỷ lệ phát hiện thấp trên các nền tảng phân tích bảo mật. Điều này cho phép nó lẩn tránh các giải pháp bảo mật truyền thống. Việc một mã độc StealC V2 có khả năng như vậy được phân phối qua một vector tấn công độc đáo như các tệp Blender là một minh chứng cho sự tinh vi của các tác nhân đe dọa.

Biện pháp Phòng ngừa và Giảm thiểu Rủi ro

Để bảo vệ hệ thống khỏi các cuộc tấn công mạng sử dụng mã độc StealC V2, người dùng Blender cần thực hiện các biện pháp phòng ngừa sau:

- Tắt tính năng “Auto Run Python Scripts” của Blender: Đây là một cài đặt quan trọng cần được tắt đối với các tệp không đáng tin cậy.

- Thận trọng khi tải xuống mô hình 3D: Luôn cảnh giác khi tải xuống các mô hình 3D từ các nền tảng cộng đồng hoặc nguồn không xác định.

- Cập nhật hệ điều hành và phần mềm bảo mật: Đảm bảo hệ điều hành và các phần mềm bảo mật luôn được cập nhật phiên bản mới nhất.

- Sử dụng giải pháp bảo mật mạnh mẽ: Triển khai các giải pháp bảo mật đầu cuối có khả năng phát hiện các kỹ thuật lẩn tránh và mã độc.