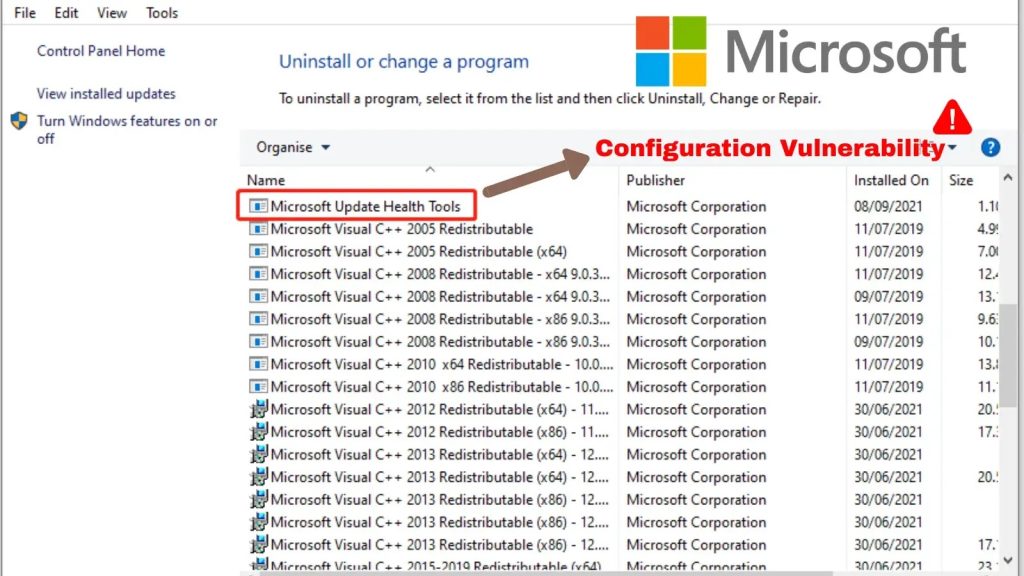

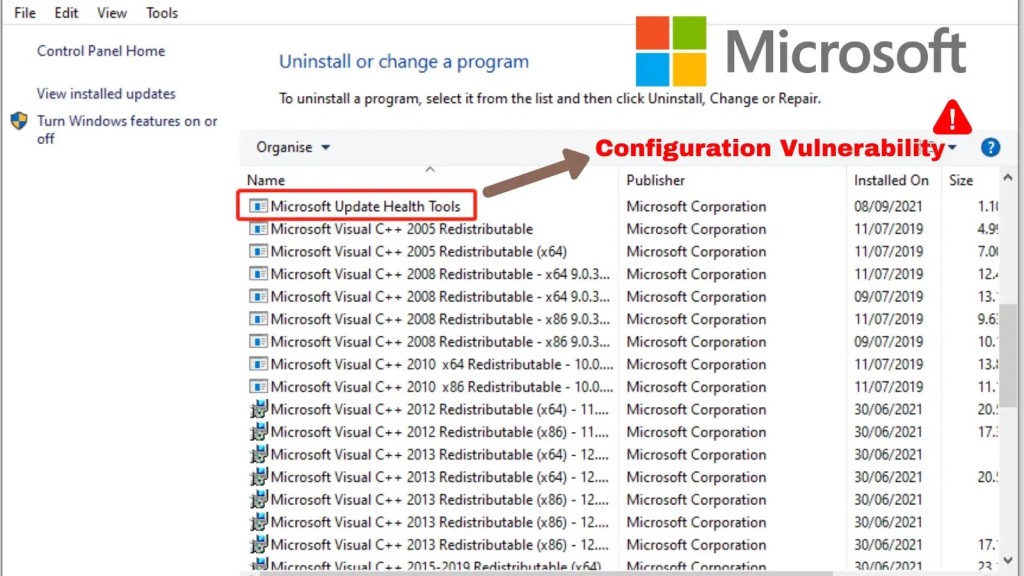

RCE nghiêm trọng: Khẩn cấp cập nhật Microsoft Health Tools

Một lỗ hổng nghiêm trọng cho phép remote code execution (RCE) đã được phát hiện trong Microsoft Update Health Tools (KB4023057), một thành phần Windows quan trọng được triển khai rộng rãi để tăng tốc độ cập nhật bảo mật thông qua Intune. Lỗ hổng này đặc biệt nguy hiểm do khả năng kiểm soát hệ thống từ xa mà nó mang lại cho kẻ tấn công.

Phân tích Kỹ thuật Lỗ hổng Remote Code Execution

Lỗ hổng này bắt nguồn từ cách mà công cụ Update Health Tools kết nối đến các tài khoản lưu trữ Azure Blob bị bỏ hoang. Kẻ tấn công có thể đăng ký và kiểm soát các tài khoản lưu trữ này để thực hiện các hành vi độc hại.

Cơ chế Vận hành và Điểm yếu Cấu hình

Cụ thể, lỗ hổng tồn tại trong phiên bản 1.0 của Update Health Tools. Phiên bản này sử dụng các tài khoản lưu trữ Azure Blob với một mẫu đặt tên dễ đoán, cụ thể là từ payloadprod0 đến payloadprod15.blob.core.windows.net. Mục đích của các tài khoản này là để tải về các tệp cấu hình và lệnh cần thiết cho công cụ.

Các nhà nghiên cứu từ Eye Security đã phát hiện ra rằng 10 trong số 15 tài khoản lưu trữ Azure Blob này chưa được Microsoft đăng ký và còn trống. Điều này tạo ra một cơ hội cho kẻ tấn công kiểm soát các điểm cuối này.

Khai thác Điểm cuối Azure Bị Bỏ Hoang

Sau khi đăng ký thành công các điểm cuối Azure Blob bị bỏ hoang này, các nhà nghiên cứu đã quan sát thấy một lượng lớn hoạt động bất thường. Trong vòng bảy ngày, đã có hơn 544.000 yêu cầu HTTP từ gần 10.000 Azure tenant độc nhất trên toàn thế giới.

Điều này cho thấy rằng công cụ uhssvc.exe, một dịch vụ nằm tại đường dẫn C:Program FilesMicrosoft Update Health Tools, đang tích cực phân giải và kết nối đến các tên miền Azure Blob bị kiểm soát bởi kẻ tấn công trên nhiều môi trường doanh nghiệp.

Đây là bằng chứng rõ ràng về mức độ tiếp xúc và phạm vi tiềm ẩn của cuộc tấn công nếu lỗ hổng này bị khai thác rộng rãi bởi các tác nhân độc hại. Khả năng thực hiện remote code execution trở thành mối đe dọa thực sự.

Cơ chế Thực thi Mã từ Xa (Remote Code Execution)

Vấn đề nghiêm trọng nhất nằm ở hành động “ExecuteTool” của công cụ. Hành động này cho phép thực thi các tệp nhị phân được Microsoft ký (Microsoft-signed binaries). Mặc dù có vẻ an toàn, nhưng kẻ tấn công có thể lợi dụng cơ chế này.

Bằng cách tạo ra các payload JSON độc hại, kẻ tấn công có thể chỉ định các tệp thực thi Windows hợp lệ, chẳng hạn như explorer.exe, để thực hiện hành động “ExecuteTool”. Điều này cho phép kẻ tấn công đạt được khả năng remote code execution tùy ý trên các hệ thống dễ bị tổn thương.

Một ví dụ về cấu trúc payload JSON có thể được sử dụng để khai thác lỗ hổng này như sau:

{

"Action": "ExecuteTool",

"ToolName": "explorer.exe",

"Arguments": "/select,C:\Windows\system32\cmd.exe",

"SignedBinaryHash": "A9B0C1D2E3F4G5H6I7J8K9L0M1N2O3P4Q5R6S7T8U9V0W1X2Y3Z4"

}

Payload trên minh họa cách một kẻ tấn công có thể lạm dụng chức năng của công cụ để thực thi một lệnh hoặc một tệp thực thi hợp lệ khác trên hệ thống đích, từ đó đạt được khả năng remote code execution đầy đủ.

Giải pháp và Khắc phục Lỗ hổng CVE

Lỗ hổng này đã được Eye Security báo cáo cho Microsoft vào ngày 7 tháng 7 năm 2025. Microsoft đã xác nhận hành vi này vào ngày 17 tháng 7 cùng năm.

Các nhà nghiên cứu của Eye Security sau đó đã chuyển quyền sở hữu của tất cả các tài khoản lưu trữ bị ảnh hưởng trở lại cho Microsoft vào ngày 18 tháng 7 năm 2025, qua đó đóng thành công vectơ tấn công này.

Cập nhật Bản vá và Phiên bản Mới

Phiên bản mới hơn, phiên bản 1.1, của Update Health Tools đã được triển khai. Phiên bản này sử dụng một dịch vụ web chính thức và an toàn hơn tại devicelistenerprod.microsoft.com, thay vì dựa vào các tài khoản Azure Blob có mẫu đặt tên dễ đoán.

Tuy nhiên, các tùy chọn tương thích ngược (backward-compatibility options) vẫn có thể khiến các hệ thống tiếp tục bị phơi nhiễm. Điều này có nghĩa là ngay cả khi đã cập nhật, nếu các cấu hình cũ không được loại bỏ hoàn toàn, rủi ro vẫn tiềm ẩn.

Khuyến nghị Bảo mật và Giám sát

Để bảo vệ hệ thống khỏi lỗ hổng remote code execution này, các tổ chức cần thực hiện các bước sau:

Cập nhật và Xác minh

- Đảm bảo tất cả các hệ thống đang chạy phiên bản mới nhất của Update Health Tools (phiên bản 1.1 trở lên). Đây là bước quan trọng nhất để vá lỗ hổng.

- Xác minh rằng không còn cấu hình cũ (legacy configurations) nào được kích hoạt. Kiểm tra các thiết lập nhóm hoặc chính sách quản lý có thể duy trì kết nối đến các điểm cuối Azure Blob cũ.

Giám sát Mạng

- Các đội bảo mật nên tăng cường giám sát lưu lượng mạng bất thường đến các điểm cuối Azure Blob storage, đặc biệt là từ các dịch vụ cập nhật hoặc các máy chủ Update Health Tools.

- Tìm kiếm các yêu cầu đến các tên miền payloadprod0.blob.core.windows.net đến payloadprod15.blob.core.windows.net. Mọi lưu lượng truy cập đến các địa chỉ này sau khi đã cập nhật lên phiên bản 1.1 đều là dấu hiệu đáng ngờ.

- Kiểm tra nhật ký hệ thống (system logs) và nhật ký mạng (network logs) để phát hiện các hoạt động thực thi lệnh bất thường từ tiến trình uhssvc.exe hoặc các tiến trình liên quan đến Update Health Tools.

Tham khảo Thêm

Để biết thêm chi tiết về phân tích kỹ thuật của lỗ hổng này, các chuyên gia bảo mật và quản trị viên hệ thống có thể tham khảo báo cáo gốc từ Eye Security: RCE in Windows Update Health Tools. Việc hiểu rõ các chi tiết kỹ thuật sẽ giúp tăng cường khả năng phòng thủ và phản ứng với các mối đe dọa remote code execution tương tự.