Cảnh báo nguy hiểm: Tấn công mạng ClickFix ẩn trong ảnh PNG

Một làn sóng mới của các cuộc tấn công mạng ClickFix đang lợi dụng các màn hình cập nhật Windows giả mạo có độ chân thực cao và kỹ thuật steganography ảnh PNG. Mục tiêu của các cuộc tấn công này là bí mật triển khai các mã độc đánh cắp thông tin như LummaC2 và Rhadamanthys lên hệ thống của nạn nhân. Các chiến dịch này lừa người dùng tự chạy một lệnh đã được chuẩn bị sẵn, biến kỹ thuật tấn công phi kỹ thuật (social engineering) đơn giản thành một chuỗi lây nhiễm nhiều giai đoạn, không cần nhiều tệp tin, khiến các giải pháp phòng thủ truyền thống khó phát hiện.

Tổng quan về Kỹ thuật Tấn công ClickFix

ClickFix là một kỹ thuật tấn công phi kỹ thuật. Kỹ thuật này sử dụng một trang web để thuyết phục người dùng nhấn tổ hợp phím Win+R, sau đó dán và chạy một lệnh đã được sao chép âm thầm vào clipboard. Các chiêu dụ ban đầu thường giả mạo là các trang xác minh con người (Human Verification) hoặc kiểm tra robot (robot-check). Tuy nhiên, hoạt động mới hơn được Huntress quan sát cho thấy sự thay đổi đáng kể.

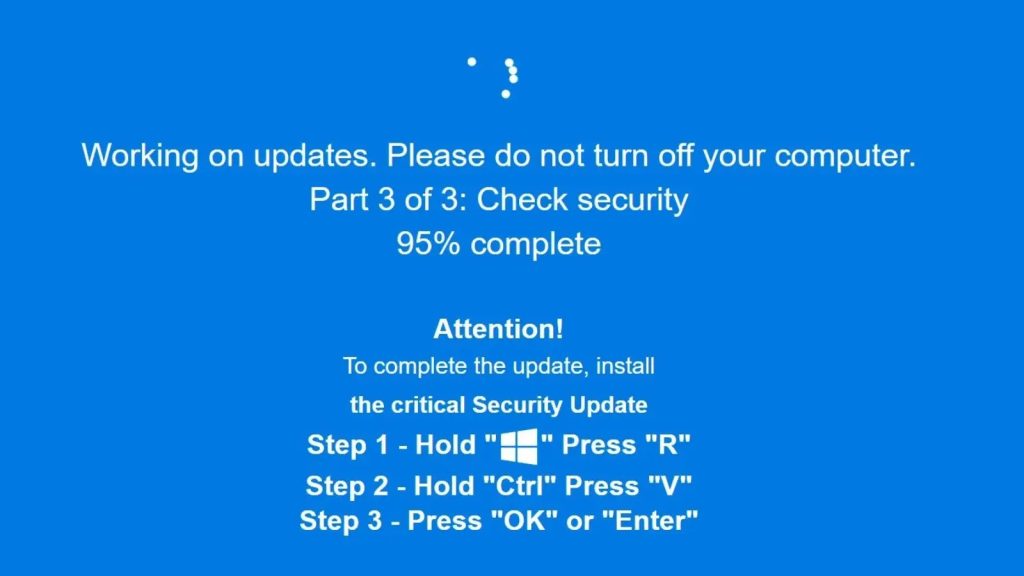

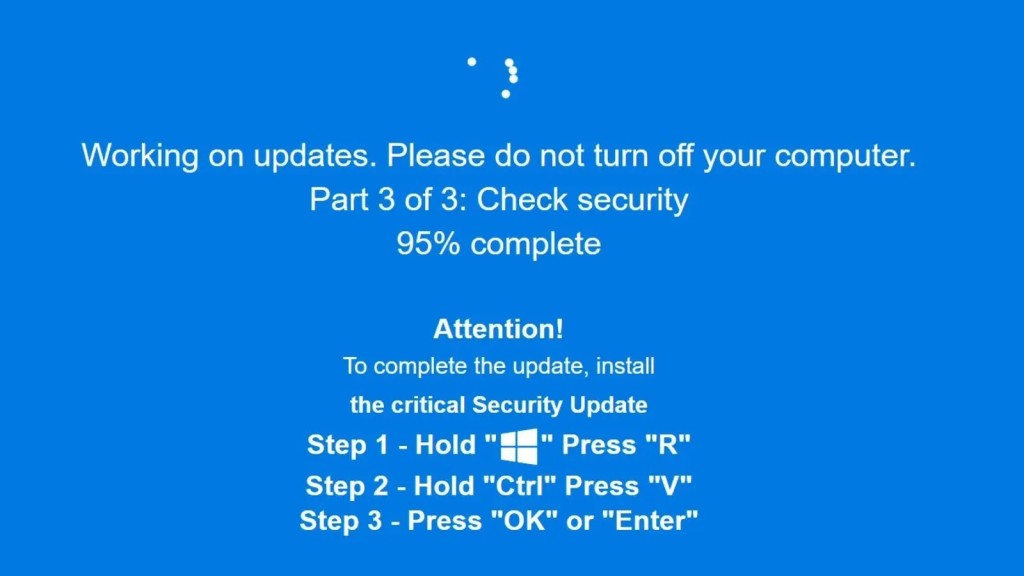

Chiêu dụ giả mạo Windows Update

Các chiến dịch gần đây đã chuyển sang sử dụng một màn hình giật gân (splash screen) toàn màn hình. Màn hình này có màu xanh lam theo phong cách Windows Update với các thông báo tiến trình rất thuyết phục. Khi “cập nhật” giả mạo hoàn tất, trang sẽ hướng dẫn người dùng thực hiện theo mô hình quen thuộc: chạy lệnh độc hại từ hộp thoại Run. Sự tinh vi của chiêu dụ này khiến người dùng dễ dàng bị lừa.

Kỹ thuật Khai thác và Chuỗi Lây nhiễm

Khởi tạo cuộc Tấn công và Sử dụng Living Off the Land

Lệnh độc hại điển hình khởi chạy mshta.exe với một URL có octet IP thứ hai được mã hóa hex. Điều này khởi động một chuỗi các giai đoạn. Chuỗi này tải xuống các mã PowerShell bị che giấu (obfuscated PowerShell) và các trình nạp .NET phản xạ (reflective .NET loaders). Cách tiếp cận này tận dụng triệt để các tệp nhị phân đáng tin cậy có sẵn trên hệ thống (Living Off the Land – LOLBins). Điều này giúp hoạt động độc hại hòa nhập với hành vi hợp pháp của Windows, gây khó khăn cho việc phát hiện xâm nhập.

Steganography qua Ảnh PNG

Tính năng đặc biệt nhất của chiến dịch này là việc sử dụng trình nạp steganographic dựa trên .NET. Trình nạp này ẩn shellcode bên trong dữ liệu pixel của một ảnh PNG. Thay vì nối thêm dữ liệu, trình nạp này giải mã AES một tài nguyên PNG được nhúng. Sau đó, nó đọc các byte bitmap thô và tái tạo shellcode từ một kênh màu cụ thể. Quá trình này sử dụng một quy trình XOR tùy chỉnh để phục hồi payload trong bộ nhớ.

Tiêm Payload vào Tiến trình

Shellcode được phục hồi sau đó được đóng gói bằng Donut-packed. Tiếp theo, nó được tiêm vào một tiến trình mục tiêu như explorer.exe thông qua mã C# được biên dịch động. Mã C# này gọi các API chuẩn của Windows như VirtualAllocEx, WriteProcessMemory và CreateRemoteThread. Đây là một kỹ thuật phổ biến để thực hiện tiêm mã.

Mã độc được Triển khai và Tác động

Trong các trường hợp được phân tích, giai đoạn cuối cùng của cuộc tấn công này đã phân phối LummaC2. Trong một cụm Windows Update riêng biệt, mã độc đánh cắp thông tin Rhadamanthys cũng được triển khai. Huntress đã theo dõi các cụm ClickFix Windows Update từ đầu tháng 10. Họ đã ghi nhận việc sử dụng lặp lại địa chỉ IP và các đường dẫn luân phiên cho giai đoạn mshta.exe đầu tiên.

Các giai đoạn PowerShell tiếp theo đã được lưu trữ trên các miền nhất định. Các miền này đều trỏ về cùng một cơ sở hạ tầng backend. Các chiến dịch này tiếp tục xuất hiện vào khoảng thời gian Operation Endgame 3.0. Chiến dịch này nhắm mục tiêu vào cơ sở hạ tầng của Rhadamanthys vào giữa tháng 11, làm gián đoạn máy chủ và thu giữ các miền liên quan đến mã độc. Ngay cả sau thông báo gỡ bỏ, các nhà nghiên cứu vẫn quan sát thấy nhiều miền hoạt động tích cực vẫn phục vụ chiêu dụ ClickFix Windows Update, mặc dù payload Rhadamanthys có vẻ không còn khả dụng.

Để biết thêm chi tiết về phân tích của Huntress về kỹ thuật tấn công này, bạn có thể tham khảo tại blog của họ: ClickFix: Malware Buried In Images.

Chỉ số Thỏa hiệp (IOCs)

Các chỉ số thỏa hiệp (Indicators of Compromise – IOCs) được quan sát trong các chiến dịch tấn công mạng ClickFix bao gồm:

- Địa chỉ IP:

141.98.80[.]175

- Đường dẫn (cho giai đoạn mshta.exe đầu tiên):

/tick.odd/gpsc.dat/one.dat

- Các tên miền (cho giai đoạn PowerShell):

securitysettings[.]livexoiiasdpsdoasdpojas[.]com

Biện pháp Phòng ngừa và Phát hiện

Bởi vì cuộc tấn công phụ thuộc vào tương tác của người dùng với hộp thoại Run, một biện pháp kiểm soát mạnh mẽ là vô hiệu hóa hộp Run của Windows. Điều này giúp giảm thiểu mối đe dọa mạng tiềm ẩn.

Ngăn chặn Thực thi Lệnh Run

Để ngăn chặn người dùng chạy các lệnh độc hại từ hộp thoại Run, bạn có thể cấu hình chính sách nhóm (Group Policy) hoặc cài đặt registry. Ví dụ, cấu hình chính sách NoRun dưới khóa Explorer sẽ vô hiệu hóa chức năng này:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer]

"NoRun"=dword:00000001Giám sát EDR để Phát hiện Xâm nhập

Các nhóm bảo mật nên sử dụng dữ liệu đo từ xa của EDR (Endpoint Detection and Response) để theo dõi các hoạt động đáng ngờ. Cụ thể, cần chú ý đến việc explorer.exe tạo ra các tiến trình con như mshta.exe, powershell.exe, hoặc các tệp nhị phân script khác với các dòng lệnh đáng ngờ. Đây là một dấu hiệu quan trọng để phát hiện xâm nhập sớm.

ProcessName: explorer.exe

ChildProcessName: mshta.exe

CommandLine: mshta.exe <URL_with_hex_encoded_IP>

ChildProcessName: powershell.exe

CommandLine: powershell.exe -NoP -NonI -W Hidden -Exec Bypass -C <obfuscated_command>Nâng cao Nhận thức Người dùng

Nhận thức của người dùng vẫn là yếu tố cực kỳ quan trọng. Cần đào tạo nhân viên rằng không có kiểm tra CAPTCHA hay quá trình cập nhật Windows nào yêu cầu dán lệnh vào hộp nhắc Run từ một trang web. Giáo dục người dùng về các kỹ thuật tấn công mạng phổ biến sẽ giúp họ cảnh giác hơn.

Kiểm tra Khóa Registry RunMRU

Trong quá trình điều tra, các nhà phân tích có thể kiểm tra khóa registry RunMRU. Khóa này ghi lại các lệnh gần đây được thực thi qua hộp thoại Run. Việc xem xét khóa này có thể giúp xác thực khả năng lạm dụng ClickFix và truy tìm các lệnh độc hại đã được thực thi trên hệ thống.

reg query HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerRunMRU