Matrix Push C2: Mối đe dọa mạng nghiêm trọng cần cảnh giác

Matrix Push C2, một nền tảng command-and-control (C2) mới, đã xuất hiện như một mối đe dọa mạng nghiêm trọng, nhắm vào người dùng web trên mọi hệ điều hành. Khác biệt với các phương pháp tấn công truyền thống, nền tảng này biến các tính năng hợp pháp của trình duyệt web thành vũ khí để phân phối mã độc và thực hiện các cuộc tấn công phishing tinh vi.

Phương pháp tiếp cận của Matrix Push C2 đặc biệt nguy hiểm bởi nó hoạt động một cách lặng lẽ thông qua kỹ thuật tấn công fileless. Điều này khiến việc phát hiện và ngăn chặn trở nên khó khăn hơn đáng kể so với các loại mã độc yêu cầu tải xuống tệp.

Matrix Push C2: Nền Tảng Tấn Công Mạng Dựa Trên Trình Duyệt

Cơ Chế Khai Thác Web Push Notification

Điểm mấu chốt trong hoạt động của Matrix Push C2 là việc khai thác web push notifications. Đây là một tính năng tiêu chuẩn có sẵn trong hầu hết các trình duyệt hiện đại. Kẻ tấn công sử dụng các thông báo này để thiết lập kênh liên lạc trực tiếp với các thiết bị đã bị lây nhiễm.

Thông qua kết nối này, kẻ tấn công có thể phân phối các cảnh báo hệ thống giả mạo, chuyển hướng người dùng đến các trang web độc hại, giám sát hoạt động của nạn nhân theo thời gian thực và thậm chí quét các ví tiền điện tử có thể bị đánh cắp.

Ưu Thế Tàng Hình của Matrix Push C2

Từ góc độ của tội phạm mạng, sự hiệu quả của cuộc tấn công này nằm ở khả năng qua mặt nhiều công cụ an ninh mạng truyền thống. Matrix Push C2 xuất hiện như thể các hoạt động này đến từ chính trình duyệt, chứ không phải từ một mã độc bên ngoài. Điều này làm cho việc nhận diện và đối phó trở nên phức tạp hơn.

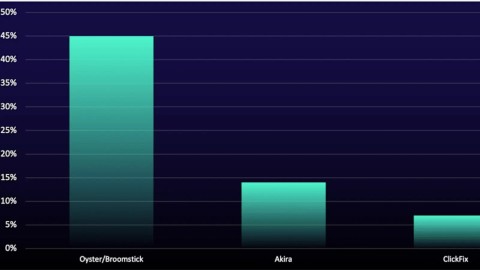

Các nhà phân tích bảo mật tại Blackfog đã xác định cách tiếp cận tinh vi của Matrix Push C2 trong việc nhắm mục tiêu và tương tác với nạn nhân. Nền tảng này cung cấp một bảng điều khiển chi tiết cho kẻ tấn công, hiển thị các trình duyệt bị nhiễm, tỷ lệ phân phối thông báo và dữ liệu tương tác của người dùng.

Trong các thử nghiệm, với chỉ ba máy khách (client) để kiểm tra, các nhà nghiên cứu đã quan sát thấy tỷ lệ phân phối thành công đạt 100%. Điều này chứng tỏ hiệu quả cao của vectơ tấn công này khi được mở rộng quy mô.

Chi Tiết Hoạt Động của Chiến Dịch Tấn Công

Giai Đoạn Khởi Tạo và Lừa Đảo Xã Hội

Cuộc tấn công của Matrix Push C2 thường bắt đầu bằng các kỹ thuật lừa đảo xã hội. Kẻ tấn công lừa người dùng cho phép nhận thông báo trình duyệt thông qua các trang web độc hại hoặc đã bị xâm nhập. Khi người dùng đồng ý đăng ký các thông báo này, kẻ tấn công sẽ có được một đường dây liên lạc trực tiếp đến máy tính để bàn hoặc thiết bị di động của nạn nhân.

Kể từ thời điểm đó, kẻ tấn công có thể đẩy ra các thông báo lỗi giả mạo hoặc cảnh báo bảo mật giả mạo cực kỳ thuyết phục. Những thông báo này được thiết kế để trông giống như chúng đến từ các công ty đáng tin cậy hoặc chính hệ điều hành.

Phân Phối Mã Độc và Trang Lừa Đảo

Khi người dùng nhấp vào các thông báo gây hiểu lầm này, họ sẽ bị chuyển hướng đến các trang web do kẻ tấn công kiểm soát. Các trang web này có thể là các trang phishingđược thiết kế để đánh cắp thông tin hoặc lưu trữ các tệp tải xuống mã độc.

Ví dụ điển hình, một thông báo giả mạo có thể hiển thị: “Cần cập nhật! Vui lòng cập nhật Google Chrome để tránh mất dữ liệu!” và hướng người dùng tải xuống phần mềm bị trojan hóa. Toàn bộ quá trình tấn công diễn ra thông qua hệ thống thông báo của trình duyệt mà không yêu cầu cài đặt mã độc truyền thống.

Tùy Biến Với Mẫu Lừa Đảo Theo Thương Hiệu

Một yếu tố khiến Matrix Push C2 đặc biệt nguy hiểm là việc sử dụng các mẫu phishing được thiết kế theo chủ đề thương hiệu. Nền tảng này bao gồm các mẫu dựng sẵn bắt chước các dịch vụ đáng tin cậy như PayPal, Netflix, Cloudflare, MetaMask và nhiều dịch vụ khác.

Kẻ tấn công có thể tùy chỉnh các mẫu này để khớp hoàn hảo với thiết kế chính thức, từ đó khai thác sự tin tưởng của người dùng vào các thương hiệu quen thuộc. Điều này nâng cao tỷ lệ thành công của các cuộc tấn công phishing.

Khả Năng Giám Sát và Điều Khiển Theo Thời Gian Thực

Khả năng giám sát theo thời gian thực của Matrix Push C2 cho phép kẻ tấn công theo dõi chi tiết. Chúng có thể biết thông báo nào đã được gửi đi, người dùng nào đã nhấp vào chúng, và thu thập thông tin thiết bị có giá trị. Tính năng này biến Matrix Push C2 thành một nền tảng điều phối tấn công hoàn chỉnh, cung cấp cho kẻ tấn công quyền kiểm soát và thông tin chi tiết đáng kể.

Tác Động và Mức Độ Nguy Hiểm

Sự xuất hiện của Matrix Push C2 đánh dấu một bước tiến đáng lo ngại trong các chiến thuật của tội phạm mạng. Với khả năng thực hiện tấn công fileless thông qua các tính năng trình duyệt hợp pháp, nó đặt ra một thách thức lớn cho các giải pháp bảo mật hiện tại. Nguy cơ chiếm quyền điều khiển tài khoản, đánh cắp thông tin nhạy cảm và phát tán mã độc trở nên cao hơn bao giờ hết, yêu cầu các tổ chức và người dùng cần nâng cao cảnh giác về an ninh mạng.