Lỗ hổng Zero-day nghiêm trọng khiến Broadcom bị tấn công Cl0p

Nhóm mã độc tống tiền Cl0p đã nhận trách nhiệm về việc xâm nhập các hệ thống nội bộ của Broadcom. Đây là một phần của chiến dịch khai thác đang diễn ra, nhắm vào các lỗ hổng zero-day trong Oracle E-Business Suite.

Broadcom, một nhà cung cấp phần mềm hạ tầng và bán dẫn lớn, đã trở thành nạn nhân cấp cao mới nhất trong một chiến dịch tống tiền quy mô lớn. Chiến dịch này được xác định bắt đầu vào cuối tháng 9 năm 2025.

Phân tích Lỗ hổng Zero-day Oracle E-Business Suite

Vụ tấn công Broadcom đã khai thác một lỗ hổng zero-day nghiêm trọng, được định danh là CVE-2025-61882.

Lỗ hổng này được xếp hạng 9.8 trên thang điểm CVSS (Common Vulnerability Scoring System), cho phép kẻ tấn công thực thi mã tùy ý (remote code execution) mà không cần xác thực.

Cụ thể, cuộc tấn công mạng đã khai thác tích hợp Business Intelligence Publisher trong thành phần Concurrent Processing của Oracle E-Business Suite.

Việc khai thác thành công đã cấp cho kẻ tấn công toàn quyền chiếm quyền điều khiển hệ thống.

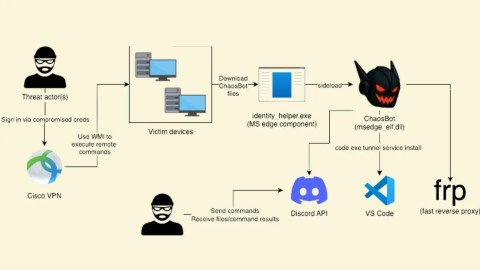

Chiến dịch Tấn công của Nhóm Cl0p

Các nhà nghiên cứu bảo mật từ Google Threat Intelligence Group và Mandiant đã truy vết hoạt động xâm nhập cơ bản từ ngày 10 tháng 7 năm 2025.

Việc khai thác được xác nhận bắt đầu vào ngày 9 tháng 8 năm 2025, vài tuần trước khi Oracle phát hành các bản vá.

Nhóm Cl0p đã thu thập thông tin và di chuyển trong mạng lưới nạn nhân. Sau đó, chúng khởi động một chiến dịch tống tiền qua email phối hợp vào tháng 9, nhắm vào các giám đốc điều hành của nhiều công ty cùng lúc.

Để tối đa hóa quyền kiểm soát trong các mạng doanh nghiệp, Cl0p đã bổ sung việc khai thác lỗ hổng zero-day bằng các lỗ hổng đã được vá trước đó.

Chiến dịch rộng lớn này đã làm tổn hại ít nhất 29 tổ chức, theo các bài đăng gần đây trên trang rò rỉ dữ liệu của Cl0p.

Kẻ tấn công đã sử dụng các tài khoản email bên thứ ba bị hack, mua từ các thị trường đánh cắp thông tin (infostealer markets).

Điều này giúp chúng vượt qua các bộ lọc thư rác và làm cho email tống tiền trở nên đáng tin cậy hơn.

Hậu quả và Rủi ro Hệ thống từ Lỗ hổng

Những kẻ tấn công tuyên bố đã truy cập các kho lưu trữ ERP nội bộ, tài liệu thiết kế và hồ sơ bán dẫn nhạy cảm của Broadcom.

Với tầm ảnh hưởng của Broadcom trong viễn thông, trung tâm dữ liệu và sản xuất bộ tăng tốc AI, việc lộ các tài liệu nội bộ làm dấy lên lo ngại nghiêm trọng.

Đây là một nguy cơ đối với tính toàn vẹn của chuỗi cung ứng và hệ sinh thái đối tác.

Biện pháp Khắc phục và Bảo vệ Chống lại Lỗ hổng Zero-day

Oracle đã phát hành các bản vá bảo mật khẩn cấp vào tháng 10 năm 2024 để khắc phục các lỗ hổng liên quan.

Tuy nhiên, các tổ chức đang chạy phiên bản Oracle E-Business Suite cũ hơn vẫn dễ bị tổn thương nếu chưa áp dụng các bản vá này. Việc cập nhật bản vá là cực kỳ quan trọng.

Các chuyên gia bảo mật khuyến nghị vá lỗi ngay lập tức để ngăn chặn khai thác các lỗ hổng zero-day.

Cần tăng cường giám sát các yêu cầu POST đáng ngờ đến các điểm cuối /OA_HTML/SyncServlet.

Đây là các chỉ số khai thác lỗ hổng zero-day có độ tin cậy cao. Điều này đặc biệt quan trọng để bảo vệ chống lại các lỗ hổng zero-day và đảm bảo an toàn thông tin.

Để biết thêm thông tin chi tiết về các lỗ hổng CVE và tư vấn bảo mật, vui lòng truy cập trang web chính thức của Cơ sở dữ liệu Lỗ hổng Quốc gia (NVD) tại nvd.nist.gov.