TamperedChef: Chiến dịch mã độc nguy hiểm tấn công toàn cầu

Một chiến dịch tấn công toàn cầu mới mang tên chiến dịch TamperedChef đã được phát hiện, lợi dụng các phần mềm thông dụng để lừa người dùng cài đặt ứng dụng độc hại, qua đó phân phối các công cụ truy cập từ xa (RAT).

Chiến dịch này sử dụng các trình cài đặt giả mạo, ngụy trang dưới dạng các chương trình phổ biến như trình đọc tài liệu hướng dẫn, trình chỉnh sửa PDF và trò chơi. Điều đáng chú ý là tất cả các ứng dụng độc hại này đều được trang bị chứng chỉ ký mã hợp lệ, khiến chúng trông hoàn toàn hợp pháp đối với người dùng và các hệ thống bảo mật cơ bản.

Phương Thức Phân Phối và Kỹ Thuật Đánh Lừa của chiến dịch TamperedChef

Khai Thác Quảng Cáo Độc Hại và Tối Ưu Hóa Công Cụ Tìm Kiếm (SEO)

Các ứng dụng độc hại của TamperedChef được phân phối rộng rãi thông qua kỹ thuật quảng cáo độc hại (malvertising) và tối ưu hóa công cụ tìm kiếm (SEO) độc hại. Điều này giúp chúng dễ dàng xuất hiện trong các kết quả tìm kiếm của những người dùng không cảnh giác khi họ tìm kiếm các công cụ hàng ngày hoặc tài liệu hướng dẫn sản phẩm trực tuyến.

Bằng cách thao túng kết quả tìm kiếm, các tác nhân đe dọa đảm bảo rằng các trang web chứa phần mềm giả mạo của chúng xếp hạng cao, tăng khả năng người dùng sẽ tải xuống và cài đặt các ứng dụng độc hại mà không có bất kỳ nghi ngờ nào.

Hạ Tầng Ngụy Trang Bằng Chứng Chỉ Hợp Lệ

Những kẻ tấn công đằng sau TamperedChef đã xây dựng một hoạt động quy mô công nghiệp, sử dụng một mạng lưới các công ty vỏ bọc được đăng ký tại Hoa Kỳ để mua các chứng chỉ Extended Validation (EV). Những công ty bình phong này cho phép các tác nhân đe dọa ký các ứng dụng giả mạo của chúng bằng các chứng chỉ đáng tin cậy.

Việc sử dụng chứng chỉ hợp lệ giúp mã độc bỏ qua các biện pháp phòng thủ an ninh và tạo dựng lòng tin từ người dùng. Khi một chứng chỉ bị gắn cờ hoặc thu hồi, các đối tượng tấn công nhanh chóng đăng ký các công ty vỏ bọc mới dưới các tên chung chung như “Digital Marketing” để duy trì hoạt động liên tục và giữ cho phần mềm độc hại của chúng luôn hợp pháp.

Phạm Vi Tác Động và Phát Hiện

Thời Điểm Phát Hiện và Đối Tượng Bị Ảnh Hưởng

Các nhà nghiên cứu bảo mật của Acronis đã xác định chiến dịch TamperedChef vào tháng 6 năm 2025, mặc dù có bằng chứng cho thấy hoạt động này đã diễn ra sớm hơn. Chiến dịch này chủ yếu ảnh hưởng đến các nạn nhân ở Châu Mỹ, với khoảng 80% tập trung ở Hoa Kỳ.

Tuy nhiên, hạ tầng toàn cầu của chiến dịch cho thấy phạm vi tiếp cận rộng lớn thay vì tập trung vào một khu vực cụ thể. Các lĩnh vực y tế, xây dựng và sản xuất cho thấy mức độ lây nhiễm cao nhất. Điều này có thể do người dùng trong các ngành này thường xuyên tìm kiếm trực tuyến các tài liệu hướng dẫn thiết bị chuyên dụng, một trong những hành vi mà TamperedChef khai thác.

Để biết thêm chi tiết về phát hiện này, bạn có thể tham khảo báo cáo từ Acronis True Security.

Phân Tích Chuỗi Tấn Công Kỹ Thuật

Giai Đoạn Ban Đầu và Cài Đặt Mã Độc

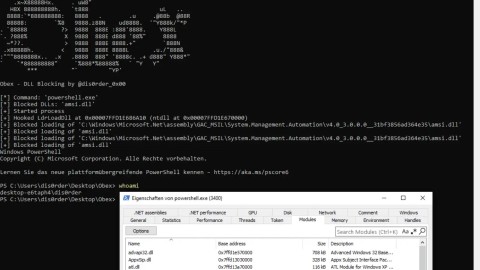

Chuỗi tấn công của mã độc bắt đầu khi người dùng tải xuống các ứng dụng giả mạo từ các trang web độc hại xuất hiện trong kết quả tìm kiếm hoặc quảng cáo. Sau khi cài đặt, các ứng dụng này sẽ thả một tệp cấu hình XML được sử dụng để tạo một tác vụ theo lịch trình nhằm duy trì sự hiện diện trên hệ thống (persistence).

Tác vụ này thực thi một tải trọng JavaScript bị làm rối mã (obfuscated) nặng nề, hoạt động như một backdoor, thiết lập liên lạc với các máy chủ command-and-control (C2) qua HTTPS. Tải trọng JavaScript mã hóa dữ liệu bằng mã hóa XOR với khóa 16 byte ngẫu nhiên trước khi mã hóa bằng base64 để truyền tải.

Cơ Chế Duy Trì Quyền Truy Cập (Persistence)

Khi người dùng thực thi trình cài đặt đã tải xuống, họ sẽ thấy một cửa sổ thỏa thuận cấp phép tiêu chuẩn, bắt chước quá trình cài đặt phần mềm hợp pháp. Trong quá trình cài đặt, mã độc đặt một tệp có tên “task.xml” vào thư mục tạm thời của trình cài đặt hoặc thư mục cài đặt chương trình tại %APPDATA%Programs[Fake Application Name].

Tệp XML này đóng vai trò là cấu hình để tạo một tác vụ theo lịch trình bằng lệnh sau:

schtasks /Create /tn "Scheduled Daily Task" /xml "%APPDATA%LocalProgramsAnyProductManualtask.xml"Tác vụ này được thực thi ngay sau khi tạo và lặp lại mỗi 24 giờ với độ trễ ngẫu nhiên lên đến 30 phút. Cấu hình này cho phép thời gian chạy kéo dài, chặn nhiều phiên bản đồng thời và tự động chạy bất kỳ lịch trình nào bị bỏ lỡ, đảm bảo tải trọng JavaScript được thực thi nhất quán mà không gây nghi ngờ.

Tải Trọng JavaScript và Giao Tiếp C2

Bản thân tải trọng JavaScript bị làm rối mã mạnh mẽ bằng các công cụ từ obfuscator.io, áp dụng nhiều kỹ thuật bao gồm đổi tên chuỗi và hàm, làm phẳng luồng điều khiển (control flow flattening) và chèn mã chết (dead code injection). Khi được thực thi, mã độc thiết lập liên lạc với các máy chủ C2 được mã hóa cứng.

Các máy chủ C2 này đã phát triển từ các chuỗi được tạo ngẫu nhiên thành các tên miền dễ nhận biết hơn để hòa lẫn vào lưu lượng mạng bình thường, giúp tránh bị phát hiện xâm nhập. Tải trọng tạo một ID máy để nhận dạng thiết bị và thực hiện các hoạt động đăng ký (registry operations) để thu thập thông tin hệ thống.

Mã độc gửi các đối tượng JSON đã được mã hóa chứa tên sự kiện, ID phiên, ID máy và siêu dữ liệu đến máy chủ C2. Nó cũng sở hữu khả năng thực thi mã từ xa (remote code execution – RCE), cho phép kẻ tấn công chạy lệnh trên các hệ thống bị xâm nhập.

Hạ Tầng Tấn Công và Sự Phát Triển

Quản Lý Tên Miền và Công Ty Vỏ Bọc

Hạ tầng của chiến dịch dựa vào NameCheap để đăng ký tên miền với thời gian đăng ký một năm và bảo vệ quyền riêng tư tên miền (domain privacy protection) để che giấu quyền sở hữu. Điều này cho phép nhanh chóng xây dựng lại hạ tầng sau khi bị gỡ bỏ.

Những khám phá gần đây cho thấy hoạt động tấn công mạng này tiếp tục mở rộng với các công ty ký mã vỏ bọc mới bao gồm Stratus Core Digital LLC, DataX Engine LLC, và Nova Sphere Systems LLC. Tất cả các công ty này đều tuân theo các mô hình tấn công giống hệt nhau, cho thấy một chiến lược nhất quán của TamperedChef.

Chỉ số Thỏa Hiệp (IOCs)

Các tổ chức nên theo dõi các chỉ số sau để phát hiện và ngăn chặn các cuộc tấn công liên quan đến chiến dịch TamperedChef:

- Tên tệp cấu hình:

task.xml - Vị trí cài đặt tác vụ:

%APPDATA%Programs[Fake Application Name]hoặc thư mục tạm thời của trình cài đặt. - Tên tác vụ theo lịch trình:

"Scheduled Daily Task"(mặc định, có thể thay đổi). - Công ty ký mã độc hại (shell companies):

- Stratus Core Digital LLC

- DataX Engine LLC

- Nova Sphere Systems LLC

- Các công ty “Digital Marketing” hoặc tên chung chung tương tự.

- Dữ liệu mã hóa: Dữ liệu JSON được mã hóa XOR (khóa 16 byte) và Base64.

- Công cụ làm rối mã: Obfuscator.io.