Eternidade Stealer: Mã độc ngân hàng tinh vi lây lan qua WhatsApp

Các nhà nghiên cứu tại Trustwave SpiderLabs đã phát hiện ra một mối đe dọa mạng mới: mã độc ngân hàng tinh vi mang tên Eternidade Stealer. Mã độc này lây lan thông qua việc chiếm quyền tài khoản WhatsApp và các chiến thuật kỹ thuật xã hội. Được viết bằng Delphi, Eternidade Stealer đại diện cho một bước tiến đáng kể trong bối cảnh tội phạm mạng tại Brazil, kết hợp khả năng thu thập danh bạ nâng cao với hành vi đánh cắp thông tin đăng nhập nhắm vào các tổ chức tài chính.

Chuỗi Lây Nhiễm của Cuộc Tấn Công Mạng Eternidade Stealer

Eternidade Stealer hoạt động thông qua một chuỗi lây nhiễm nhiều giai đoạn. Quá trình này bắt đầu bằng một VBScript bị làm rối mã được gửi qua tin nhắn WhatsApp.

Khi người dùng thực thi script này, nó sẽ tải xuống một tệp batch chứa hai payload chính:

- Một worm WhatsApp dựa trên Python.

- Một trình cài đặt MSI triển khai mã độc ngân hàng Eternidade Stealer.

Phương pháp phân phối này khai thác tính chất đáng tin cậy của nền tảng WhatsApp. Người dùng có xu hướng tương tác với các tệp đính kèm độc hại được chia sẻ từ các liên hệ bị chiếm đoạt tài khoản.

Mục tiêu Địa lý và Khả năng Phát hiện Ngược

Các nhà phân tích bảo mật của Trustwave lưu ý rằng mã độc này thể hiện sự tinh vi đáng kể trong việc nhắm mục tiêu cụ thể vào các nạn nhân tại Brazil. Eternidade Stealer sử dụng các kiểm tra vị trí địa lý để xác minh ngôn ngữ hệ điều hành là tiếng Bồ Đào Nha Brazil trước khi tiếp tục lây nhiễm.

Nếu ngôn ngữ hệ thống không khớp, mã độc sẽ hiển thị thông báo lỗi và tự động chấm dứt. Điều này giúp ngăn chặn các trường hợp lây nhiễm ngoài ý muốn bên ngoài khu vực mục tiêu, đồng thời tránh bị phát hiện trong môi trường sandbox.

Để biết thêm chi tiết kỹ thuật về phát hiện mã độc này, bạn có thể tham khảo blog của Trustwave SpiderLabs: SpiderLabs Discovers New Banking Trojan Distributed Through WhatsApp.

Chức năng Đánh Cắp Dữ liệu và Cấy Ghép

Chức năng cốt lõi của Eternidade Stealer là đánh cắp toàn bộ danh sách liên hệ WhatsApp. Mã độc thực hiện điều này thông qua hàm obter_contatos(), hàm này thực thi mã JavaScript sử dụng API WPP.contact.list().

Mã độc này lọc bỏ các nhóm, liên hệ doanh nghiệp và danh sách phát, chỉ tập trung vào các liên hệ cá nhân. Điều này tăng khả năng các nạn nhân sẽ bị lừa bởi các tin nhắn lừa đảo.

Mỗi bản ghi liên hệ bị đánh cắp bao gồm:

- ID WhatsApp đầy đủ.

- Tên liên hệ.

- Số điện thoại.

- Trạng thái liệu liên hệ đó có được lưu trữ hay không.

Sau khi thu thập, Eternidade Stealer ngay lập tức gửi dữ liệu này đến máy chủ chỉ huy và kiểm soát (C2) thông qua các yêu cầu HTTP POST mà không cần tương tác của người dùng.

Cơ chế Duy trì Quyền truy cập Đa tầng

Điểm đặc biệt nguy hiểm của Eternidade Stealer là cơ chế duy trì quyền truy cập hai lớp của nó. Mã độc sử dụng thông tin đăng nhập được mã hóa cứng để kết nối qua IMAP tới một tài khoản email do kẻ tấn công kiểm soát.

Từ các chủ đề và nội dung email, nó trích xuất địa chỉ máy chủ chỉ huy và kiểm soát. Điều này cho phép kẻ tấn công cập nhật cơ sở hạ tầng một cách linh hoạt và duy trì kết nối ngay cả khi các tên miền cụ thể bị tịch thu.

Mục tiêu Tài chính và Chiến thuật Khai thác

Eternidade Stealer nhắm mục tiêu vào hơn 40 tổ chức tài chính Brazil, các dịch vụ thanh toán như MercadoPago, và các sàn giao dịch tiền điện tử bao gồm Binance và Coinbase.

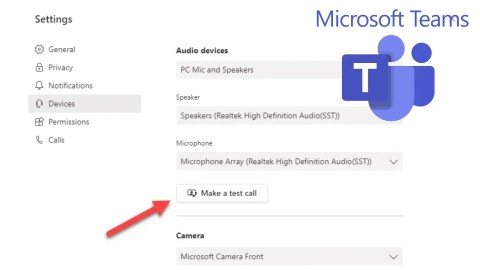

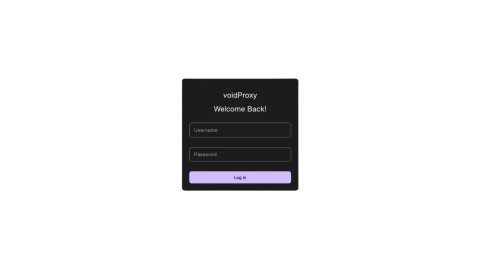

Khi nạn nhân truy cập một ứng dụng ngân hàng bị nhắm mục tiêu, mã độc sẽ kích hoạt khả năng phủ màn hình (overlay capability). Nó hiển thị các màn hình đăng nhập giả mạo được thiết kế để đánh cắp thông tin đăng nhập một cách liền mạch.

Khả năng Trinh sát Hệ thống

Mã độc còn có khả năng trinh sát hệ thống, thu thập thông tin chi tiết bao gồm:

- Thông tin hệ điều hành (OS details).

- Phần mềm chống vi-rút đã cài đặt.

- Địa chỉ IP công cộng và cục bộ.

- Các tiến trình đang chạy.

Thông tin trinh sát này hỗ trợ kẻ tấn công quyết định có nên tiến hành hành vi đánh cắp dữ liệu thông tin đăng nhập hoặc triển khai màn hình overlay ngân hàng hay không. Sự tinh vi của Eternidade Stealer khiến nó trở thành một công cụ nguy hiểm trong tay các nhóm tội phạm mạng.

Phạm vi Toàn cầu của Eternidade Stealer

Cuộc điều tra đã tiết lộ rằng một trong các cơ sở hạ tầng của kẻ tấn công đã ghi nhận 454 lần kết nối trên toàn cầu. Lượng truy cập đáng kể đến từ Hoa Kỳ và các nước Châu Âu. Điều này cho thấy Eternidade Stealer có thể có tham vọng tấn công rộng lớn hơn ngoài biên giới Brazil. Sự phát triển của các mã độc như Eternidade Stealer nhấn mạnh tầm quan trọng của việc duy trì an ninh mạng chặt chẽ và nhận thức về các mối đe dọa kỹ thuật xã hội.

Thông tin nhận dạng IOC:

- Tên mã độc: Eternidade Stealer

- Ngôn ngữ lập trình: Delphi, Python (cho worm WhatsApp)

- Phương pháp lây nhiễm ban đầu: VBScript obfuscated qua WhatsApp

- Mục tiêu: Các tổ chức tài chính Brazil, MercadoPago, Binance, Coinbase