Cưỡng Bức Xác Thực: Nguy Hiểm Tấn Công Mạng Windows Qua RPC

Các nhà nghiên cứu an ninh mạng đã ghi nhận xu hướng gia tăng trong các tấn công mạng Windows, lợi dụng các tính năng cơ bản của hệ điều hành để buộc máy tính nhả thông tin xác thực giá trị mà không cần tương tác người dùng hay các lỗ hổng hệ thống. Phương pháp tấn công này được gọi là cưỡng bức xác thực (authentication coercion).

Phân Tích Kỹ Thuật Cưỡng Bức Xác Thực Trong Tấn Công Mạng Windows

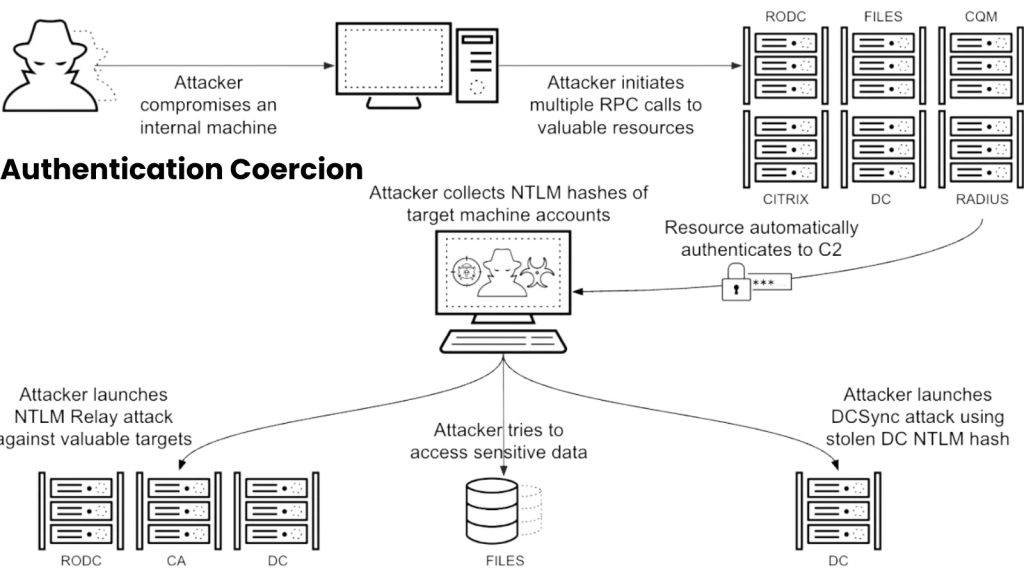

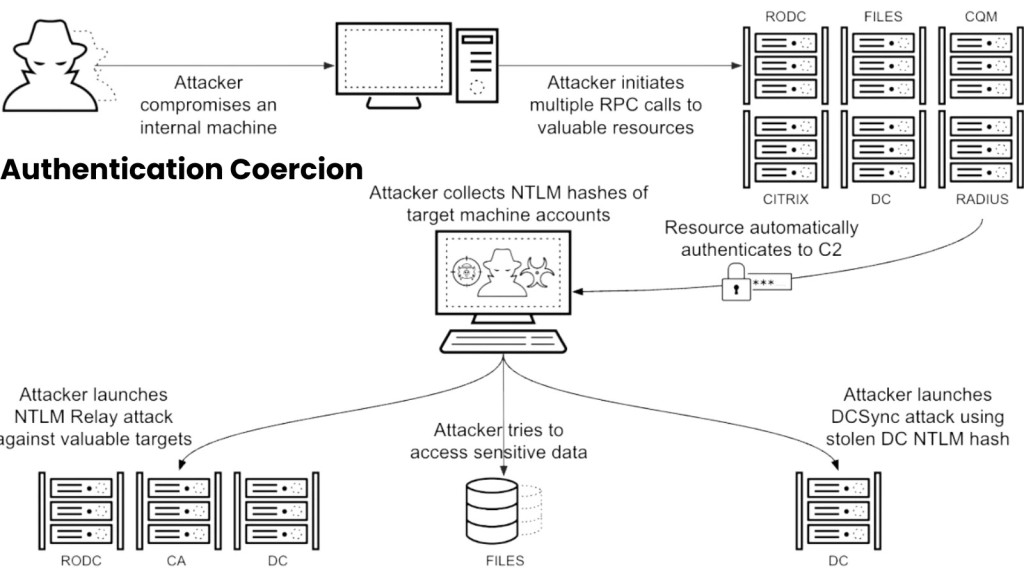

Cưỡng bức xác thực là một kỹ thuật tấn công thao túng các giao thức Remote Procedure Call (RPC) hợp pháp. Mục tiêu là lừa các máy tính tự động xác thực đến các hệ thống do kẻ tấn công kiểm soát, từ đó có khả năng xâm phạm toàn bộ miền mạng.

Nguyên Lý Hoạt Động Của Cưỡng Bức Xác Thực

Các cuộc tấn công này khai thác hành vi tự động xác thực (auto-authentication) được tích hợp trong Windows. Khi một máy tính cố gắng kết nối với một tài nguyên mạng như thư mục chia sẻ hoặc máy in, nó sẽ tự động bắt đầu quá trình xác thực.

Kẻ tấn công lợi dụng tính năng cơ bản này bằng cách thiết lập các trình lắng nghe độc hại để mạo danh các tài nguyên hợp pháp. Khi một máy tính mục tiêu kết nối, nó vô tình truyền các thông tin xác thực đã được hash (hashed credentials) đến máy chủ của kẻ tấn công, tạo tiền đề ban đầu cho các cuộc xâm nhập sâu hơn.

Sự Thay Đổi Trong Chiến Thuật Khai Thác Cưỡng Bức Xác Thực

Trong những năm gần đây, các kỹ thuật cưỡng bức xác thực như PrintNightmare đã được biết đến rộng rãi. Tuy nhiên, các nhà nghiên cứu bảo mật đang quan sát thấy sự thay đổi đáng kể trong chiến thuật của kẻ tấn công.

Thay vì dựa vào các khai thác phổ biến đã trở thành mục tiêu của các biện pháp phòng thủ, các tác nhân đe dọa ngày càng khai thác các giao diện và chức năng RPC ít được giám sát. Điều này cho phép các tác nhân độc hại vượt qua các công cụ bảo mật được thiết kế đặc biệt để phát hiện các cuộc tấn công cưỡng bức truyền thống.

Ví dụ điển hình về việc sử dụng hợp pháp là giao thức MS-EVEN (EventLog Remoting Protocol) khi kết nối với máy chủ từ xa trong bảng điều khiển “Event Viewer”.

Khai Thác Giao Diện RPC Ít Được Giám Sát

Phạm vi khai thác tiềm năng rộng hơn đáng kể so với những gì được nhận biết ban đầu. Một kho lưu trữ công khai về các phương pháp cưỡng bức xác thực trong Windows tài liệu hóa 16 chức năng hoạt động trên năm giao thức mà kẻ tấn công có thể lợi dụng. Các nhà nghiên cứu cũng lưu ý rằng hơn 240 chức năng bổ sung vẫn chưa được kiểm tra và có khả năng khai thác.

Điều này đồng nghĩa với việc kẻ tấn công có vô số con đường để thực hiện các cuộc tấn công này, cho phép chúng luân phiên các kỹ thuật khi các biện pháp phòng thủ phát triển.

Phạm Vi Tác Động Và Mục Tiêu Tấn Công

Dữ liệu gần đây cho thấy các tổ chức thuộc nhiều lĩnh vực đang đối mặt với các chiến dịch cưỡng bức xác thực ngày càng tinh vi. Các tác nhân đe dọa đã thể hiện sự quan tâm đặc biệt đến việc nhắm mục tiêu vào các tài sản quan trọng như Domain Controllers (DC) và Read-Only Domain Controllers (RODC).

Mục Tiêu Chính: Domain Controller

Nếu các hệ thống này bị xâm phạm, kẻ tấn công có thể đạt được kiểm soát hoàn toàn miền (domain compromise) và thực hiện di chuyển ngang (lateral movement) trong toàn bộ mạng doanh nghiệp.

Phân Tích Trường Hợp Thực Tế: Vụ Tấn Công Tháng 3/2025

Trong một sự cố vào tháng 3 năm 2025 ảnh hưởng đến một tổ chức y tế, kẻ tấn công đã khai thác giao diện MS-EVEN (EventLog Remoting Protocol) ít được sử dụng để thực hiện cưỡng bức xác thực.

Kỹ Thuật Khai Thác MS-EVEN

Các tác nhân đe dọa đã sử dụng hàm ElfrOpenBELW, một phương pháp RPC tương đối ít được biết đến và hiếm khi được giám sát trong các môi trường mạng thông thường.

Thành công của cuộc tấn công phụ thuộc vào việc khai thác sự hiếm gặp của giao diện RPC này trong môi trường mục tiêu. Bằng cách sử dụng các chức năng ít được biết đến hơn, các tác nhân đe dọa đã né tránh hiệu quả các cơ chế phát hiện truyền thống tập trung vào các kỹ thuật cưỡng bức phổ biến như PrintNightmare và PetitPotam.

Chuỗi Tấn Công Sau Khi Cưỡng Bức Xác Thực

Sau khi cưỡng bức xác thực thành công từ nhiều máy chủ quan trọng, bao gồm Domain Controllers và các hệ thống Citrix, kẻ tấn công đã thu thập các hash NTLM. Sau đó, chúng tiến hành một cuộc tấn công NTLM relay chống lại các máy chủ cấp phát chứng chỉ (certificate authority servers), có khả năng dẫn đến leo thang đặc quyền trên toàn miền.

Chiến Lược Phòng Ngừa và Phát Hiện Xâm Nhập Hiệu Quả

Các tổ chức cần vượt ra ngoài các biện pháp phòng thủ phản ứng nhắm vào các khai thác cụ thể đã biết. Bảo vệ hiệu quả đòi hỏi phải triển khai giám sát RPC tổng quát để xác định các bất thường về hành vi.

Giám Sát RPC Chủ Động

Điều này bao gồm việc theo dõi các tham số đường dẫn UNC bất thường, các kết hợp nguồn-đích đáng ngờ, và các cuộc gọi nhắm mục tiêu vào cơ sở hạ tầng quan trọng. Các nhóm bảo mật nên giám sát cả các giao diện dễ bị tổn thương đã biết và các chức năng lỗ hổng RPC hiếm gặp mà lệch khỏi các đường cơ sở đã thiết lập.

Biện Pháp Giảm Thiểu Kỹ Thuật

Các biện pháp giảm thiểu kỹ thuật bao gồm tắt các dịch vụ RPC không sử dụng, thực thi SMB signing trên các miền, bật Extended Protection for Authentication, và triển khai các bộ lọc RPC bằng các tiện ích tích hợp của Windows.

Ngoài ra, việc tắt các dịch vụ không cần thiết như Print Spooler trên Domain Controllers giúp giảm đáng kể bề mặt tấn công. Khi các biện pháp phòng thủ được củng cố chống lại các vector đã biết, kẻ tấn công chắc chắn sẽ khám phá và vũ khí hóa các chức năng RPC mới.

Thành công trong phòng thủ đòi hỏi các tổ chức phải áp dụng các chiến lược giám sát chủ động, nhận biết ngữ cảnh, xác định các bất thường trong các mẫu lưu lượng RPC, thiết lập các đường cơ sở hành vi, và liên tục đánh giá các phương pháp tấn công mới nổi.