Mối Đe Dọa Mạng Nghiêm Trọng Từ APT xHunt Tấn Công Exchange

Nhóm tấn công dai dẳng nâng cao (APT) xHunt tiếp tục là một mối đe dọa mạng đáng kể thông qua các cuộc tấn công tinh vi. Chúng nhắm vào máy chủ Microsoft Exchange và IIS, sử dụng các backdoor tùy chỉnh được phát triển riêng.

Tổng Quan về Nhóm APT xHunt

Chiến dịch gián điệp mạng có mục tiêu cao này đã duy trì các chiến dịch dai dẳng, kéo dài nhiều năm. Mục tiêu chính của nhóm xHunt là các tổ chức tại Kuwait, đặc biệt nhấn mạnh vào các lĩnh vực quan trọng như vận tải biển, vận chuyển và chính phủ. Sự tập trung này cho thấy mục đích thu thập thông tin tình báo chiến lược và nhạy cảm từ khu vực.

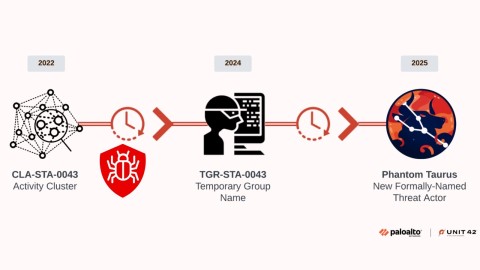

Được xác định lần đầu vào tháng 7 năm 2018 bởi Picus Security, nhóm xHunt nổi bật với bộ công cụ độc đáo, không ngừng phát triển. Tên của nhóm và các mã độc được đặt theo tên các nhân vật trong bộ anime “Hunter x Hunter”, nguồn cảm hứng cho tên gọi của nhóm.

Nhóm xHunt, còn được theo dõi dưới các tên gọi khác như SectorD01, Hive0081, Cobalt Katana và Hunter Serpens, đã thể hiện năng lực kỹ thuật và sự sáng tạo cao. Điều này được thể hiện rõ qua các phương pháp tấn công mạng của chúng.

Phương Pháp Xâm Nhập và Khai Thác

Tấn Công Watering Hole và Thu Thập Thông Tin Xác Thực

xHunt sử dụng nhiều kỹ thuật xâm nhập đa dạng, từ việc trực tiếp thỏa hiệp máy chủ đến các hoạt động thu thập thông tin xác thực tinh vi. Điều này làm tăng mức độ phức tạp của mối đe dọa mạng mà chúng gây ra.

Một trong những chiến thuật đáng chú ý nhất là tấn công watering hole trên một trang web của chính phủ Kuwait đã bị xâm nhập. Những kẻ tấn công đã chèn thẻ HTML image ẩn trỏ đến một máy chủ do chúng kiểm soát.

Thẻ này được thiết kế để thụ động thu thập NTLM hashes từ khách truy cập bằng cách kích hoạt các yêu cầu xác thực trình duyệt tự động. Kỹ thuật này lợi dụng tham chiếu chia sẻ SMB độc hại sử dụng sơ đồ file:// URI.

Nó tự động bắt giữ các NTLMv2 hashes của người dùng khi họ truy cập trang bị thỏa hiệp. Chi tiết về cách khai thác NTLMv2 hashes đã được GBHackers.com phân tích và công bố.

Bộ Công Cụ Backdoor Tùy Chỉnh và Mã Độc

Trong các vụ xâm nhập trực tiếp vào máy chủ Microsoft Exchange và IIS, xHunt triển khai một bộ backdoor tùy chỉnh phức tạp. Các công cụ này thể hiện khả năng lập trình nâng cao và sự hiểu biết sâu sắc về hạ tầng Windows của nhóm, góp phần vào sự nguy hiểm của mã độc chúng sử dụng.

Các backdoor chính được xHunt triển khai bao gồm:

- BumbleBee webshell: Đây là một webshell mạnh mẽ cho phép thực thi lệnh trực tiếp trên các máy chủ bị xâm nhập, cung cấp quyền kiểm soát ban đầu.

- Các backdoor dựa trên PowerShell như TriFive và Snugy: Snugy là một biến thể của CASHY200. Các backdoor này cung cấp quyền truy cập dai dẳng vào mạng nạn nhân, duy trì sự hiện diện lâu dài.

Kỹ Thuật Giao Tiếp C2 Tinh Vi

Điểm đáng chú ý nhất là cách tiếp cận sáng tạo của xHunt đối với giao tiếp Command and Control (C2). Đây là một yếu tố quan trọng trong việc duy trì mối đe dọa mạng của chúng mà không bị phát hiện dễ dàng.

Các backdoor Hisoka và TriFive sử dụng Exchange Web Services (EWS) để liên lạc. Chúng thực hiện điều này bằng cách đọc và ghi các bản nháp email trong hộp thư người dùng bị xâm nhập.

Chúng đặc biệt nhắm mục tiêu vào các thư mục Drafts hoặc Deleted Items. Kỹ thuật này giúp kẻ tấn công hòa trộn giao tiếp độc hại với lưu lượng email hợp pháp, gây khó khăn đáng kể cho các nỗ lực phát hiện tấn công mạng.

Backdoor TriFive là một ví dụ điển hình cho phương pháp này. Nó đăng nhập vào hộp thư người dùng hợp pháp bằng thông tin xác thực bị đánh cắp trước đó. Sau đó, nó truy xuất các payload PowerShell được lưu trữ dưới dạng bản nháp email.

Tiếp theo, TriFive thực thi các lệnh được truyền qua các tin nhắn nháp được mã hóa và Base64-encoded với tiêu đề “555”. Điều này cho thấy sự tinh vi trong thiết kế mã độc của nhóm.

Các Chiến Dịch Nổi Bật và Duy Trì Quyền Truy Cập

Chiến Dịch Giai Đoạn 2019-2020

Các hoạt động chính của nhóm xHunt bao gồm các chiến dịch từ tháng 5 đến tháng 6 năm 2019. Chúng nhắm vào các công ty vận tải và vận chuyển ở Kuwait, sử dụng các backdoor cụ thể.

Trong các chiến dịch này, nhóm đã triển khai các backdoor có tên Hisoka, Sakabota, Netero và Killua. Đây là những công cụ chủ lực trong các cuộc tấn công mạng của nhóm.

Trong giai đoạn 2019-2020, các tác nhân xHunt đã xâm nhập máy chủ Microsoft Exchange tại các tổ chức Kuwaiti. Chúng triển khai các backdoor PowerShell TriFive và Snugy cùng với webshell BumbleBee để thiết lập quyền truy cập dai dẳng, củng cố mối đe dọa mạng của mình.

Để duy trì quyền truy cập, xHunt tận dụng các scheduled tasks (tác vụ theo lịch trình) thực thi các backdoor PowerShell của mình theo định kỳ. Các tác vụ này thường được ngụy trang thành các tác vụ hệ thống Windows hợp pháp nhằm trốn tránh sự phát hiện.

Khả Năng Né Tránh Phát Hiện và Đánh Cắp Thông Tin Xác Thực

Nhóm xHunt còn thể hiện khả năng né tránh phòng thủ tiên tiến, tăng cường mức độ nguy hiểm của mối đe dọa mạng mà chúng đại diện. Các kỹ thuật này bao gồm:

- Thực hiện credential dumping (đổ thông tin xác thực) từ bộ nhớ LSASS để thu thập tài khoản người dùng.

- Thực hiện các sửa đổi registry để cho phép lưu trữ mật khẩu dưới dạng plaintext, tạo điều kiện thuận lợi cho việc đánh cắp thông tin.

- Sử dụng hạ tầng VPN trải rộng nhiều quốc gia để che giấu nguồn gốc của các tấn công mạng, gây khó khăn cho việc truy vết.

Khuyến Nghị Bảo Mật

Để chủ động đối phó với mối đe dọa mạng từ các nhóm APT như xHunt, các tổ chức cần tăng cường khả năng phòng thủ của mình. Điều này bao gồm việc thường xuyên cập nhật bản vá và cấu hình bảo mật.

Các tổ chức có thể kiểm tra khả năng phòng thủ của mình trước các chiến thuật của xHunt bằng cách sử dụng các nền tảng xác thực bảo mật. Những nền tảng này mô phỏng các kịch bản tấn công mạng thực tế.

Việc này giúp các nhóm bảo mật xác định khoảng trống trong khả năng phát hiện và phản ứng trước khi đối mặt với các mối đe dọa mạng thực sự. Qua đó, nâng cao tổng thể khả năng an ninh mạng.