Cảnh báo nguy hiểm: Cavalry Werewolf APT tấn công cơ quan chính phủ

Vào tháng 7 năm 2025, phòng thí nghiệm chống virus của Doctor Web đã tiếp nhận cảnh báo khẩn cấp từ một tổ chức chính phủ thuộc Liên bang Nga. Tổ chức này nghi ngờ hệ thống của mình đã bị xâm nhập mạng sau khi phát hiện các email spam gửi đi từ một trong các địa chỉ email nội bộ. Cuộc điều tra ban đầu nhanh chóng hé lộ một chiến dịch tấn công mạng có chủ đích tinh vi, được dàn dựng bởi nhóm tác nhân đe dọa nổi tiếng với tên gọi Cavalry Werewolf APT.

Mục tiêu chính của những kẻ tấn công bao gồm đánh cắp thông tin mật và lập bản đồ cấu hình mạng của tổ chức để mở rộng khả năng thâm nhập sâu hơn vào cơ sở hạ tầng trọng yếu. Báo cáo chi tiết từ Doctor Web xác nhận quy mô và mức độ nghiêm trọng của cuộc tấn công mạng này.

Phương thức Xâm nhập Ban đầu: Email Phishing

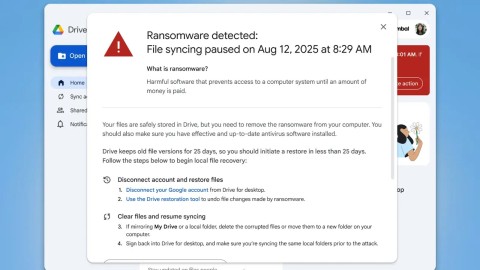

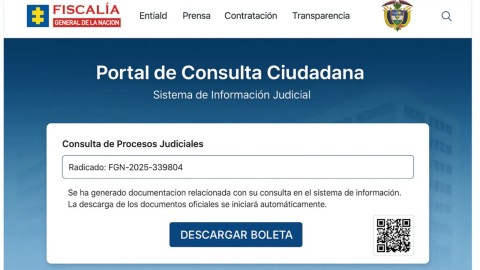

Cavalry Werewolf đã sử dụng vector tấn công truyền thống nhưng cực kỳ hiệu quả: email phishing chứa tệp đính kèm độc hại. Các tệp này được ngụy trang thành tài liệu chính phủ hợp pháp. Những email này được gửi đi thông qua BackDoor.ShellNET.1, một backdoor chưa từng được biết đến trước đây, phát triển dựa trên dự án mã nguồn mở Reverse-Shell-CS.

Mã độc này được đóng gói khéo léo trong các tệp lưu trữ được bảo vệ bằng mật khẩu. Tên tệp được đặt giả mạo các công văn chính thức, ví dụ như “Служебная записка от 16.06.2025” và “О ПРЕДОСТАВЛЕНИИ ИНФОРМАЦИИ ДЛЯ ПОДГОТОВКИ СОВЕЩАНИЯ.exe.”

Sau khi được thực thi, backdoor thiết lập kết nối reverse shell, cấp cho kẻ tấn công khả năng thực thi lệnh từ xa trên hệ thống bị xâm nhập mạng.

Kho Vũ Khí Mã Độc của Cavalry Werewolf

Khai thác Ban đầu và Triển khai Payload

Sau khi thiết lập quyền truy cập ban đầu thành công, nhóm APT Cavalry Werewolf đã tận dụng công cụ tích hợp sẵn của Windows là Bitsadmin. Công cụ này được dùng để tải xuống các payload độc hại bổ sung từ máy chủ Command and Control (C2) của chúng. Đây là một kỹ thuật phổ biến để tránh bị phát hiện.

Trojan.FileSpyNET.5: Mã độc Đánh cắp Dữ liệu

Ngay sau khi xâm nhập, nhóm tấn công đã triển khai Trojan.FileSpyNET.5, một công cụ đánh cắp tệp tinh vi. Mã độc này được thiết kế để trích xuất các tài liệu có định dạng phổ biến như .doc, .docx, .xlsx, .pdf và các tệp hình ảnh. Mục tiêu chính là thu thập thông tin mật.

BackDoor.Tunnel.41: Công cụ Tạo Kênh Ẩn

Tiếp theo, Cavalry Werewolf cài đặt BackDoor.Tunnel.41. Đây là một biến thể mã độc dựa trên phần mềm mã nguồn mở ReverseSocks5. BackDoor.Tunnel.41 cho phép tạo ra các đường hầm SOCKS5. Các đường hầm này được sử dụng để truy cập mạng và thực thi lệnh một cách bí mật, giúp kẻ tấn công duy trì sự ẩn danh và khó bị phát hiện.

Các Biến thể Mã độc Khác trong Chuỗi Tấn công

Cuộc điều tra của Doctor Web đã phát hiện một bộ công cụ mở rộng được Cavalry Werewolf sử dụng qua nhiều giai đoạn tấn công mạng. Giai đoạn xâm nhập ban đầu liên quan đến nhiều biến thể mã độc khác nhau, bao gồm:

- Các script batch BAT.DownLoader.1138

- Các trojan thực thi như Trojan.Packed2.49708 và Trojan.Siggen31.54011

- Nhiều biến thể backdoor, bao gồm BackDoor.Siggen2.5463 và BackDoor.RShell.169

Mỗi biến thể phục vụ một mục đích cụ thể trong chuỗi tấn công. Đáng chú ý, một số biến thể được điều khiển thông qua các bot Telegram để phân phối lệnh.

Trong các giai đoạn lây nhiễm tiếp theo của mối đe dọa mạng này, nhóm đã triển khai các backdoor nâng cao như Trojan.Inject5.57968. Mã độc này đã tiêm các payload được mã hóa vào các tiến trình hợp pháp aspnet_compiler.exe. Ngoài ra, BackDoor.ReverseProxy.1 được sử dụng để thiết lập quyền truy cập proxy SOCKS5 liên tục. Chi tiết về các kỹ thuật này có thể được tìm thấy tại báo cáo của Dr. Web.

Chiến thuật Duy trì và Khai thác Sau Xâm nhập

Sử dụng Công cụ Windows Tích hợp và PowerShell

Khi đã thâm nhập sâu vào mạng lưới của nạn nhân, Cavalry Werewolf đã thực hiện các hoạt động trinh sát hệ thống một cách có phương pháp. Nhóm sử dụng các tiện ích Windows hợp pháp, cho thấy khả năng vận hành tinh vi và kỹ năng Living-off-the-Land (LotL). Các hoạt động này bao gồm:

- Truy vấn thông tin người dùng

- Liệt kê cấu hình mạng thông qua các lệnh ipconfig

- Kiểm tra kết nối máy chủ proxy

Kẻ tấn công đã tận dụng PowerShell, Bitsadmin và curl để phân phối các công cụ độc hại bổ sung. Chúng sửa đổi các khóa registry của Windows để duy trì quyền truy cập (persistence) và sử dụng các thư mục công khai như C:userspublicpictures để dàn dựng payload mã độc.

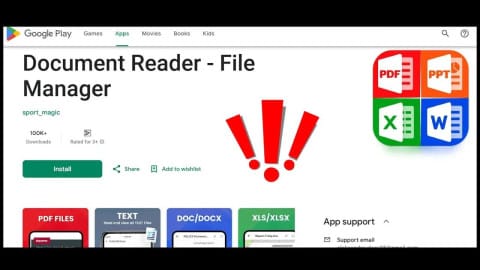

Thao túng Phần mềm Hợp pháp

Một chiến thuật đáng chú ý là Cavalry Werewolf đã can thiệp vào các tệp nhị phân của phần mềm hợp pháp. Các phần mềm bị nhắm mục tiêu bao gồm WinRar, 7-Zip, Visual Studio Code và các trình đọc PDF. Nhóm đã nhúng mã độc vào các ứng dụng này, khiến chúng không còn hoạt động được. Đây là một nỗ lực nhằm duy trì sự hiện diện và lẩn tránh các cơ chế phòng thủ dựa trên chữ ký.

IOCs (Indicators of Compromise)

Các chỉ số xâm nhập chính (IOCs) liên quan đến các biến thể mã độc được phát hiện trong chiến dịch tấn công mạng của Cavalry Werewolf bao gồm:

- BackDoor.ShellNET.1

- Trojan.FileSpyNET.5

- BackDoor.Tunnel.41

- BAT.DownLoader.1138

- Trojan.Packed2.49708

- Trojan.Siggen31.54011

- BackDoor.Siggen2.5463

- BackDoor.RShell.169

- Trojan.Inject5.57968

- BackDoor.ReverseProxy.1

Khuyến nghị Bảo mật

Chiến dịch của Cavalry Werewolf cho thấy đây là một nhóm APT tinh vi, chuyên về các cuộc tấn công mạng có chủ đích vào cơ sở hạ tầng chính phủ. Việc chúng ưa chuộng phần mềm mã nguồn mở, kho vũ khí backdoor phong phú và các biện pháp bảo mật hoạt động (OPSEC) định vị chúng là một mối đe dọa mạng dai dẳng và đáng kể.

Các tổ chức nên triển khai các biện pháp phòng thủ mạnh mẽ để chống lại các chiến dịch tấn công tương tự. Các khuyến nghị bao gồm:

- Lọc email mạnh mẽ và nâng cao.

- Khả năng phát hiện điểm cuối (Endpoint Detection and Response – EDR) hiệu quả.

- Phân đoạn mạng để hạn chế sự lây lan của các cuộc tấn công.

- Cập nhật bản vá bảo mật thường xuyên cho tất cả hệ thống và ứng dụng.

- Đào tạo nhận thức về an toàn thông tin cho nhân viên, đặc biệt về email phishing.