Rò rỉ dữ liệu nghiêm trọng từ Google Salesforce do tấn công mạng

Google đã xác nhận một trong các phiên bản Salesforce nội bộ của họ đã bị xâm nhập mạng vào tháng 6 bởi các tác nhân đe dọa tinh vi. Sự cố này dẫn đến việc rò rỉ dữ liệu thông tin liên hệ của các doanh nghiệp vừa và nhỏ. Đây là một cảnh báo nghiêm trọng về nguy cơ ngày càng tăng từ các cuộc tấn công lừa đảo qua điện thoại (voice phishing) nhắm vào môi trường đám mây doanh nghiệp.

Vụ việc này một lần nữa minh chứng cách thức các chiến thuật kỹ thuật xã hội tiếp tục phát triển. Chúng ngày càng trở nên tinh vi và hiệu quả hơn trong việc vượt qua các lớp phòng thủ truyền thống.

Phân Tích Sâu Sắc về Các Cuộc Tấn Công Voice Phishing

Nhóm Tác Nhân Đe Dọa: UNC6040 và Chiến Dịch Liên Quan

Theo phân tích từ Nhóm Tình báo Đe dọa của Google (GTIG), cuộc tấn công mạng này được thực hiện bởi UNC6040. Đây là một nhóm tác nhân đe dọa có động cơ tài chính, chuyên biệt hóa trong các chiến dịch lừa đảo qua điện thoại (voice phishing).

Mục tiêu chính của chúng là chiếm quyền truy cập các phiên bản Salesforce để thực hiện hành vi đánh cắp dữ liệu quy mô lớn. Phiên bản Salesforce bị xâm nhập của Google chứa thông tin liên hệ và các ghi chú liên quan của các doanh nghiệp vừa và nhỏ đang hợp tác với tập đoàn.

Google đã phản ứng nhanh chóng và chuyên nghiệp với sự cố. Đội ngũ an ninh của công ty đã tiến hành phân tích tác động toàn diện và triển khai các biện pháp giảm thiểu ngay lập tức.

Chiến Thuật Kỹ Thuật Xã Hội Tinh Vi

UNC6040 nổi bật với việc sử dụng các kỹ thuật kỹ thuật xã hội dựa trên điện thoại đặc biệt thuyết phục. Các đối tượng tấn công giả mạo là nhân viên hỗ trợ IT. Chúng thao túng nạn nhân để thực hiện các hành động trái phép.

Nhóm này thường nhắm mục tiêu vào các nhân viên trong các chi nhánh nói tiếng Anh của các tập đoàn đa quốc gia. Kẻ tấn công lừa nạn nhân thực hiện các thao tác cấp quyền truy cập trái phép vào môi trường Salesforce của tổ chức.

Một thành phần cốt lõi trong phương pháp của chúng là đánh lừa nạn nhân. Mục đích là để họ ủy quyền các ứng dụng kết nối độc hại vào cổng Salesforce của doanh nghiệp. Đây là một lỗ hổng trong quy trình phê duyệt ứng dụng.

Trong các cuộc gọi vishing, kẻ tấn công hướng dẫn mục tiêu truy cập trực tiếp vào trang thiết lập ứng dụng kết nối của Salesforce. Tại đây, nạn nhân được yêu cầu phê duyệt các phiên bản đã sửa đổi của ứng dụng Data Loader hợp pháp. Hành động này vô tình cấp cho kẻ tấn công quyền truy cập dữ liệu rộng rãi mà nạn nhân không hay biết.

Sự tinh vi trong chiến thuật này cho thấy sự phát triển không ngừng của các mối đe dọa mạng và tầm quan trọng của việc đào tạo nhận thức bảo mật cho nhân viên.

Sự Phát Triển TTPs của UNC6040 và Diễn Biến Xâm Nhập

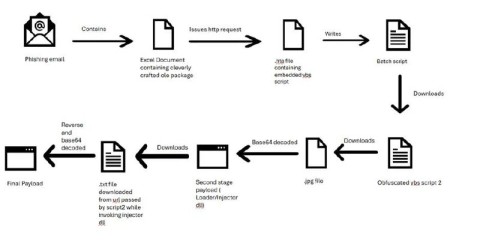

GTIG đã quan sát thấy sự phát triển đáng kể trong các chiến thuật, kỹ thuật và quy trình (TTPs) của UNC6040. Ban đầu, nhóm này chủ yếu dựa vào các ứng dụng Salesforce Dataloader tiêu chuẩn để trích xuất dữ liệu. Tuy nhiên, chúng đã nhanh chóng chuyển đổi.

Hiện tại, chúng sử dụng các script Python tùy chỉnh. Những script này thực hiện các chức năng tương tự nhưng khó bị phát hiện hơn. Sự thay đổi này cho thấy khả năng thích ứng và cải tiến liên tục của nhóm tác nhân đe dọa.

Chuỗi tấn công cập nhật hiện bao gồm việc sử dụng các cuộc gọi thoại để tuyển nạn nhân. Trong khi thực hiện cuộc gọi, kẻ tấn công sử dụng mạng Mullvad VPN hoặc TOR. Việc này nhằm che giấu danh tính và địa điểm của chúng.

Việc thu thập dữ liệu sau đó được tự động hóa hoàn toàn thông qua các địa chỉ IP của TOR. Phương pháp này gây khó khăn đáng kể cho các nỗ lực quy trách nhiệm. Nó cản trở việc truy dấu nguồn gốc của cuộc tấn công mạng.

Phạm Vi và Tác Động của Vụ Rò Rỉ Dữ Liệu

Cuộc điều tra của Google tiết lộ rằng các tác nhân đe dọa đã thành công trong việc lấy được dữ liệu. Việc này diễn ra trong một khoảng thời gian giới hạn trước khi quyền truy cập bị chấm dứt. Thời gian truy cập ngắn cho thấy khả năng phản ứng nhanh của đội ngũ an ninh Google.

Thông tin bị đánh cắp chỉ giới hạn ở các chi tiết kinh doanh cơ bản. Điều này bao gồm tên công ty và thông tin liên hệ. Phần lớn dữ liệu này đã có sẵn công khai. Mặc dù vậy, bất kỳ vụ rò rỉ dữ liệu nào cũng tiềm ẩn nguy cơ và cần được xem xét nghiêm túc.

Sự cố này vẫn là một ví dụ điển hình về việc ngay cả các tổ chức lớn và có hệ thống bảo mật mạnh mẽ cũng có thể trở thành nạn giả của các chiến thuật tinh vi. Điều này dẫn đến nguy cơ rò rỉ dữ liệu nhạy cảm nếu không có biện pháp phòng ngừa chặt chẽ và nhận thức cao.

Liên Kết tới Các Chiến Dịch Tống Tiền và Tác Nhân Đe Dọa Mới

Vụ xâm nhập này có liên quan trực tiếp đến các chiến dịch tống tiền rộng lớn hơn. Chúng được các nhà nghiên cứu theo dõi dưới tên UNC6240. Các chiến dịch này thường diễn ra sau các cuộc xâm nhập của UNC6040, đôi khi vài tháng sau khi dữ liệu ban đầu bị đánh cắp. Điều này cho thấy một mô hình tấn công có kế hoạch và mục đích rõ ràng.

Các nỗ lực tống tiền này bao gồm các cuộc gọi hoặc email yêu cầu thanh toán Bitcoin trong vòng 72 giờ. Những kẻ thực hiện các cuộc gọi này thường xuyên tuyên bố có liên kết với nhóm hacker khét tiếng ShinyHunters. Đây là một nhóm đã gây ra nhiều vụ rò rỉ dữ liệu lớn trong quá khứ.

Các nhà nghiên cứu bảo mật của Google tin rằng các tác nhân đe dọa sử dụng thương hiệu ShinyHunters có thể đang chuẩn bị leo thang chiến thuật. Chúng có thể sắp sửa tung ra một trang rò rỉ dữ liệu công khai. Hành động này có thể nhằm mục đích tăng áp lực lên các nạn nhân của các vụ rò rỉ dữ liệu liên quan đến Salesforce gần đây, buộc họ phải trả tiền chuộc.

Sự xuất hiện của trang rò rỉ dữ liệu sẽ là một dấu hiệu đáng lo ngại. Nó càng củng cố tầm quan trọng của việc theo dõi chặt chẽ các mối đe dọa mạng mới nổi và các chiến dịch tống tiền có tổ chức.

Khuyến Nghị và Bài Học Từ Sự Cố Rò Rỉ Dữ Liệu

Sự cố Google Salesforce nhấn mạnh hiệu quả liên tục của lừa đảo qua điện thoại như một vector tấn công. Nó cũng làm nổi bật cách các tác nhân đe dọa ngày càng nhắm mục tiêu vào nhân viên hỗ trợ IT. Đây được coi là điểm truy cập chính để đánh cắp dữ liệu doanh nghiệp có giá trị.

Để chống lại nguy cơ rò rỉ dữ liệu từ các cuộc tấn công kỹ thuật xã hội tinh vi như vậy, việc tăng cường đào tạo nhận thức về an ninh mạng là vô cùng cần thiết. Các tổ chức cần liên tục cập nhật kiến thức cho nhân viên về các chiến thuật lừa đảo mới nhất.

Bên cạnh đó, việc triển khai và tuân thủ chặt chẽ các giao thức xác minh danh tính và quyền truy cập cũng đóng vai trò then chốt. Đặc biệt là đối với các yêu cầu liên quan đến việc cấp quyền truy cập hệ thống hoặc thay đổi cấu hình quan trọng. Điều này bao gồm xác minh đa yếu tố và xác nhận qua kênh độc lập.

Các doanh nghiệp nên xem xét việc đánh giá định kỳ các rủi ro liên quan đến các ứng dụng bên thứ ba được kết nối với các hệ thống nhạy cảm như Salesforce. Đảm bảo rằng chỉ các ứng dụng cần thiết và được kiểm định mới được cấp quyền truy cập dữ liệu.