Tấn công APT-C-60: Nguy hiểm từ SpyGlace Malware mới

JPCERT/CC đã phát đi cảnh báo khẩn cấp về các cuộc

tấn công APT-C-60

đang diễn ra. Nhóm tác chiến tiên tiến (APT) này tiếp tục nhắm mục tiêu vào các chuyên gia tuyển dụng tại Nhật Bản thông qua các chiến dịch

kỹ thuật spear-phishing

tinh vi.

Chiến Dịch Tấn Công APT-C-60: Mục tiêu và Mục đích

Chiến dịch tấn công của

APT-C-60

đặc biệt mạo danh những người tìm việc liên hệ với nhân viên tuyển dụng. Chúng khai thác quy trình làm việc tự nhiên của các chuyên gia nhân sự, những người thường xuyên xem xét hồ sơ ứng viên.

Tiến Hóa Vector Lây Nhiễm: Từ Google Drive đến VHDX Trực Tiếp

Từ tháng 6 đến tháng 8 năm 2025, các nhà nghiên cứu bảo mật đã quan sát thấy sự thay đổi đáng kể trong chiến thuật của nhóm tấn công. Thay vì lưu trữ các tệp VHDX độc hại trên Google Drive như các cuộc tấn công trước đây vào tháng 8 năm 2024, các tác nhân đe dọa giờ đây đính kèm trực tiếp các tệp VHDX chứa mã độc vào email.

Phương pháp này giúp rút ngắn chuỗi tấn công và tăng khả năng thành công trong việc xâm nhập hệ thống. Thay đổi này được ghi nhận chi tiết bởi JPCERT/CC trong báo cáo của họ. Để biết thêm thông tin, bạn có thể tham khảo tại: JPCERT/CC Blog.

Kỹ Thuật Khai Thác và Lây Nhiễm

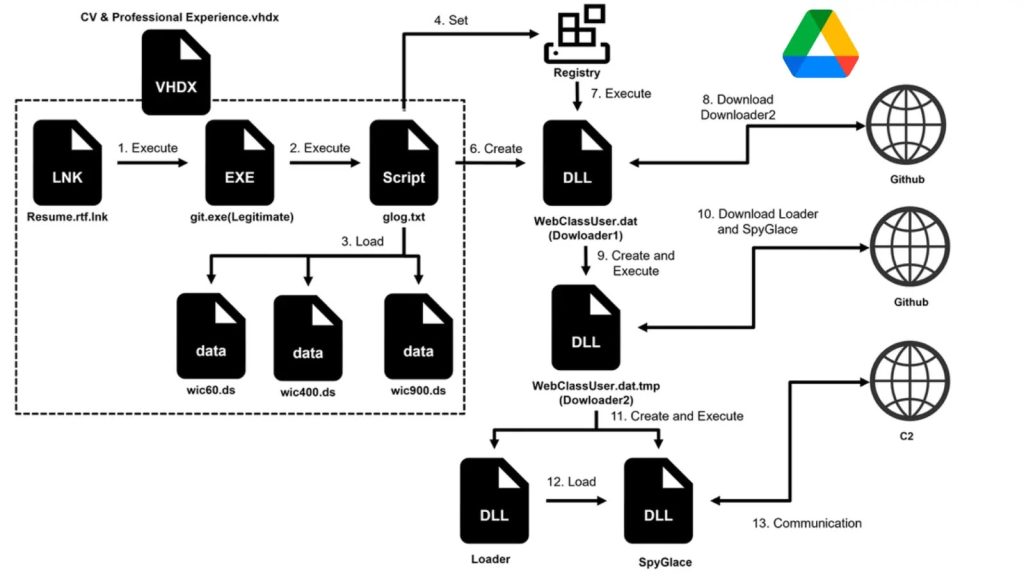

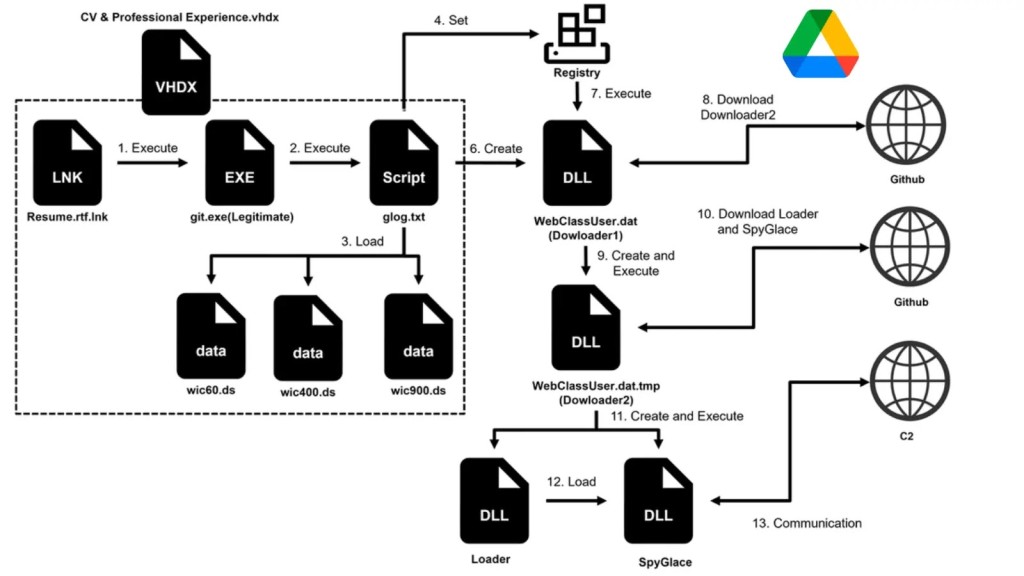

Khi người nhận gắn tệp VHDX và nhấp vào lối tắt LNK được nhúng, quá trình khai thác malware bắt đầu. Kỹ thuật này lợi dụng một cách khéo léo phần mềm Git hợp pháp.

Lạm Dụng Phần Mềm Git Hợp Pháp và Lệnh CLI

Tệp LNK độc hại thực thi

gcmd.exe

, một thành phần Git chính hãng. Sau đó,

gcmd.exe

xử lý tập lệnh

glog.txt

được lưu trữ bên trong vùng chứa VHDX. Kỹ thuật này cho phép kẻ tấn công vượt qua các kiểm soát bảo mật truyền thống bằng cách tận dụng các tiến trình hệ thống đáng tin cậy.

Mặc dù không có lệnh CLI đầy đủ, cơ chế được mô tả liên quan đến việc kích hoạt một thành phần Git hợp pháp với một tham số độc hại. Giả định luồng thực thi có thể tương tự như:

"C:Program FilesGitcmdgcmd.exe" -c "source VHDX_Mount_Pointglog.txt"Cơ Chế Bền Vững và Giai Đoạn Đầu Tiên

Tập lệnh ban đầu thực hiện ba chức năng quan trọng:

- Hiển thị một tài liệu hồ sơ giả mạo để duy trì sự hợp pháp.

- Tạo nhiều tệp bền vững trên hệ thống của nạn nhân.

- Thực thi payload giai đoạn đầu tiên có tên

Downloader1

.

Malware thiết lập tính bền vững thông qua kỹ thuật

COM hijacking

. Nó thao túng Windows Registry, đặc biệt nhắm mục tiêu vào

CLSID {566296fe-e0e8-475f-ba9c-a31ad31620b1}

để đảm bảo thực thi ngay cả sau khi hệ thống khởi động lại.

Hoạt Động Command-and-Control (C2) và Malware SpyGlace

Downloader1

liên lạc với dịch vụ thống kê hợp pháp

StatCounter

để nhận diện các thiết bị bị xâm nhập. Nó sử dụng kết hợp số sê-ri ổ đĩa (volume serial number) và tên máy tính của thiết bị. Kẻ tấn công giám sát các giao tiếp này và tải lên các tệp cấu hình tương ứng vào các kho lưu trữ GitHub do chúng kiểm soát.

Sử Dụng Dịch Vụ Hợp Pháp cho C2

Việc sử dụng kép các dịch vụ hợp pháp như

StatCounter

và

GitHub

khiến việc phát hiện dựa trên mạng trở nên cực kỳ khó khăn. Cả hai dịch vụ này đều thường được đưa vào danh sách trắng trong môi trường doanh nghiệp. Đây là một ví dụ rõ ràng về

mối đe dọa mạng

tận dụng cơ sở hạ tầng có sẵn.

Phân Tích Malware SpyGlace

Nhóm

APT-C-60

đã cập nhật đáng kể khung malware

SpyGlace

của mình. JPCERT/CC đã quan sát ba phiên bản khác nhau:

3.1.12, 3.1.13 và 3.1.14

. Các phiên bản mới nhất thể hiện khả năng chống phân tích tinh vi và chức năng mở rộng so với phiên bản

3.1.6

được ghi nhận vào năm 2024.

Tính Năng Mới và Kỹ Thuật Nâng Cao

Các tác nhân tấn công đã sửa đổi malware để vô hiệu hóa các lệnh chấm dứt tiến trình đã triển khai trước đó. Đồng thời, chúng thêm một lệnh mới là

“uld”

. Lệnh này có khả năng tải các mô-đun, thực thi các chức năng cụ thể và gỡ tải chúng một cách sạch sẽ sau hai giây.

Kỹ Thuật Mã Hóa và Chống Phân Tích

SpyGlace

sử dụng các triển khai mã hóa tùy chỉnh, bao gồm thuật toán

RC4

đã sửa đổi với chu trình

Key Scheduling Algorithm

tăng cường và các phép toán

XOR

bổ sung. Sơ đồ mã hóa của

SpyGlace

kết hợp

XOR

một byte với các lệnh

SUB

để làm xáo trộn chuỗi và phân giải API động. Điều này khiến việc phân tích tĩnh trở nên khó khăn hơn đáng kể.

Giao tiếp với hạ tầng command-and-control sử dụng mã hóa

BASE64

được xếp lớp trên biến thể

RC4

tùy chỉnh. Tất cả các payload đều được mã hóa bằng mã hóa

AES-128-CBC

. Đây là những đặc điểm kỹ thuật quan trọng của

mã độc SpyGlace

.

Nhận Diện và Định Vị Mục Tiêu

Phân tích các tiêu đề giao tiếp của malware tiết lộ giá trị

userid “GOLDBAR”

nhất quán trong các yêu cầu kiểm tra ban đầu. Các nhà nghiên cứu bảo mật tin rằng điều này chỉ ra các chiến dịch đặc biệt nhắm mục tiêu vào các tổ chức Nhật Bản. Định danh này khớp với các mẫu được Positive Technologies và JPCERT/CC báo cáo từ năm 2024. Điều này cho thấy sự liên tục trong hoạt động và trọng tâm khu vực của các tác nhân đe dọa.

Chuyển Đổi Hạ Tầng C2 và Dòng Thời Gian Phát Triển

Việc chuyển đổi hạ tầng của kẻ tấn công từ Bitbucket sang GitHub để phân phối payload mang lại khả năng hiển thị độc đáo vào các hoạt động của chúng. Vì GitHub giữ lại dữ liệu lịch sử cam kết trừ khi các kho lưu trữ bị xóa, các nhà nghiên cứu đã thành công trong việc tái cấu trúc dòng thời gian triển khai malware.

Dòng Thời Gian Phát Triển Malware SpyGlace

- 27 tháng 6 năm 2025: Phiên bản

SpyGlace 3.1.12

được tải lên.

- 3 tháng 7 năm 2025: Phiên bản

SpyGlace 3.1.13

được tải lên.

- 16 tháng 7 năm 2025: Phiên bản

SpyGlace 3.1.14

được tải lên.

Điều này cho thấy chu trình lặp lại nhanh chóng và sự phát triển tích cực của malware.

Kiểm tra nhật ký cam kết GitHub đã tiết lộ các địa chỉ email liên quan đến các kho lưu trữ do kẻ tấn công kiểm soát. Ngoài ra, nó còn tiết lộ các số sê-ri ổ đĩa và tên máy tính của các thiết bị bị xâm nhập thành công.

Chỉ Số Nhận Diện Sự Xâm Nhập (IOCs)

Các chỉ số sau đây có thể giúp các tổ chức nhận diện và ứng phó với

tấn công APT-C-60

:

- userid trong giao tiếp C2:

GOLDBAR

- Dịch vụ hợp pháp bị lạm dụng:

StatCounter, GitHub, Git software (gcmd.exe, glog.txt)

- Định dạng tệp tấn công:

VHDX

được đính kèm email

- Kỹ thuật bền vững:

COM hijacking

(CLSID

{566296fe-e0e8-475f-ba9c-a31ad31620b1}

)

- Phiên bản

SpyGlace malware

được sử dụng:

3.1.12, 3.1.13, 3.1.14

- Kỹ thuật mã hóa:

RC4

tùy chỉnh,

AES-128-CBC

,

BASE64

- Mục tiêu: Các chuyên gia tuyển dụng tại Nhật Bản và khu vực Đông Á.

Khuyến Nghị Bảo Mật và Phòng Ngừa

Các tổ chức được khuyến cáo mạnh mẽ nên thực hiện các biện pháp kiểm tra nâng cao đối với các tệp đính kèm

VHDX

. Đồng thời, cần giám sát các mẫu lưu lượng truy cập

GitHub

và

StatCounter

bất thường. Triển khai khả năng phát hiện hành vi tập trung vào các kỹ thuật

COM hijacking

cũng là một biện pháp cần thiết để chống lại

tấn công APT-C-60

.

- Tăng cường giám sát tệp đính kèm: Đặc biệt chú ý đến các tệp

VHDX

từ các nguồn không xác định hoặc đáng ngờ.

- Giám sát lưu lượng mạng: Theo dõi các kết nối bất thường đến

StatCounter

và các kho lưu trữ

GitHub

không phải của công ty.

- Phát hiện hành vi: Triển khai các giải pháp bảo mật có khả năng phát hiện các hành vi

COM hijacking

và việc lạm dụng các tiến trình hệ thống hợp pháp.

- Đào tạo nhận thức: Nâng cao nhận thức của nhân viên về

kỹ thuật spear-phishing

và các dấu hiệu của email độc hại.

JPCERT/CC nhấn mạnh rằng

APT-C-60

tiếp tục nhắm mục tiêu chủ yếu vào Nhật Bản và các khu vực Đông Á. Nhóm này duy trì các phương pháp nhất quán mặc dù có sự phát triển về chiến thuật. Việc lạm dụng dai dẳng các dịch vụ hợp pháp như

StatCounter, GitHub và phần mềm Git

thể hiện sự hiểu biết tinh vi của nhóm này về kiến trúc bảo mật doanh nghiệp và các điểm mù trong phát hiện.

Mối đe dọa mạng

này vẫn đang hoạt động và tiếp tục phát triển, đòi hỏi sự cảnh giác liên tục từ các đội ngũ bảo mật trong khu vực.