SleepyDuck Malware Nguy Hiểm: Tấn Công Nhà Phát Triển

Các nhà nghiên cứu bảo mật đã phát hiện ra SleepyDuck malware, một trojan truy cập từ xa (RAT) nguy hiểm, đang ẩn mình trong kho tiện ích mở rộng Open VSX IDE. Mã độc này nhắm mục tiêu vào các nhà phát triển sử dụng các trình soạn thảo mã nguồn như Cursor và Windsurf.

Tiện ích mở rộng độc hại đã mạo danh một công cụ hỗ trợ ngôn ngữ lập trình Solidity hợp pháp. Nó đã lợi dụng tên của một tiện ích đã được thiết lập để lẩn tránh sự phát hiện.

Chi tiết về SleepyDuck Malware và Cơ chế Tấn công

Véc-tơ Lây nhiễm và Mạo danh

Tiện ích mở rộng bị xâm nhập juan-bianco.solidity-vlang đã nhận được hơn 14.000 lượt tải xuống trước khi payload độc hại được tiêm vào. Điều này cho thấy mức độ nghiêm trọng của các cuộc tấn công chuỗi cung ứng nhắm vào công cụ phát triển.

Chiến lược Kích hoạt Hai Giai đoạn

Cuộc tấn công diễn ra theo hai giai đoạn rõ rệt. Tiện ích mở rộng ban đầu được xuất bản vào ngày 31 tháng 10 dưới dạng một công cụ có vẻ vô hại.

Tuy nhiên, vào ngày 1 tháng 11, các nhà phát triển đằng sau tiện ích đã tung ra một bản cập nhật quan trọng lên phiên bản 0.0.8. Bản cập nhật này đã giới thiệu các khả năng truy cập từ xa nguy hiểm.

Chiến lược kích hoạt chậm trễ này cho phép mã độc thiết lập chỗ đứng trên hàng nghìn hệ thống trước khi bị phát hiện. Các bản cập nhật tiếp theo đã sửa đổi các sự kiện kích hoạt của tiện ích để chúng được kích hoạt thường xuyên hơn trong các kịch bản khác nhau.

Điều này đảm bảo mã độc được thực thi liên tục bất cứ khi nào các nhà phát triển mở trình soạn thảo mã nguồn của họ hoặc làm việc với các tệp Solidity.

Kỹ thuật Lẩn tránh và Giao tiếp C2 Độc đáo của SleepyDuck

Các Kỹ thuật Lẩn tránh Nâng cao

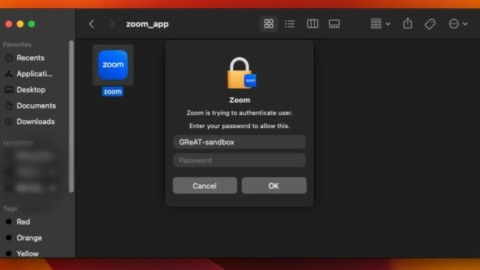

SleepyDuck malware thể hiện kỹ thuật tinh vi vượt xa các mã độc thông thường. Tiện ích này sử dụng nhiều kỹ thuật lẩn tránh, bao gồm khả năng phát hiện sandbox và các biện pháp chống phân tích.

Những biện pháp này nhắm vào các nhà nghiên cứu bảo mật đang cố gắng phân tích ngược chức năng của nó.

Thu thập Thông tin và Thiết lập C2

Khi được kích hoạt, mã độc thu thập thông tin hệ thống quan trọng. Các thông tin này bao gồm hostname, username, địa chỉ MAC và múi giờ.

Sau đó, nó thiết lập liên lạc với máy chủ chỉ huy và kiểm soát (C2).

Cơ chế Failover dựa trên Blockchain

Điểm đáng lo ngại nhất trong thiết kế của SleepyDuck là khả năng phục hồi của nó trước các hoạt động gỡ bỏ truyền thống. Kẻ tấn công đã đăng ký miền C2 chính là sleepyduck.xyz vào ngày 1 tháng 11 lúc 19:14:54 UTC.

Tuy nhiên, chúng đã lường trước rằng máy chủ này có thể bị tịch thu hoặc ngừng hoạt động. Do đó, chúng đã triển khai một cơ chế failover dựa trên blockchain.

Mã độc giao tiếp với một hợp đồng thông minh Ethereum để truy xuất các địa chỉ C2 được cập nhật. Điều này đảm bảo chức năng tiếp tục ngay cả khi cơ quan thực thi pháp luật hoặc nhà cung cấp dịch vụ lưu trữ tắt cơ sở hạ tầng chính.

Hợp đồng này, được triển khai vào ngày 31 tháng 10, đã trải qua năm giao dịch để cập nhật địa chỉ máy chủ chỉ huy. Điều này chứng tỏ sự quản lý tích cực của chiến dịch.

Tiện ích mở rộng tạo ra một vòng lặp thăm dò ý kiến giao tiếp với máy chủ chỉ huy và kiểm soát cứ sau 30 giây. Nó liên tục kiểm tra các hướng dẫn mới.

Kênh liên lạc liên tục này cấp cho kẻ tấn công khả năng thực thi các lệnh tùy ý trên các hệ thống bị xâm nhập. Điều này hiệu quả cấp cho chúng quyền truy cập từ xa vào các máy của nhà phát triển, vốn thường chứa mã nguồn và thông tin đăng nhập nhạy cảm. Để biết thêm về các nguy cơ của mã độc này, bạn có thể tham khảo báo cáo về SleepyDuck malware.

Bối cảnh Chiến dịch và Khuyến nghị An ninh mạng

Lịch sử Tấn công Cộng đồng Phát triển Solidity

Sự cố SleepyDuck malware chỉ là chương mới nhất trong một chiến dịch kéo dài nhắm vào cộng đồng phát triển Solidity. Các nhà nghiên cứu bảo mật đã theo dõi ít nhất 20 tiện ích mở rộng độc hại mạo danh công cụ Solidity hợp pháp trên các thị trường Open VSX và Visual Studio Code kể từ tháng 7 năm 2025.

Các tiện ích này sử dụng các kỹ thuật giả mạo tên ngày càng tinh vi. Điều này khiến các nhà phát triển cực kỳ khó phân biệt tiện ích độc hại với tiện ích hợp pháp khi duyệt thị trường.

Cùng một tác giả đằng sau SleepyDuck trước đây đã xuất bản hai tiện ích mở rộng Solidity độc hại khác đã bị xóa khỏi thị trường. Điều này cho thấy đây là một đối tượng tái phạm.

Bối cảnh lịch sử này cho thấy kẻ tấn công sở hữu chuyên môn kỹ thuật đáng kể và không bị nản lòng bởi các hành động gỡ bỏ trước đó.

Khuyến nghị Bảo mật cho Nhà Phát triển

Các tổ chức dựa vào trình soạn thảo mã nguồn và các thị trường tiện ích mở rộng liên quan phải đối mặt với các rủi ro nghiêm trọng từ các cuộc tấn công mạng này.

Các nhà nghiên cứu bảo mật khuyến nghị triển khai các giải pháp quản lý tiện ích mở rộng. Những giải pháp này có thể duy trì danh mục các tiện ích đã cài đặt và chặn các gói độc hại đã biết trước khi chúng xâm phạm môi trường phát triển.

Phản ứng nhanh chóng của cộng đồng bảo mật đối với SleepyDuck chứng tỏ tầm quan trọng của việc giám sát liên tục. Tuy nhiên, các nhà phát triển và tổ chức cá nhân cũng phải thực hiện các biện pháp chủ động để bảo vệ cơ sở hạ tầng của họ khỏi các mối đe dọa mạng tương tự nhắm vào chuỗi cung ứng phát triển.