Nguy hiểm: Rhysida Ransomware Tấn Công Qua Malvertising Tinh Vi

Nhóm mã độc ransomware Rhysida đang thực hiện một chiến dịch malvertising tinh vi, phát tán mã độc OysterLoader thông qua các quảng cáo công cụ tìm kiếm lừa đảo. Chiến thuật này cho phép kẻ tấn công chiếm quyền kiểm soát hoàn toàn các thiết bị và mạng lưới đã bị xâm nhập.

Chiến Thuật Malvertising Tinh Vi của Rhysida

Nhóm Rhysida, trước đây được biết đến với tên Vice Society và đã đổi tên vào năm 2023, đã hoàn thiện một chuỗi lây nhiễm nguy hiểm. Chúng sử dụng các quảng cáo tìm kiếm trả phí trên Bing để nhắm mục tiêu vào người dùng.

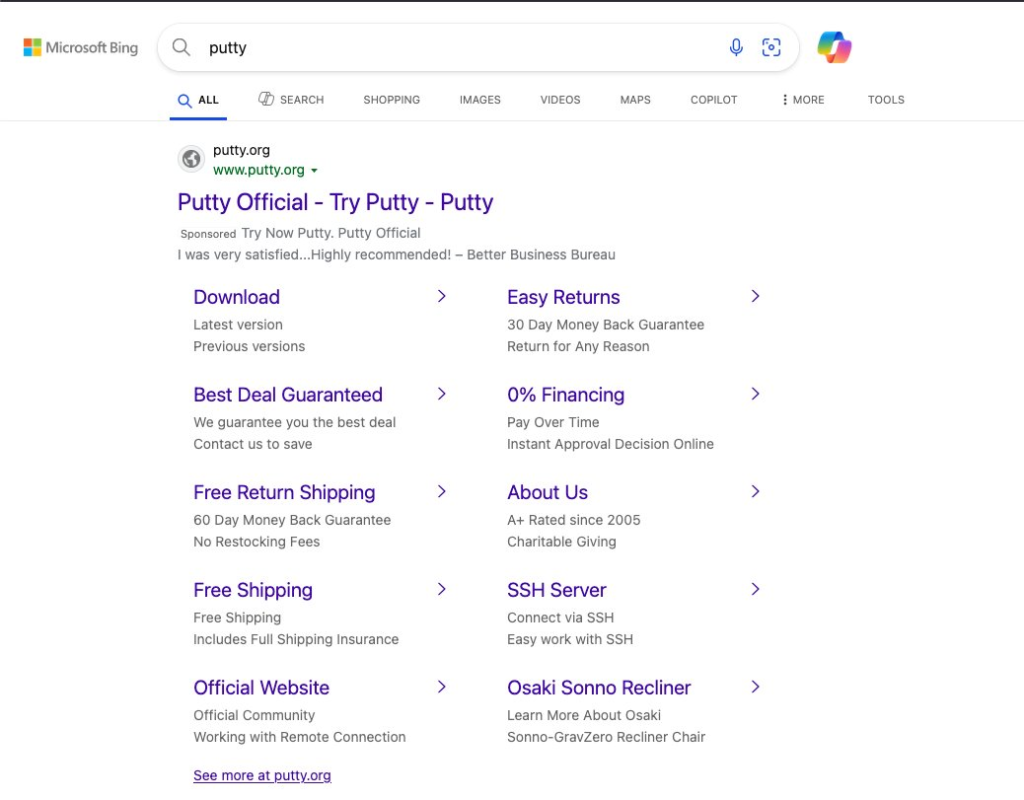

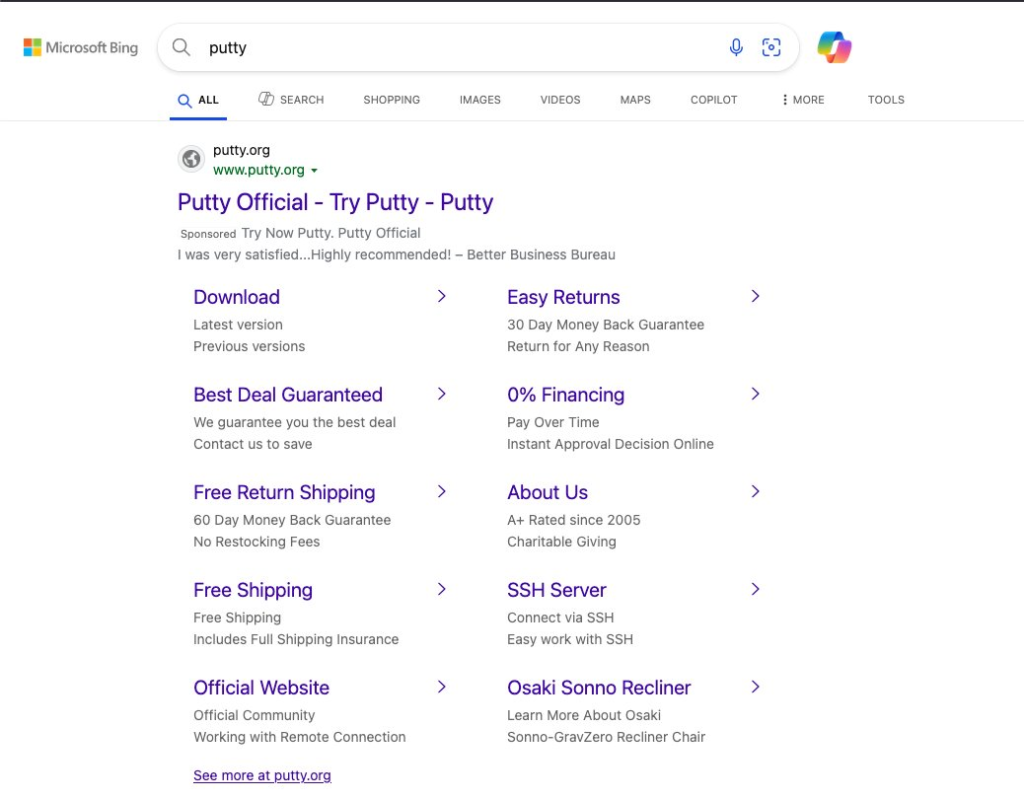

Mục Tiêu và Phương Pháp Lừa Đảo

Nhóm này mua quảng cáo nhắm vào các phần mềm phổ biến như PuTTY, Microsoft Teams và Zoom. Sau đó, chúng chuyển hướng người dùng đến các trang đích giả mạo, được thiết kế để lừa nạn nhân tải xuống phần mềm độc hại thay vì ứng dụng hợp pháp.

Chiến thuật này đặc biệt hiệu quả vì các quảng cáo xuất hiện nổi bật trong kết quả tìm kiếm. Trong Windows 11, chúng thậm chí có thể xuất hiện trực tiếp trong menu Start của hệ thống, tăng khả năng tiếp cận nạn nhân.

OysterLoader: Công Cụ Truy Cập Ban Đầu

OysterLoader đóng vai trò là công cụ truy cập ban đầu (initial access tool). Mục đích chính của nó là thiết lập chỗ đứng trên các hệ thống nạn nhân.

Cơ Chế Hoạt Động Hai Giai Đoạn

Khi được cài đặt, OysterLoader cho phép kẻ tấn công triển khai một backdoor dai dẳng. Backdoor này cấp quyền truy cập lâu dài vào cả thiết bị và toàn bộ mạng lưới. Phương pháp hai giai đoạn này là một chiến thuật phổ biến trong các cuộc tấn công mạng nhắm vào doanh nghiệp. Việc giành quyền truy cập ban đầu là bước đầu tiên quan trọng trong một cuộc xâm nhập lớn hơn.

Leo Thang Chiến Dịch và Cường Độ Hoạt Động

Chiến dịch hiện tại, bắt đầu vào tháng 6 năm 2025, cho thấy sự leo thang đáng kể so với các nỗ lực malvertising trước đây của nhóm, diễn ra từ tháng 5 đến tháng 9 năm 2024. Sự gia tăng cường độ hoạt động được thể hiện rõ qua số lượng chứng chỉ ký mã (code-signing certificates) mà nhóm đã sử dụng. Năm 2025, chúng đã dùng hơn 40 chứng chỉ, so với chỉ 7 chứng chỉ trong chiến dịch ban đầu.

Sự gia tăng đáng kể này cho thấy nhóm Rhysida tiếp tục đầu tư và cam kết vào phương thức tấn công này.

Kỹ Thuật Né Tránh Phát Hiện và Lạm Dụng Chứng Chỉ

Để né tránh phát hiện, nhóm mã độc ransomware Rhysida sử dụng hai kỹ thuật chính.

Sử Dụng Malware Packers

Đầu tiên, chúng sử dụng các malware packer để nén, mã hóa và làm xáo trộn chức năng của mã độc. Điều này dẫn đến tỷ lệ phát hiện cực kỳ thấp khi các tệp được gặp lần đầu. Phân tích bảo mật cho thấy các mẫu bị đóng gói thường chỉ kích hoạt cảnh báo từ năm công cụ chống virus trở xuống ban đầu. Tỷ lệ phát hiện chỉ được cải thiện sau vài ngày.

Lạm Dụng Chứng Chỉ Ký Mã (Code-Signing Certificates)

Thứ hai, chúng lạm dụng các chứng chỉ ký mã để khiến các tệp độc hại có vẻ hợp pháp. Kỹ thuật này khai thác sự tin tưởng của người dùng và hệ điều hành đối với phần mềm được ký đúng cách. Việc nhóm này sử dụng chứng chỉ ký mã đã vô tình cung cấp cho các nhà bảo vệ một lợi thế theo dõi.

Khi các cơ quan cấp phát thu hồi chứng chỉ, các chứng chỉ mới với thời hạn hợp lệ mới sẽ cho thấy hoạt động chiến dịch được nối lại. Expel chủ động báo cáo các chứng chỉ được phát hiện để thu hồi, giúp các hệ điều hành và công cụ bảo mật xác định và chặn mã độc hiệu quả hơn.

Vượt Qua Microsoft Trusted Signing

Một điều đáng lo ngại là nhóm Rhysida đã tìm ra cách lạm dụng dịch vụ Trusted Signing của chính Microsoft, vốn cấp các chứng chỉ có thời hạn hợp lệ 72 giờ. Nhóm này đã khai thác hệ thống này để ký các tệp trên quy mô lớn, khiến Microsoft phải thu hồi hơn 200 chứng chỉ liên quan đến nhóm.

Bất chấp các đợt thu hồi này, nhóm Rhysida vẫn tiếp tục hoạt động và không có dấu hiệu từ bỏ các phương pháp tấn công mạng đã được chứng minh hiệu quả này. Điều này đặt ra rủi ro bảo mật đáng kể cho các tổ chức.

Tác Động và Khuyến Nghị Bảo Vệ Hệ Thống

Thành công của chiến dịch này nhấn mạnh cách kẻ tấn công lợi dụng các dịch vụ hợp pháp và sự tin tưởng của người dùng để xâm nhập các tổ chức trên quy mô lớn. Để giảm thiểu rủi ro bảo mật từ các cuộc tấn công này, các doanh nghiệp cần thực hiện các biện pháp phòng ngừa.

Chiến Lược Phòng Thủ cho Doanh Nghiệp

- Luôn cảnh giác khi tải xuống phần mềm.

- Xác minh cẩn thận các URL để đảm bảo tính hợp lệ.

- Cân nhắc chặn malvertising thông qua các kiểm soát mạng.

Việc theo dõi và phản ứng kịp thời là yếu tố then chốt để đảm bảo an ninh mạng trong bối cảnh các nhóm mã độc ransomware như Rhysida liên tục phát triển kỹ thuật tấn công.