Cảnh báo khẩn: Lỗ hổng CVE-2025-59287 & WSUS bị do thám

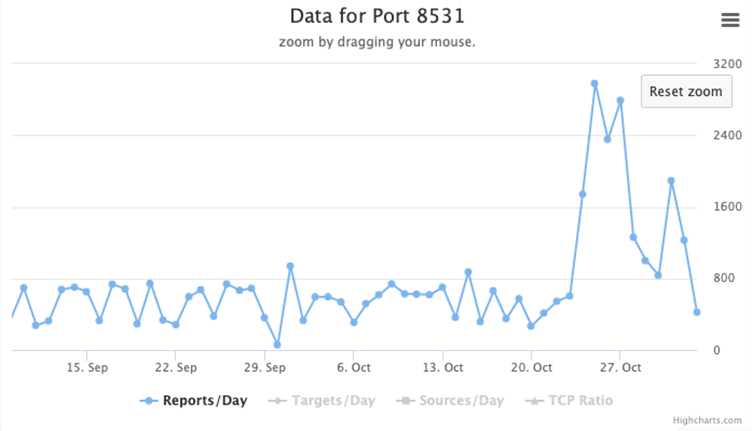

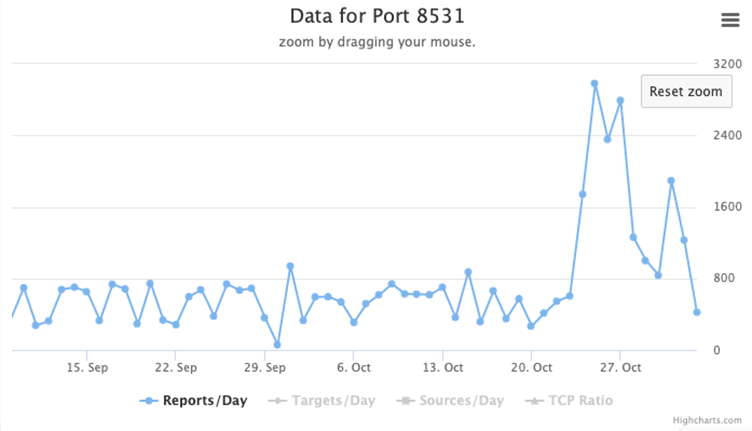

Các chuyên gia an ninh mạng tại SANS Internet Storm Center đã ghi nhận sự gia tăng đáng kể trong lưu lượng mạng đáng ngờ nhắm mục tiêu vào cơ sở hạ tầng Windows Server Update Services (WSUS) trên toàn cầu. Hoạt động do thám này tập trung đặc biệt vào các cổng TCP 8530 và 8531, tương ứng với các kênh giao tiếp không mã hóa và mã hóa của các máy chủ WSUS dễ bị tổn thương bởi lỗ hổng CVE-2025-59287 mới được công bố. Chiến dịch quét phối hợp này cho thấy các tác nhân đe dọa đang tích cực tìm kiếm các hệ thống bị phơi nhiễm để khai thác.

Phát Hiện Hoạt Động Do Thám Nhắm Mục Tiêu WSUS

Hoạt động do thám gần đây đã leo thang một cách rõ rệt, tập trung vào việc xác định các máy chủ WSUS có thể truy cập từ bên ngoài. Các cổng mục tiêu chính là TCP 8530 và TCP 8531. Cổng 8530 được sử dụng cho giao tiếp HTTP tiêu chuẩn, trong khi cổng 8531 được sử dụng cho các kết nối HTTPS được mã hóa.

Sự gia tăng đột biến trong các nỗ lực quét này được xác nhận bởi dữ liệu thu thập từ nhiều cảm biến tường lửa và mạng giám sát an ninh. Điều này cho thấy một chiến dịch tích cực của các tác nhân đe dọa đang tìm kiếm các điểm yếu để thực hiện tấn công mạng.

Chi tiết Kỹ thuật CVE-2025-59287 và Cơ Chế Khai Thác

Lỗ hổng CVE-2025-59287 đại diện cho một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến các máy chủ WSUS. Chi tiết kỹ thuật về lỗ hổng này đã được công bố rộng rãi, cung cấp cho kẻ tấn công kiến thức và công cụ cần thiết để nhanh chóng xác định và khai thác các hệ thống bị ảnh hưởng.

- Khai thác cổng 8530/8531: Kẻ tấn công thiết lập kết nối tới các hệ thống dễ bị tổn thương thông qua cổng 8530 (HTTP) hoặc cổng 8531 (HTTPS).

- Thực thi mã tùy ý (RCE): Sau khi kết nối thành công, các tác nhân độc hại có thể thực thi các script tùy ý trên máy chủ bị ảnh hưởng. Điều này cấp cho chúng quyền kiểm soát đáng kể đối với hệ thống.

- Phạm vi kiểm soát: Quyền kiểm soát này có thể mở rộng đến toàn bộ cơ sở hạ tầng mạng mà máy chủ WSUS quản lý, biến nó thành một điểm khởi đầu lý tưởng cho các cuộc tấn công lan rộng.

Quá trình khai thác tương đối đơn giản, cho phép các tác nhân đe dọa chuyển từ hoạt động do thám ban đầu sang chiếm quyền kiểm soát hệ thống một cách nhanh chóng, thường chỉ trong vòng vài phút sau khi phát hiện một máy chủ dễ bị tổn thương.

Phạm vi Tác động và Nguy cơ Lan truyền

Sự nguy hiểm của lỗ hổng CVE-2025-59287 nằm ở khả năng một máy chủ WSUS bị xâm nhập có thể phân phối các bản vá độc hại. Điều này có thể ảnh hưởng đến hàng trăm hoặc hàng nghìn máy tính được kết nối trong một tổ chức. Điều này biến máy chủ WSUS từ một công cụ quản lý thành một vector tấn công mạnh mẽ.

Mỗi máy tính client được cấu hình để nhận bản cập nhật từ máy chủ WSUS bị thỏa hiệp sẽ có nguy cơ cao cài đặt phần mềm độc hại. Điều này tạo ra một kịch bản lan truyền mã độc quy mô lớn, tiềm ẩn nguy cơ phá hoại nghiêm trọng toàn bộ mạng lưới doanh nghiệp.

Phân Tích Hoạt Động Do Thám và Dấu hiệu Đe dọa Thực sự

Dữ liệu thu thập từ các nguồn khác nhau xác nhận sự gia tăng trong các nỗ lực quét trong tuần trước. Một phần của hoạt động do thám này bắt nguồn từ các nguồn nghiên cứu bảo mật đã biết.

- Nguồn nghiên cứu hợp pháp: Bao gồm các tổ chức như Shadowserver và các tổ chức an ninh mạng khác, những đơn vị này thực hiện kiểm thử và đánh giá lỗ hổng được ủy quyền.

- Nguồn đe dọa thực sự: Tuy nhiên, các nhóm an ninh cũng đã xác định hoạt động quét từ các địa chỉ IP không liên quan đến các nỗ lực nghiên cứu hợp pháp. Điều này cho thấy các tác nhân đe dọa thực sự đang tích cực thực hiện hoạt động do thám nhắm vào cơ sở hạ tầng dễ bị tổn thương. Chi tiết về hoạt động quét có thể tham khảo tại SANS Internet Storm Center.

Sự phân biệt này là rất quan trọng vì nó chứng minh rằng các tác nhân độc hại đang chủ động săn lùng các máy chủ WSUS bị phơi nhiễm, chứ không chỉ đơn thuần phản ứng với các thông báo nghiên cứu.

Johannes Ullrich, Trưởng phòng Nghiên cứu tại SANS.edu, nhấn mạnh rằng bất kỳ tổ chức nào có máy chủ WSUS dễ bị tổn thương và bị phơi nhiễm nên coi hệ thống của mình đã bị xâm phạm. Đánh giá nghiêm khắc này phản ánh mức độ nghiêm trọng của mối đe dọa.

Biện Pháp Phòng Ngừa và Ứng phó Khẩn cấp

Các tổ chức quản lý cơ sở hạ tầng WSUS cần phải xử lý mối đe dọa này với mức độ khẩn cấp tối đa. Việc bảo vệ các máy chủ WSUS là một thành phần quan trọng của chiến lược bảo mật mạng tổng thể.

Ưu tiên Cập nhật Bản vá và Quản lý Lỗ hổng

Các quản trị viên hệ thống cần xác minh liệu triển khai WSUS của họ có đang chạy các phiên bản dễ bị tổn thương hay không. Sau đó, họ phải áp dụng ngay lập tức các bản vá bảo mật có sẵn. Đây là biện pháp phòng thủ hiệu quả nhất.

Nếu không có khả năng vá lỗi ngay lập tức, cần thực hiện cô lập mạng ngay lập tức. Điều này bao gồm việc đảm bảo các máy chủ WSUS được cách ly khỏi các hệ thống quan trọng và chỉ có thể truy cập bởi người dùng quản trị được ủy quyền.

Đồng thời, việc thường xuyên kiểm tra các bản cập nhật bảo mật từ Microsoft và các nhà cung cấp phần mềm khác là thiết yếu để giảm thiểu rủi ro từ các lỗ hổng CVE mới và các mối đe dọa đã biết.

Cách ly Mạng và Giám sát Lưu lượng

Việc rà soát nhật ký tường lửa để tìm kiếm các kết nối đáng ngờ tới các cổng 8530 và 8531 có thể giúp xác định liệu hệ thống đã bị nhắm mục tiêu hoặc bị xâm phạm bởi hoạt động quét hay chưa. Bất kỳ kết nối không mong muốn nào tới các cổng này đều cần được điều tra ngay lập tức.

Dưới đây là một số lệnh CLI mẫu để kiểm tra và cấu hình tường lửa trên Windows Server:

# Kiểm tra các kết nối đang lắng nghe trên cổng 8530 và 8531 (Windows Command Prompt)

netstat -ano | findstr "8530 8531"

# Kiểm tra các kết nối đã thiết lập đến các cổng này (Windows PowerShell)

Get-NetTCPConnection | Where-Object { ($_.LocalPort -eq 8530 -or $_.LocalPort -eq 8531) -and ($_.State -eq "Established") }

# Cấu hình tường lửa để chặn truy cập từ bên ngoài vào cổng 8530 và 8531 (Windows Firewall với Advanced Security)

# Lệnh này sẽ chặn mọi kết nối đến các cổng này từ bên ngoài.

# Cần cân nhắc kỹ trước khi áp dụng để không làm gián đoạn dịch vụ hợp lệ.

netsh advfirewall firewall add rule name="Block_WSUS_8530_External" dir=in action=block protocol=TCP localport=8530 remoteip=any

netsh advfirewall firewall add rule name="Block_WSUS_8531_External" dir=in action=block protocol=TCP localport=8531 remoteip=any

# Để chỉ cho phép các IP quản trị cụ thể truy cập, thay đổi 'remoteip=any' thành 'remoteip=<IP_cua_admin>'

# Ví dụ: netsh advfirewall firewall add rule name="Allow_WSUS_Admin_8530" dir=in action=allow protocol=TCP localport=8530 remoteip=192.168.1.100

Các nhóm bảo mật nên giả định rằng bất kỳ máy chủ WSUS nào bị phơi nhiễm ra Internet mà không có kiểm soát xác thực thích hợp đều là một mối đe dọa tức thì đối với toàn bộ cơ sở hạ tầng của họ. Thực hiện các biện pháp kiểm soát truy cập nghiêm ngặt và giới hạn quyền truy cập chỉ cho các nguồn đáng tin cậy.

Xác minh Tình trạng Hệ thống WSUS

Việc kiểm tra định kỳ tình trạng của máy chủ WSUS là cần thiết để đảm bảo tính toàn vẹn và bảo mật của nó. Các kiểm tra này nên bao gồm việc xác minh các tệp cấu hình, kiểm tra các dịch vụ đang chạy và đảm bảo rằng không có phần mềm không mong muốn nào được cài đặt.

Đảm bảo rằng WSUS được cấu hình để chỉ giao tiếp qua HTTPS với các máy khách. Điều này mã hóa lưu lượng truy cập và ngăn chặn các cuộc tấn công đánh cắp thông tin hoặc chèn dữ liệu độc hại trong quá trình cập nhật. Thực hiện cập nhật bản vá thường xuyên không chỉ cho WSUS mà còn cho hệ điều hành cơ bản và các thành phần liên quan là vô cùng quan trọng.