Kỹ thuật né tránh EDR: EDR-Redir V2 thao túng thư mục cha

Nhà nghiên cứu bảo mật TwoSevenOneT đã công bố EDR-Redir V2, một công cụ né tránh được nâng cấp. Công cụ này khai thác công nghệ liên kết ràng buộc (bind link) của Windows để vượt qua các giải pháp phát hiện và phản hồi điểm cuối (EDR) trên Windows 11, thể hiện một mối đe dọa mạng mới và phức tạp.

Phiên bản mới của EDR-Redir V2 chứng minh một cách tiếp cận tinh vi hơn. Thay vì nhắm trực tiếp vào các thư mục EDR được bảo vệ, công cụ này thao túng các thư mục cha (parent directories) để chuyển hướng phần mềm bảo mật.

Kỹ Thuật Né Tránh EDR Bằng Thao Túng Thư Mục Cha

Sự Khác Biệt Giữa EDR-Redir Phiên Bản Cũ và Mới

Phiên bản EDR-Redir gốc tạo các liên kết ràng buộc trực tiếp đến các thư mục thực thi của phần mềm chống virus và EDR.

Ngược lại, EDR-Redir V2 sử dụng một chiến lược khác. Nó nhắm mục tiêu vào các thư mục cha như Program Files hoặc ProgramData.

Nhà nghiên cứu đã phát hiện ra rằng, trong khi các giải pháp EDR bảo vệ các thư mục hoạt động của chúng khỏi việc ghi tập tin trái phép, chúng không thể ngăn chặn các sửa đổi đối với các thư mục cha mà không làm gián đoạn việc cài đặt phần mềm hợp pháp trên toàn hệ thống. Điều này tạo ra một lỗ hổng đáng kể cho kỹ thuật né tránh EDR.

Xem thêm nghiên cứu chi tiết tại blog cá nhân của nhà nghiên cứu: EDR-Redir V2: Blind EDR With Fake Program Files.

Cơ Chế Tạo Cấu Trúc Liên Kết Ràng Buộc Vòng Lặp

Kỹ thuật này tạo ra một cấu trúc liên kết ràng buộc hình tròn. Trong đó, các thư mục trỏ ngược lại chính chúng thông qua một thư mục tạm thời do kẻ tấn công kiểm soát.

EDR-Redir V2 thực hiện các bước sau:

- Đầu tiên, công cụ truy vấn tất cả các thư mục con trong thư mục cha mục tiêu.

- Sau đó, nó tạo các thư mục tương ứng tại một vị trí do kẻ tấn công kiểm soát, ví dụ như

C:TMPTEMPDIR. - Công cụ thiết lập các liên kết ràng buộc, tạo ra một vòng lặp. Việc truy cập thư mục sẽ quay lại thông qua thư mục tạm thời này, cố ý loại trừ thư mục cụ thể của EDR khỏi vòng lặp này.

Cách tiếp cận này hiệu quả trong né tránh EDR bởi vì các hệ thống phát hiện không nhận diện được sự chuyển hướng gốc của đường dẫn.

Minh Họa Thực Tế và Tác Động Của Kỹ Thuật Tấn Công Mạng Này

Thử Nghiệm Thành Công Với Windows Defender

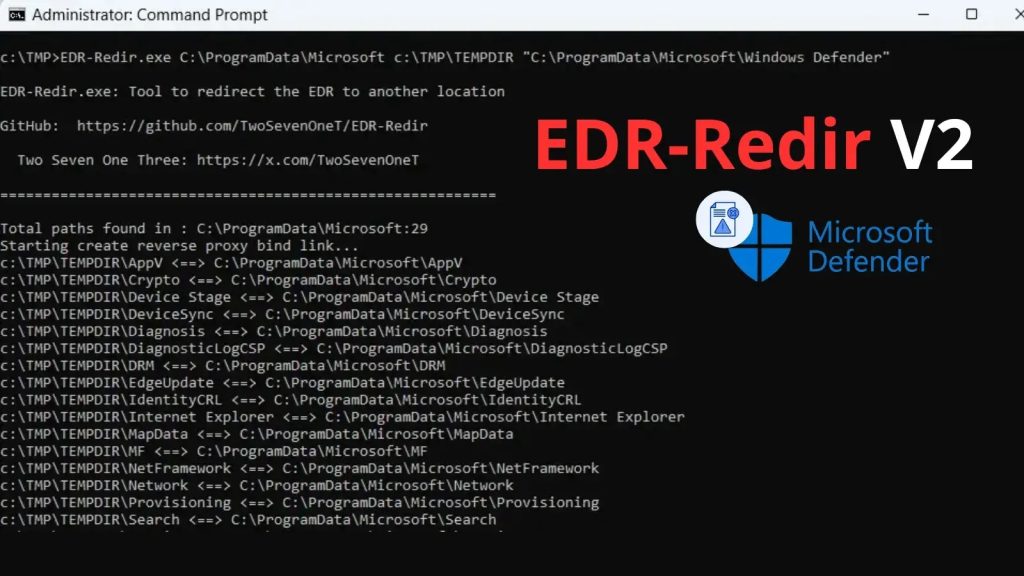

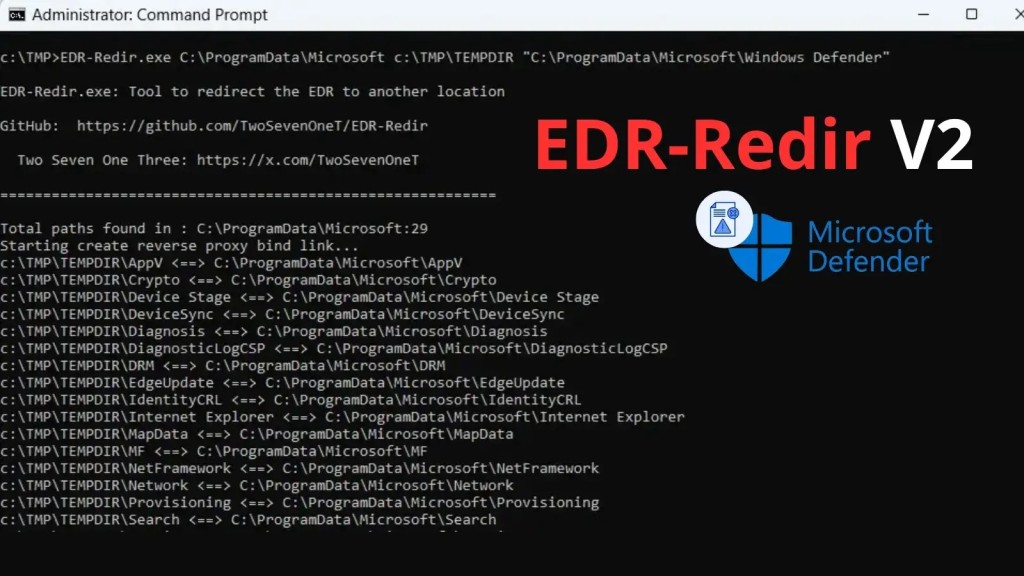

Trong một minh họa bằng chứng về khái niệm (proof-of-concept), nhà nghiên cứu đã chuyển hướng thành công Windows Defender trên Windows 11.

Windows Defender hoạt động từ thư mục C:ProgramDataMicrosoftWindows Defender. Do đó, thư mục ProgramDataMicrosoft trở thành mục tiêu của cuộc tấn công mạng này.

Chạy EDR-Redir V2 với các tham số cụ thể đã buộc Windows Defender coi thư mục tạm thời do kẻ tấn công kiểm soát là thư mục cha của nó. Điều này tạo điều kiện cho các cuộc tấn công chiếm quyền điều khiển bằng cách đánh lừa phần mềm bảo mật về vị trí thực của các tài nguyên hệ thống.

Tham Số Thực Thi EDR-Redir V2

Việc thực thi công cụ yêu cầu ba tham số chính:

- Thư mục cần chuyển hướng (ví dụ:

ProgramDataMicrosoft). - Vị trí đích (thư mục tạm thời do kẻ tấn công kiểm soát, ví dụ:

C:TMPTEMPDIR). - Thư mục ngoại lệ (thư mục EDR cụ thể cần được giữ nguyên không liên kết, ví dụ:

Windows Defender).

Trong quá trình thực thi, EDR-Redir hiển thị thông tin console về các liên kết ràng buộc được tạo, giúp theo dõi và xác nhận việc chuyển hướng thành công phần mềm bảo mật. Điều này cung cấp bằng chứng rõ ràng về khả năng của kỹ thuật né tránh EDR này.

# Ví dụ lệnh thực thi (có thể thay đổi tùy theo phiên bản và mục tiêu)

EDR-Redir.exe --redirect ProgramDataMicrosoft --target C:TMPTEMPDIR --exclude WindowsDefender

Nguy Cơ Tiềm Tàng và Biện Pháp Bảo Vệ An Ninh Mạng

Phạm Vi Ảnh Hưởng Tiềm Năng

Nhà nghiên cứu cho rằng kỹ thuật này có thể ảnh hưởng đến nhiều giải pháp chống virus và EDR khác nhau. Nhiều nhà phát triển có thể không lường trước được việc các thư mục cha như Program Files bị chuyển hướng trong quá trình hoạt động bình thường của hệ thống.

Một khi kẻ tấn công thành công trong việc thao túng thư mục cha, khả năng bảo vệ của EDR đối với các thư mục hoạt động của nó sẽ trở nên kém hiệu quả hoặc vô hiệu.

Kỹ thuật này mở ra các con đường cho các cuộc tấn công DLL hijacking. Nó cho phép kẻ tấn công thả các tập tin thực thi độc hại vào thư mục tạm thời đã được chuyển hướng, từ đó chiếm quyền điều khiển hệ thống hoặc thực hiện các hành động độc hại khác. Đây là một phương pháp tinh vi trong né tránh EDR.

Khuyến Nghị Bảo Vệ và Giám Sát

Để bảo vệ trước vector tấn công mạng này, các nhóm an ninh có thể triển khai giám sát việc tạo liên kết ràng buộc.

Việc giám sát nên tập trung vào các thư mục hệ thống quan trọng như Program Files và ProgramData. Điều này giúp phát hiện sớm các hành vi bất thường, củng cố an ninh mạng tổng thể.

Công cụ này hiện được công khai trên GitHub. Điều này làm dấy lên lo ngại về khả năng bị các tác nhân đe dọa khai thác để tấn công các môi trường doanh nghiệp. Các tổ chức vận hành Windows 11 với nhiều giải pháp EDR khác nhau cần đánh giá mức độ dễ bị tổn thương của mình đối với các kỹ thuật chuyển hướng thư mục cha.

Việc triển khai các kiểm soát giám sát liên kết ràng buộc phù hợp là điều cần thiết để giảm thiểu rủi ro từ những kỹ thuật né tránh EDR tiên tiến này.